Article original datant du 04/08/21

Parties

Partie 7 – Interférence étrangère

Si vous avez des questions ou si vous souhaitez simplement discuter de la dévolution, n’hésitez pas à m’envoyer un courriel ou à rejoindre mon telegram et à poser vos questions : https://t.me/patelpatriotchat et n’oubliez pas de vous abonner !

Dresser la table

Saviez-vous que le 5 janvier 2021, Donald Trump a signé un ordre exécutif qui, selon moi, prouve encore plus que la dévolution est réelle ? Le 6 janvier était un tel merdier que ce décret est passé largement inaperçu dans le contexte de l’insurrection. Je n’en ai eu connaissance que très récemment. Avant de vous montrer cet ordre exécutif, laissez-moi d’abord vous fournir le contexte nécessaire.

Le 11 mai 2017, le président Trump a émis le décret 13799 : Création d’une commission consultative présidentielle sur l’intégrité des élections. Le vice-président Mike Pence était le président de la commission et ils devaient « étudier les processus d’inscription et de vote utilisés dans les élections fédérales ». Il s’agissait uniquement d’une commission consultative et elle devait soumettre un rapport au président.

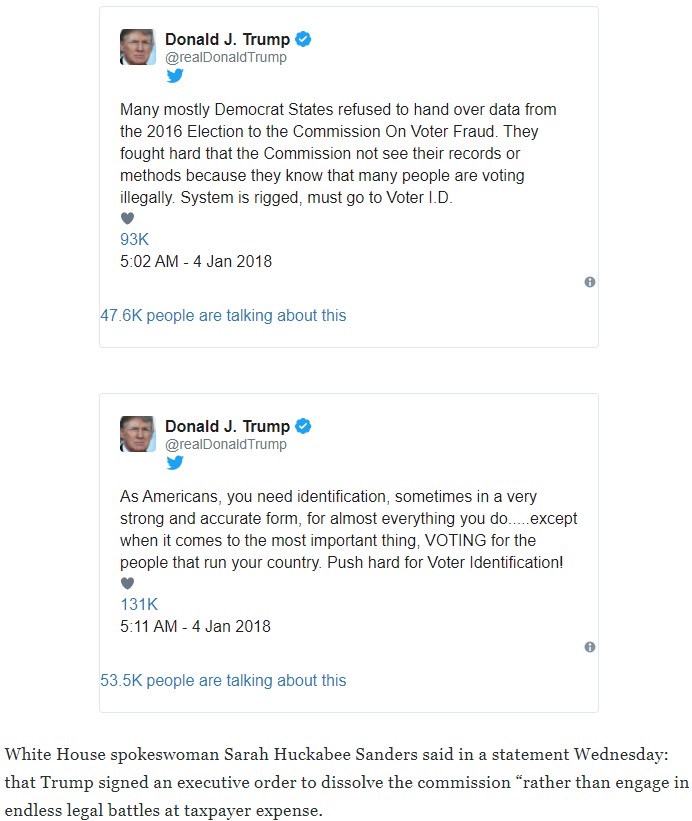

La commission s’est heurtée à une vive réaction après avoir demandé des données sur les donneurs et des informations aux différents États. Au moins huit procès ont été intentés pour contester la commission, alléguant que ses activités violaient la loi. Le 3 janvier 2018, sans qu’aucun rapport n’ait été publié, Trump a dissous la commission en blâmant les « États majoritairement démocrates » :

@realDonaldTrump

De nombreux États, majoritairement démocrates, ont refusé de remettre les données de l’élection de 2016 à la Commission sur la fraude électorale. Ils se sont battus avec acharnement pour que la Commission ne voie pas leurs registres ou leurs méthodes, car ils savent que de nombreuses personnes votent illégalement. Le système est truqué ; il faut passer à la vérification de l’identité de l’électeur.

Le 4 Janvier 2018@realDonaldTrump

En tant qu’Américains, vous avez besoin d’une pièce d’identité, parfois sous une forme très sécurisée et précise, pour presque tout ce que vous faites, sauf lorsqu’il s’agit de la chose la plus importante : VOTER pour les personnes qui dirigent votre pays. Faites pression pour la vérification de l’identité des électeurs !

La porte-parole de la Maison Blanche, Sarah Huckabee Sanders, a déclaré dans un communiqué mercredi : que Trump a signé un décret pour dissoudre la commission » plutôt que de s’engager dans des batailles juridiques sans fin aux frais du contribuable « .

Le 12 septembre 2018, le président Trump a publié le décret 13848 : Imposer certaines sanctions en cas d’ingérence étrangère dans une élection américaine. Voici une brève description de l’ordre exécutif :

E.O. 13848 (i) introduit de larges sanctions à l’égard des personnes étrangères ciblées dont il est déterminé qu’elles ont interféré directement ou indirectement avec une élection américaine ; (ii) introduit un processus spécifique d’analyse et de rapport pour identifier l’interférence étrangère avec les élections américaines ainsi que les personnes étrangères qui en sont responsables ; et (iii) demande des recommandations au Président, y compris des mesures correctives et l’opportunité de sanctions supplémentaires contre les personnes étrangères ciblées.

Passons en revue les détails de l’ordonnance.

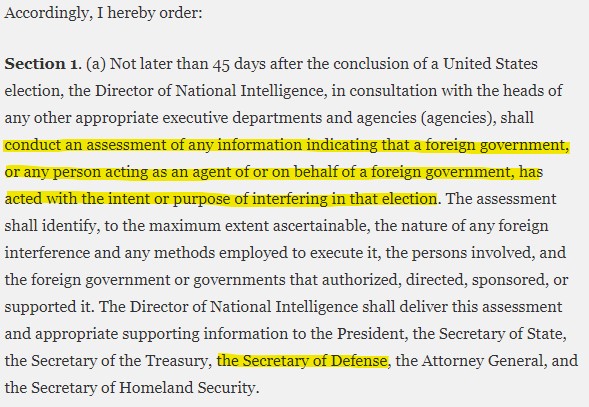

En conséquence, j’ordonne par la présente :

Section 1. (a) Au plus tard 45 jours après la fin d’une élection aux États-Unis, le directeur du renseignement national, en consultation avec les chefs de tous les autres départements et agences exécutifs appropriés (agences), procédera à une évaluation de toute information indiquant qu’un gouvernement étranger, ou toute personne agissant en tant qu’agent d’un gouvernement étranger ou en son nom, a agi dans l’intention ou le but d’interférer dans cette élection. L’évaluation doit identifier, dans toute la mesure du possible, la nature de l’ingérence étrangère et les méthodes employées pour l’exécuter, les personnes impliquées et le ou les gouvernements étrangers qui l’ont autorisée, dirigée, parrainée ou soutenue. Le directeur du renseignement national transmet cette évaluation et les informations justificatives appropriées au président, au secrétaire d’État, au secrétaire au Trésor, au secrétaire à la Défense, au procureur général et au secrétaire à la Sécurité intérieure.

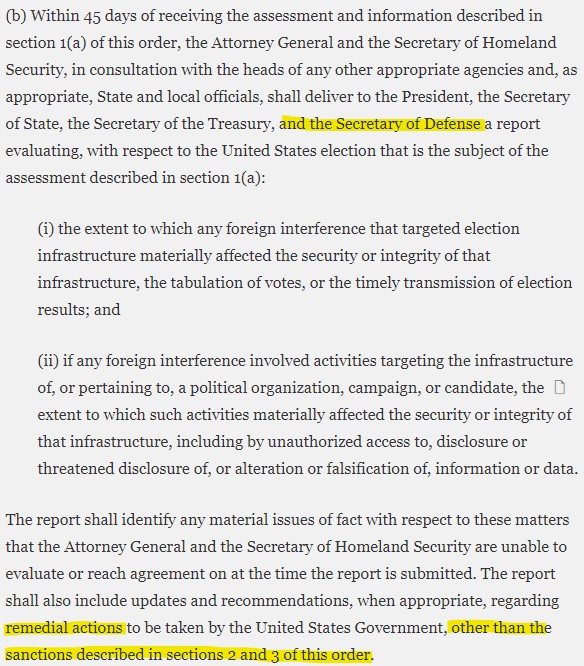

(b) Dans les 45 jours suivant la réception de l’évaluation et des informations décrites à la section 1(a) du présent décret, l’Attorney General et le Secrétaire à la sécurité intérieure, en consultation avec les responsables de toutes les autres agences appropriées et, le cas échéant, les représentants des États et des collectivités locales, remettront au Président, au Secrétaire d’État, au Secrétaire au Trésor et au Secrétaire à la défense un rapport évaluant, en ce qui concerne l’élection américaine qui fait l’objet de l’évaluation décrite à la section 1(a) :

(i) la mesure dans laquelle toute interférence étrangère ayant ciblé l’infrastructure électorale a affecté de manière significative la sécurité ou l’intégrité de cette infrastructure, le dépouillement des votes ou la transmission en temps voulu des résultats électoraux ; et

(ii) si l’ingérence étrangère a impliqué des activités ciblant l’infrastructure d’une organisation politique, d’une campagne ou d’un candidat, la mesure dans laquelle ces activités ont affecté de manière significative la sécurité ou l’intégrité de cette infrastructure, notamment par l’accès non autorisé à des informations ou à des données, leur divulgation ou leur menace de divulgation, leur altération ou leur falsification.

Le rapport doit identifier toute question de fait importante concernant ces questions que le Procureur Général et le Secrétaire à la Sécurité Nationale ne sont pas en mesure d’évaluer ou sur laquelle ils ne parviennent pas à se mettre d’accord au moment où le rapport est soumis. Le rapport comprendra également des mises à jour et des recommandations, le cas échéant, concernant les mesures correctives à prendre par le gouvernement des États-Unis, autres que les sanctions décrites dans les sections 2 et 3 de la présente ordonnance.

Récapitulation :

- Au plus tard 45 jours après la fin d’une élection américaine, le DNI et d’autres personnes doivent procéder à une évaluation de toute information montrant une interférence étrangère dans nos élections.

- L’un des membres recevant cette évaluation est le Secrétaire à la Défense.

- Dans les 45 jours suivant la réception de cette évaluation, le Procureur Général et le Secrétaire à la Sécurité intérieure doivent faire un rapport évaluant:

- dans quelle mesure l’ingérence étrangère a affecté la sécurité et l’intégrité de notre infrastructure électorale, le dépouillement des votes, la transmission des résultats ; et

- si l’ingérence étrangère a visé l’infrastructure électorale relative à des campagnes ou des candidats spécifiques et comment elle a pu affecter les informations ou les données de cette campagne.

- L’un des membres qui reçoit ce rapport est le Secrétaire à la Défense.

- Le rapport doit inclure des recommandations, le cas échéant, concernant les ACTIONS CORRECTRICES à prendre par le gouvernement américain autres que les sanctions.

1 : destiné à être un remède

1 : un médicament, une application ou un traitement qui soulage ou guérit une maladie.

2 : quelque chose qui corrige ou contrecarre

Ainsi, le cas échéant, le rapport pourrait inclure des actions recommandées pour « corriger ou contrecarrer » ladite ingérence étrangère. Retour à l’ordre exécutif :

(c) Les chefs de toutes les agences concernées transmettent au Directeur du Renseignement National toute information pertinente pour l’exécution des tâches du directeur en vertu de la présente ordonnance, comme il convient et conformément au droit applicable. Si des informations pertinentes apparaissent après la présentation du rapport exigé par la section 1(a) du présent ordre, le directeur, en consultation avec les chefs de toutes les autres agences concernées, modifie le rapport, le cas échéant, et le procureur général et le secrétaire à la sécurité intérieure modifient le rapport exigé par la section 1(b), le cas échéant.

(d) Aucune disposition du présent décret n’empêche le chef d’une agence ou tout autre fonctionnaire compétent de soumettre au Président, à tout moment et par la voie appropriée, toute analyse, information, appréciation ou évaluation de l’ingérence étrangère dans une élection américaine.

(e) Si des informations indiquant qu’il y a eu ingérence étrangère dans une élection d’un État, d’une tribu ou d’une localité des États-Unis sont identifiées, elles peuvent être incluses, selon le cas, dans l’évaluation prescrite par la section 1(a) du présent décret ou dans le rapport prescrit par la section i(b) du présent décret, ou soumises au Président dans un rapport indépendant.

Cela signifie qu’à tout moment, « le chef d’une agence ou tout autre fonctionnaire approprié » peut « soumettre au président » « toute analyse, information, évaluation ou appréciation de l’ingérence étrangère dans une élection américaine ». Cela signifie également que si un « fonctionnaire approprié » dispose d’informations indiquant une ingérence étrangère dans une élection américaine, il peut soumettre ces informations « au président dans un rapport indépendant ».

C’est une bombe. « Hypothétiquement » parlant, si nos militaires devaient trouver N’IMPORTE QUELLE information montrant une ingérence étrangère dans une élection américaine, ils pourraient la rapporter directement au Président dans un rapport indépendant et le faire à N’IMPORTE QUEL moment. Ils pourraient complètement court-circuiter les chefs de toutes les autres agences et ils n’auraient pas à respecter le délai de 45 jours.

(f) Au plus tard 30 jours après la date du présent décret, le secrétaire d’État, le secrétaire au Trésor, le procureur général, le secrétaire à la sécurité intérieure et le directeur du renseignement national élaboreront un cadre pour le processus qui sera utilisé pour s’acquitter de leurs responsabilités respectives en vertu du présent décret. Ce cadre, qui peut être classifié en tout ou en partie, vise à garantir que les agences s’acquittent de leurs responsabilités en vertu du présent décret de manière à maintenir la cohérence méthodologique, à protéger les informations relatives à l’application de la loi ou d’autres informations sensibles ainsi que les sources et les méthodes de renseignement, à maintenir une séparation appropriée entre les fonctions de renseignement et les jugements politiques et juridiques, à garantir que les efforts visant à protéger les processus et les institutions électoraux sont à l’abri de tout parti pris politique et à respecter les principes de liberté d’expression et de débat ouvert.

Je pense que cette partie du décret est une tentative de Trump d’éliminer tous les mauvais acteurs de nos agences gouvernementales. Il leur permet d’établir le cadre utilisé pour exécuter ce décret et il mentionne spécifiquement que ce cadre « garantit que les efforts visant à protéger les processus et les institutions électoraux sont à l’abri de tout parti pris politique ; et respecte les principes de liberté d’expression et de débat ouvert ». Permettez-moi de m’expliquer.

Évaluation et rapport requis par le décret présidentiel 13848

L’évaluation requise par l’EO 13848(1)(a) a été présentée au Président, aux hauts fonctionnaires, aux dirigeants du Congrès et aux comités de surveillance du renseignement le 7 janvier 2021. [Beaucoup de choses semblent s’être passées autour de cette date du 6 janvier] Cette évaluation n’a pas été déclassifiée et rendue publique avant le 15 mars 2021.

Puis la DNI Avril Haines a déclaré elle-même que « L’INFLUENCE malveillante étrangère est un défi permanent auquel notre pays est confronté. Ces efforts déployés par les adversaires des États-Unis visent à exacerber les divisions et à saper la confiance dans nos institutions démocratiques. Pour relever ce défi permanent, il faut une approche pangouvernementale fondée sur une compréhension précise du problème, que la communauté du renseignement, par le biais d’évaluations comme celle-ci, s’efforce de fournir. »

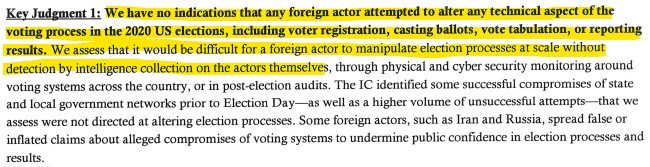

L’évaluation contient 5 « jugements clés » (il suffit de lire les parties surlignées dans la série de captures d’écran ci-dessous) :

Jugement clé I : Nous n’avons aucune indication qu’un acteur étranger ait tenté de modifier un aspect technique du processus de vote lors des élections américaines de 2020, y compris l’inscription des électeurs, le dépôt des bulletins de vote, la tabulation des votes ou la communication des résultats. Nous estimons qu’il serait difficile pour un acteur étranger de manipuler les processus électoraux à grande échelle sans être détecté par la collecte de renseignements sur les acteurs eux-mêmes, par la surveillance de la sécurité physique et cybernétique autour des systèmes de vote à travers le pays, ou lors d’audits post-électoraux. La CI a identifié quelques compromissions réussies de réseaux d’États et de collectivités locales avant le jour du scrutin – ainsi qu’un plus grand nombre de tentatives infructueuses – qui, selon nous, ne visaient pas à modifier les processus électoraux. Certains acteurs étrangers, comme l’Iran et la Russie, diffusent des affirmations fausses ou exagérées sur des compromissions présumées de systèmes de vote afin de saper la confiance du public dans les processus et les résultats électoraux.

Ils ont raison ici, il « serait difficile pour un acteur étranger de manipuler les processus électoraux à une échelle sans être détecté par la collecte de renseignements sur les acteurs eux-mêmes ».

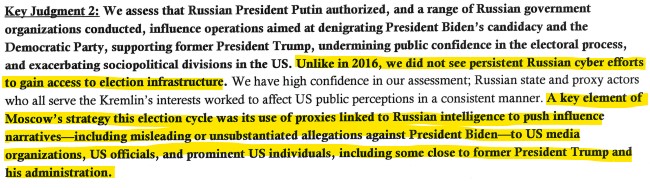

Jugement clé 2 : Nous évaluons que le président russe Poutine a autorisé, et qu’une série d’organisations gouvernementales russes ont mené, des opérations d’influence visant à dénigrer la candidature du président Biden et du Parti démocrate, à soutenir l’ancien président Trump, à saper la confiance du public dans le processus électoral et à exacerber les divisions sociopolitiques aux États-Unis. Contrairement à 2016, nous n’avons pas constaté d’efforts cybernétiques russes persistants pour accéder aux infrastructures électorales. Nous avons une grande confiance dans notre évaluation ; les acteurs étatiques et mandataires russes qui servent tous les intérêts du Kremlin ont travaillé pour affecter les perceptions du public américain de manière cohérente. L’un des éléments clés de la stratégie de Moscou au cours de ce cycle électoral a été l’utilisation de mandataires liés aux services de renseignement russes pour diffuser des récits d’influence – y compris des allégations trompeuses ou non fondées contre le président Biden – auprès d’organisations médiatiques américaines, de fonctionnaires américains et de personnalités américaines, y compris certaines proches de l’ancien président Trump et de son administration.

« Contrairement à 2016 », où des acteurs étrangers ont définitivement volé l’élection pour Trump (sarcasme). Je crois que le « récit d’influence » auquel ils font allusion ici est l’histoire de l’ordinateur portable de Hunter Biden. CNN a confirmé cette histoire le 2 avril, soit 18 jours seulement après la publication de cette évaluation. Le temps passe vite quand on essaie d’étouffer le plus grand scandale de tous les temps.

Remarque : le fait que leur récit ait changé entre cette évaluation et le début du mois d’avril est une preuve supplémentaire que l’histoire du transfuge Dong Jingwei est vraie.

Jugement clé 3 : Nous estimons que l’Iran a mené une campagne d’influence secrète à plusieurs volets visant à saper les perspectives de réélection de l’ancien président Trump – bien que sans promouvoir directement ses rivaux – à saper la confiance du public dans le processus électoral et les institutions américaines, ainsi qu’à semer la division et à exacerber les tensions sociétales aux États-Unis. Nous avons une grande confiance dans cette évaluation. Nous estimons que le Guide suprême Khamenei a autorisé la campagne et que les services militaires et de renseignement iraniens l’ont mise en œuvre à l’aide de messages et de cyberopérations manifestes et secrètes.

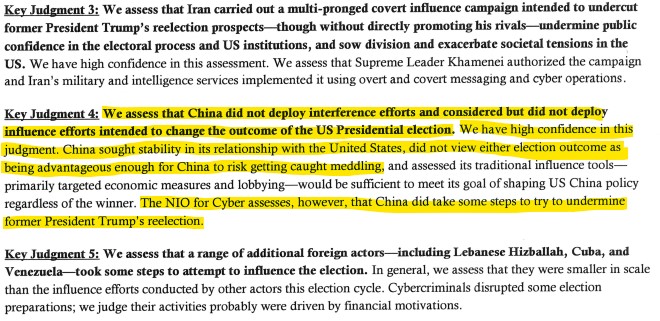

Jugement clé 4 : Nous estimons que la Chine n’a pas déployé d’efforts d’ingérence et qu’elle a envisagé mais n’a pas déployé d’efforts d’influence visant à modifier le résultat de l’élection présidentielle américaine. Nous avons une confiance élevée dans ce jugement. La Chine recherchait la stabilité dans ses relations avec les États-Unis, ne considérait pas que l’un ou l’autre des résultats de l’élection était suffisamment avantageux pour qu’elle prenne le risque d’être prise en flagrant délit d’ingérence, et estimait que ses outils d’influence traditionnels – principalement des mesures économiques ciblées et du lobbying – seraient suffisants pour atteindre son objectif de façonner la politique américaine à l’égard de la Chine, quel que soit le vainqueur. La NIO pour le cyberespace estime toutefois que la Chine a pris certaines mesures pour tenter de saper la réélection de l’ancien président Trump.

Jugement clé 5 : Nous estimons qu’une série d’autres acteurs étrangers – dont le Hezbollah libanais, Cuba et le Venezuela – ont pris certaines mesures pour tenter d’influencer l’élection. En général, nous estimons qu’elles étaient de moindre envergure que les efforts d’influence menés par d’autres acteurs au cours de ce cycle électoral. Les cybercriminels ont perturbé certains préparatifs électoraux ; nous estimons que leurs activités étaient probablement motivées par des raisons financières.

Ils ont dû demander à la Chine ce qu’ils devaient écrire ici. Cette partie était cependant intéressante : « Nous avons une grande confiance dans ce jugement [selon lequel la Chine n’a pas déployé d’efforts d’ingérence]… [La Chine] ne considérait pas que le résultat de l’une ou l’autre élection était suffisamment avantageux pour qu’elle prenne le risque d’être prise en flagrant délit d’ingérence ». Toutefois, le « responsable national du renseignement pour le cyberespace estime que la Chine a pris certaines mesures pour tenter de saper la réélection de l’ancien président Trumps ». Il me semble que les rapports sur la Chine sont contradictoires.

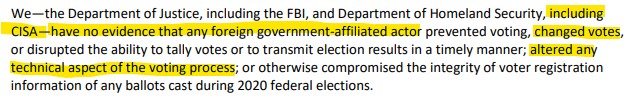

Le 16 mars, le lendemain de la publication de l’évaluation de la CI, les départements de la justice et de la sécurité intérieure ont publié leur rapport exigé par l’EO 13848(1)(b).

Nous – le ministère de la Justice, y compris le FBI, et le ministère de la Sécurité intérieure, y compris la CISA – n’avons aucune preuve qu’un acteur affilié à un gouvernement étranger ait empêché le vote, modifié les votes ou perturbé la capacité à comptabiliser les votes ou à transmettre les résultats de l’élection en temps voulu ; modifié tout aspect technique du processus de vote ; ou compromis de toute autre manière l’intégrité des informations d’inscription des électeurs de tout bulletin de vote lors des élections fédérales de 2020.

La IC (Communauté du renseignement, NdT) – y compris le FBI et les éléments de la IC du DHS – a précédemment évalué qu’il serait difficile pour un acteur étranger de manipuler les processus électoraux à grande échelle sans être détecté par la collecte de renseignements, les audits post-électoraux ou la surveillance de la sécurité physique et cybernétique des systèmes de vote à travers le pays.

– Nous avons connaissance de multiples affirmations publiques selon lesquelles un ou plusieurs gouvernements étrangers – y compris le Venezuela, Cuba ou la Chine – possédaient, dirigeaient ou contrôlaient l’infrastructure électorale utilisée lors des élections fédérales de 2020, mettaient en œuvre un stratagème pour manipuler l’infrastructure électorale ou comptabilisaient, modifiaient ou manipulaient de toute autre manière le décompte des voix. Après l’élection, le ministère de la Justice, y compris le FBI, et le ministère de la Sécurité intérieure, y compris la CISA, ont enquêté sur les allégations publiques et ont déterminé qu’elles n’étaient pas crédibles.

Rien de ce qui précède n’est surprenant. Nous supposons que les agences susmentionnées sont truffées d’actifs chinois, il est donc évident que ces rapports n’allaient rien trouver de substantiel. C’est là que les choses commencent à devenir vraiment intéressantes. Le 7 janvier, le jour même où l’évaluation requise par l’EO 13848(1)(a) a été fournie aux autorités supérieures, le DNI John Ratcliffe a publié un mémo concernant son « point de vue sur l’analyse de la sécurité des élections par la communauté du renseignement ». (Il suffit de lire les parties surlignées)

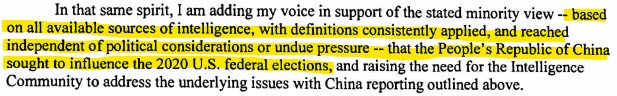

De mon point de vue unique en tant que personne qui consomme tous les renseignements les plus sensibles du gouvernement américain sur la République populaire de Chine, je ne crois pas que l’opinion majoritaire exprimée par les analystes de l’Intelligence Community (IC) reflète pleinement et précisément l’ampleur des efforts du gouvernement chinois pour influencer les élections fédérales américaines de 2020.

L’opinion majoritaire exprimée dans cet ICA (Evaluation de la communauté du renseignement) en ce qui concerne les actions de la Chine pour influencer l’élection n’est pas à la hauteur pour plusieurs raisons spécifiques.

La norme analytique B exige que l’IC maintienne « l’indépendance des considérations politiques ». Ceci est particulièrement important à une époque où le pays est, comme l’a écrit le Médiateur, « dans un état hyper partisan ». Cependant, le Médiateur a constaté que :

« Les analystes de la Chine hésitaient à évaluer les actions chinoises comme une influence indue ou une ingérence. Ces analystes semblaient réticents à ce que leur analyse sur la Chine soit mise en avant parce qu’ils ont tendance à être en désaccord avec les politiques de l’administration, disant en fait, je ne veux pas que nos renseignements soient utilisés pour soutenir ces politiques. Ce comportement constituerait une violation de la norme analytique B : Indépendance des considérations politiques (IRTPA Section I 019) ».

En outre, les points de vue alternatifs sur les efforts d’influence de la Chine sur les élections n’ont pas été tolérés de manière appropriée, et encore moins encouragés. En fait, le Médiateur a constaté que :

« Il y a eu des efforts importants pour supprimer l’Analyse Des Alternatives (AOA) dans l’évaluation d’août [du Conseil national du renseignement sur l’influence des élections étrangères], et les produits associés de la CI, ce qui constitue une violation de la norme Tradecraft 4 et de la section 1017 de l’IRTPA. Des fonctionnaires du National Intelligence Council (NIC) ont rapporté que des fonctionnaires de la Central Intelligence Agency (CIA) ont rejeté les commentaires de coordination du NIC et ont essayé de minimiser les analyses alternatives dans leur propre production pendant la rédaction du NICA. »

De plus, le Médiateur a constaté que la direction de la CIA a pris des mesures « faisant pression sur [les analystes] pour qu’ils retirent leur soutien » au point de vue alternatif sur la Chine « dans le but de le supprimer ». Ceci a été considéré par les agents nationaux de renseignement (NIO) comme une politisation », et je suis d’accord. Par exemple, cet ICA donne la fausse impression que le NIO du secteur « cyber » est le seul analyste à avoir un point de vue minoritaire sur la Chine. Ce n’est pas le cas, c’est un fait que le Médiateur a constaté lors de ses recherches et entretiens avec les parties prenantes. Le fait de placer le Cyber NIO sur une île métaphorique en attachant son seul nom à l’opinion minoritaire témoigne à la fois de son courage et de l’efficacité des pressions institutionnelles qui ont été exercées sur les autres personnes qui partagent son point de vue.

La norme analytique D de l’Intelligence Reform and Terrorism Prevention Act (IRTPA – Loi sur la réforme du renseignement et la prévention du terrorisme) exige que les produits analytiques coordonnés soient « basés sur toutes les sources de renseignement disponibles ». Cependant, en raison de la nature très compartimentée de certains des renseignements pertinents, les jugements de certains analystes reflétés dans l’opinion majoritaire ne sont pas fondés sur l’ensemble des rapports. Par conséquent, l’opinion majoritaire ne répond pas à la norme analytique D de l’IRTPA.

La norme Tradecraft 1 exige de la communauté analytique qu’elle soit cohérente dans les définitions appliquées à certains termes, et qu’elle s’assure que ces définitions sont correctement expliquées. Ayant consommé des renseignements sur l’influence des élections dans diverses communautés analytiques, il est clair pour moi que différents groupes d’analystes qui se concentrent sur les menaces électorales de différents pays utilisent une terminologie différente pour communiquer les mêmes actions malignes. Plus précisément, les définitions des termes » influence » et » interférence » sont différentes entre les communautés analytiques de la Chine et de la Russie. Le Médiateur Analytique a constaté que : » Les termes étaient appliqués de manière incohérente au sein de la communauté analytique. Étant donné les différences analytiques dans la façon dont les analystes de la Russie et de la Chine examinaient leurs cibles, les analystes de la Chine semblaient hésiter à qualifier les actions chinoises d’influence indue ou d’ingérence. »

Par conséquent, des actions similaires menées par la Russie et la Chine sont évaluées et communiquées aux décideurs politiques de manière différente, ce qui peut donner la fausse impression que la Russie a cherché à influencer l’élection, mais pas la Chine. Ceci est incompatible avec la norme 1 du Tradecraft.

Dans son rapport, le Médiateur a reconnu avec précision mon engagement « à fournir une voie indépendante aux analystes pour qu’ils puissent poursuivre une analyse impartiale ». Mon approche ici n’est pas sans précédent. En 1962, un National Intelligence Estimate a déclaré qu’il était peu probable que l’Union Soviétique place des missiles à Cuba. Le directeur de la CIA de l’époque, John McCone, s’est vigoureusement opposé aux analystes,

Dans le même esprit, j’ajoute ma voix pour soutenir l’opinion minoritaire déclarée – fondée sur toutes les sources de renseignement disponibles, avec des définitions appliquées de manière cohérente, et obtenue indépendamment des considérations politiques ou des pressions indues – selon laquelle la République populaire de Chine a cherché à influencer les élections fédérales américaines de 2020, et soulève la nécessité pour la Communauté du renseignement de traiter les problèmes sous-jacents du reporting sur la Chine décrits ci-dessus.

C’est ce que je voulais dire par « Trump a utilisé le décret pour éliminer les mauvais acteurs ». Lorsque la vérité éclatera, il y aura des gens qui auront de gros problèmes pour avoir couvert cette affaire. Tout ce scénario est un autre exemple de la raison pour laquelle je pense que la dévolution par le Département de la Défense et les militaires est la seule option. Ils sont les seuls qui auraient pu découvrir tous les renseignements sur l’ingérence étrangère et l’EO 13848 a donné au Secrétaire à la Défense l’option d’aller directement au Président à tout moment et de lui présenter un rapport indépendant sur le sujet. Qui était le Secrétaire à la Défense pendant tout cela ? Nul autre que Christopher C. Miller.

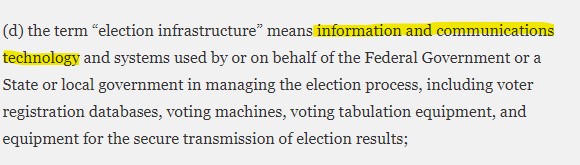

Continuons. Je sais que cet article est très long mais tout ceci est très important et tout est lié. Je voudrais revenir brièvement à l’EO 13848 pour que nous puissions comprendre la définition qu’ils utilisent pour « l’infrastructure électorale ».

(d) l’expression « infrastructure électorale » désigne les technologies et systèmes d’information et de communication utilisés par le gouvernement fédéral, un État ou un gouvernement local, ou en leur nom, pour gérer le processus électoral, y compris les bases de données d’inscription des électeurs, les machines à voter, le matériel de tabulation des votes et le matériel de transmission sécurisée des résultats des élections ;

Technologies de l’information et des communications

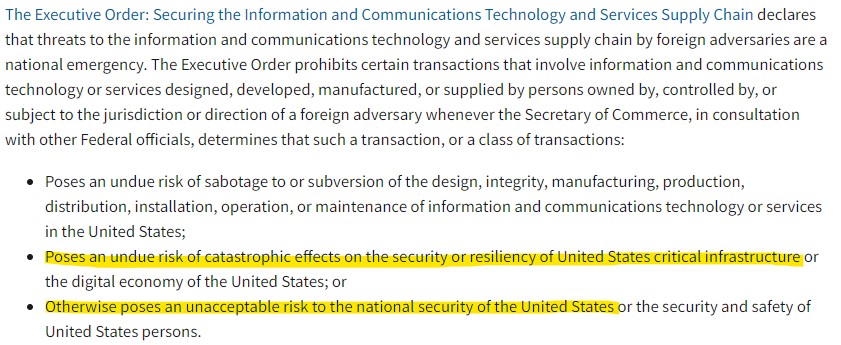

Le 15 mai 2019, le président Trump a émis le décret 13873 : sécuriser la chaîne d’approvisionnement des technologies de l’information et des communications (TIC) et des services. Voici un résumé du ministère américain du Commerce :

L’ordre exécutif : Sécuriser la chaîne d’approvisionnement en technologies et services de l’information et des communications déclare que les menaces pesant sur la chaîne d’approvisionnement en technologies et services de l’information et des communications par des adversaires étrangers constituent une urgence nationale. Le décret interdit certaines transactions impliquant des technologies ou des services d’information et de communication conçus, développés, fabriqués ou fournis par des personnes détenues, contrôlées ou soumises à la juridiction ou à la direction d’un adversaire étranger, dès lors que le secrétaire au commerce, en consultation avec d’autres responsables fédéraux, détermine qu’une telle transaction ou une catégorie de transactions

– Présente un risque excessif de sabotage ou de subversion de la conception, de l’intégrité, de la fabrication, de la production, de la distribution, de l’installation, de l’exploitation ou de la maintenance des technologies ou des services d’information et de communication aux États-Unis ;

– Présente un risque excessif d’effets catastrophiques sur la sécurité ou la résilience des infrastructures critiques des États-Unis ou de l’économie numérique des États-Unis ; ou

– Présente autrement un risque inacceptable pour la sécurité nationale des États-Unis ou la sécurité et la sûreté des personnes des États-Unis.

Ce décret stipule essentiellement que les États-Unis ne doivent pas utiliser d’ICT fabriquées ou pouvant être considérées comme contrôlées par un adversaire étranger.

[…]

i . J’estime en outre que l’acquisition ou l’utilisation sans restriction aux États-Unis de technologies ou de services d’information et de communication conçus, mis au point, fabriqués ou fournis par des personnes appartenant à des adversaires étrangers, contrôlées par eux ou soumises à leur juridiction ou à leur direction, accroît la capacité de ces adversaires à créer et à exploiter des failles dans les technologies ou les services d’information et de communication, avec des effets potentiellement catastrophiques, et constitue donc une menace inhabituelle et extraordinaire pour la sécurité nationale, la politique étrangère et l’économie des États-Unis.

[…]

Les ICT, ou Technologies de l’Information et des Communications, sont l’infrastructure et les composants qui permettent l’informatique moderne.

Bien qu’il n’existe pas de définition unique et universelle des ICT, il est généralement admis que ce terme désigne l’ensemble des dispositifs, des composants de réseau, des applications et des systèmes qui, combinés, permettent aux personnes et aux organisations (c’est-à-dire les entreprises, les organismes sans but lucratif, les gouvernements et les entreprises criminelles) d’interagir dans le monde numérique.

Composants d’un système ICT

Les ICT englobent à la fois la sphère de l’internet et la sphère mobile alimentée par des réseaux sans fil. Elles comprennent également des technologies anciennes, telles que le téléphone fixe, la radio et la télévision, qui sont encore largement utilisées aujourd’hui, ainsi que des éléments de ICT de pointe, tels que l’intelligence artificielle et la robotique.

Les ICT sont parfois utilisées comme synonymes de l’informatique (pour les technologies de l’information) ; cependant. Les ICT sont généralement utilisées pour représenter une liste plus large et plus complète de tous les composants liés aux technologies informatiques et numériques que les TI.

La liste des composants des ICT est exhaustive, et elle continue de s’allonger. Certains composants, comme les ordinateurs et les téléphones, existent depuis des décennies. D’autres, comme les smartphones, les téléviseurs numériques et les robots, sont plus récents.

Mais les ICT ne se limitent pas à la liste de leurs composants. Elles englobent également l’application de ces différents composants. C’est là que se trouvent le potentiel, la puissance et le danger réels des ICT.

Mais les ICT ont également créé des problèmes et des défis pour les organisations et les individus, ainsi que pour la société dans son ensemble. La numérisation des données, l’utilisation croissante de l’internet à haut débit et le développement du réseau mondial ont entraîné une nouvelle forme de criminalité, où des personnes dites « mal intentionnées » peuvent mettre en place des systèmes électroniques ou accéder illégalement à des systèmes pour voler de l’argent, de la propriété intellectuelle ou des informations privées, ou pour perturber les systèmes qui contrôlent les infrastructures essentielles. Les ICT ont également apporté l’automatisation et les robots qui déplacent les travailleurs incapables de transférer leurs compétences vers de nouveaux postes. Et les ICT ont permis à un nombre croissant de personnes de limiter leurs interactions avec les autres, créant ce que certains craignent être une population qui pourrait perdre une partie de ce qui la rend humaine.

Récapitulons donc rapidement et soyons épatés de ce que Trump a fait ici.

- Son EO 13848 de septembre 2018 a créé une voie permettant au DOD et à l’armée de contourner toutes les agences et de signaler directement au président toute information qu’ils trouvent concernant une ingérence étrangère dans une élection.

- L’EO 13848 permet de recommander d’autres ACTIONS RÉPARATRICES qui ne figurent pas dans les sanctions prévues par l’EO.

- L’EO 13848 définit l’infrastructure électorale comme les ICT et les systèmes utilisés dans le processus électoral.

- Son EO 13873 de mai 2019 interdit l’utilisation de composants de nos infrastructures critiques fabriqués par des adversaires étrangers.

Une autre chose trouvée dans l’EO 13873 qui fait référence à quelque chose que j’ai largement couvert dans Devolution – Part 5 :

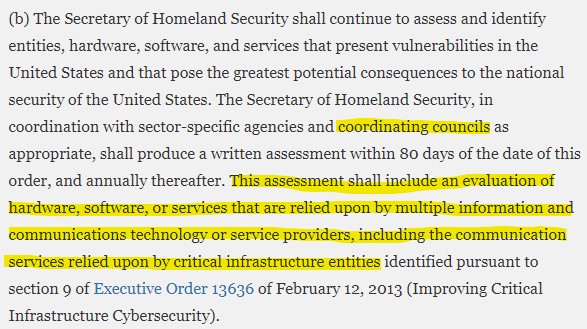

(b) Le Secrétaire à la Sécurité intérieure continuera d’évaluer et d’identifier les entités, le matériel, les logiciels et les services qui présentent des vulnérabilités aux États-Unis et qui posent les plus grandes conséquences potentielles pour la sécurité nationale des États-Unis. Le Secrétaire à la sécurité intérieure, en coordination avec les agences sectorielles et les conseils de coordination, le cas échéant, produira une évaluation écrite dans les 80 jours suivant la date du présent décret, puis chaque année. Cette évaluation comprendra une évaluation du matériel, des logiciels ou des services sur lesquels s’appuient plusieurs fournisseurs de technologies ou de services d’information et de communication, y compris les services de communication sur lesquels s’appuient les entités d’infrastructures critiques identifiées conformément à la section 9 du décret 13636 du 12 février 2013 (Improving Critical Infrastructure Cybersecurity).

Cela ne devrait pas être surprenant à ce stade, mais là encore, nous découvrons une autre couche de corruption dans notre gouvernement. L’EO 13873 demande au « Secrétaire de la Sécurité Intérieure, en coordination avec les agences sectorielles et les COORDINATING COUNCILS (CONSEILS DE COORDINATION) » d’identifier les ICT « matériel, logiciel ou services… sur lesquels comptent les entités d’infrastructure critique ». Rappelez-vous, l’EISCC est l’un de ces conseils de coordination et DOMINION est membre de l’EISCC.

Il ne devrait pas non plus être surprenant que les machines à voter utilisées lors de nos élections soient alimentées par du matériel chinois. Cet article ne donne pas le nom du fabricant de la machine étudiée, mais les conclusions sont incroyables.

Les efforts déployés par le gouvernement fédéral et les campagnes visant à empêcher les pirates informatiques parrainés par l’État, en provenance de Russie et de Chine, de participer aux élections américaines ont peut-être négligé une source majeure de vulnérabilité : les « entrailles » matérielles et logicielles des machines à voter.

Une étude réalisée par la société de sécurité Interos a révélé qu’un cinquième (20 %) des composants matériels et logiciels d’une machine à voter populaire provenait de fournisseurs chinois. En outre, près des deux tiers (59 %) des composants de cette machine à voter provenaient de sociétés implantées à la fois en Chine et en Russie.

L’étude a été réalisée par Interos, une société de logiciels de gestion des risques pour les tiers*, qui a analysé les composants matériels et logiciels utilisés dans une machine à voter populaire et a ensuite « cartographié la chaîne d’approvisionnement » de la machine, y compris les sociétés situées en aval de la chaîne d’approvisionnement. Ces fournisseurs de quatrième et cinquième parties (ou « sous-tiers ») jouent un rôle jusqu’ici non étudié dans la création d’innombrables produits technologiques, qu’il s’agisse de matériel de réseau, de caméras, de drones ou de machines à voter.

« 20% des composants matériels et logiciels » provenaient de fournisseurs en Chine. Comment avons-nous pu faire confiance aux résultats des élections modernes ? La réponse est que nous ne le pouvons pas et l’élection de 2020 en est un excellent exemple.

Le 6 janvier 2021 ENCORE

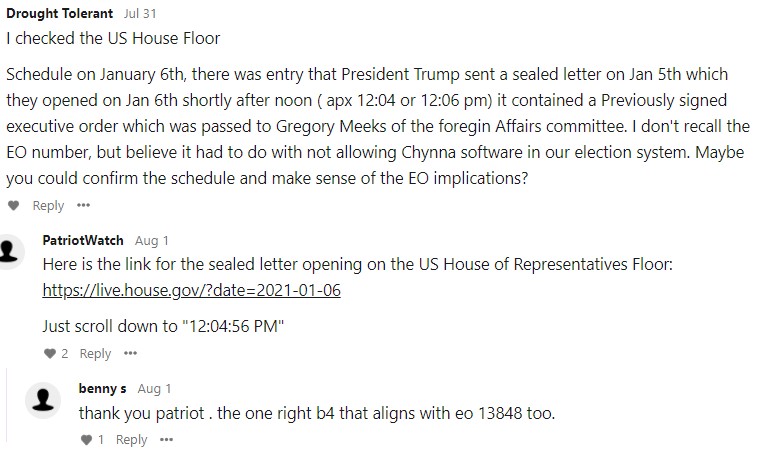

La beauté de la popularité de ma série Devolution est le fait qu’il y a tant de gens qui ajoutent des morceaux et des pièces qui aident à compléter le puzzle. Voici un parfait exemple :

Drought Tolerant 31 juillet

J’ai vérifié la Chambre des représentants des États-Unis.

Le 6 janvier, il y avait une entrée indiquant que le président Trump avait envoyé une lettre scellée le 5 janvier qu’ils ont ouverte le 6 janvier peu après midi (environ 12:04 ou 12:06). Elle contenait un ordre exécutif précédemment signé qui a été transmis à Gregory Meeks du comité des affaires étrangères. Je ne me souviens pas du numéro de l’ordre, mais je crois qu’il s’agissait d’interdire le logiciel Chynna dans notre système électoral. Peut-être pourriez-vous confirmer le calendrier et donner un sens aux implications de l’E0 ?-

PatriotWatch 1 Aout

Voici le lien pour l’ouverture de la lettre scellée sur le plancher de la Chambre des représentants des États-Unis https://live.house.gov/?date=2021-01-06

Faites défiler jusqu’à « 12:04:56 PM »

benny s 1 Août

Merci, patriote. Celui qui est juste avant s’aligne sur l’OE 13848 aussi.

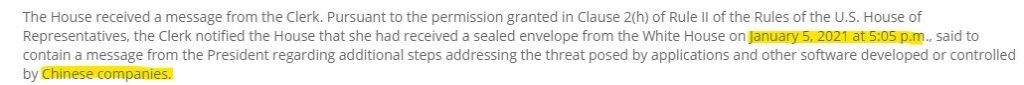

Je me suis penché sur la question et ça a fait l’effet d’une bombe. Regardez ça sur House FloorCast (désolé, c’est le plus gros que j’ai pu faire) :

La Chambre a reçu un message du Clerc. Conformément à l’autorisation accordée en vertu de la clause 2(h) de l’article II du règlement de la Chambre des représentants des États-Unis, le greffier informe la Chambre qu’il a reçu une enveloppe scellée de la Maison Blanche le 5 janvier 2021 à 17 h 05, contenant un message du Président concernant des mesures supplémentaires pour faire face à la menace posée par les applications et autres logiciels développés ou contrôlés par des sociétés chinoises.

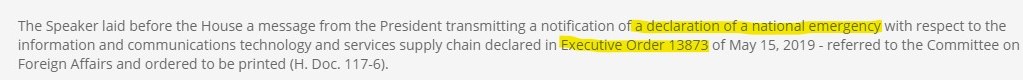

Le président a déposé devant la Chambre un message du président transmettant une notification de déclaration d’une urgence nationale concernant la chaîne d’approvisionnement des technologies et services d’information et de communication déclarée dans le décret 13873 du 15 mai 2019 – renvoyé à la commission des affaires étrangères et dont l’impression a été ordonnée (H. Doc. 117-6).

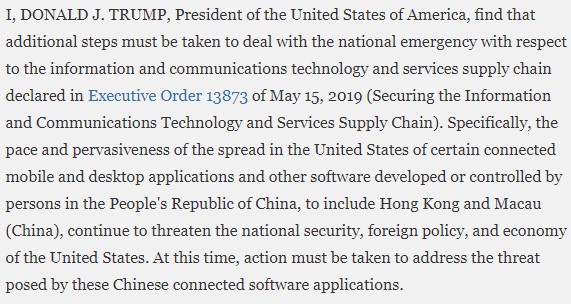

En effet, le 5 janvier, la veille de l' »insurrection », Trump a émis le décret 13971 : Lutter contre la menace que représentent les applications et autres logiciels développés ou contrôlés par des entreprises chinoises.

Moi, DONALD J. TRUMP, président des États-Unis d’Amérique, estime que des mesures supplémentaires doivent être prises pour faire face à l’urgence nationale concernant la chaîne d’approvisionnement en technologies et services de l’information et des communications déclarée dans le décret 13873 du 15 mai 2019 (Securing the Information and Communications Technology and Services Supply Chain – Sécuriser la chaîne d’approvisionnement des technologies et des services de l’information et des communications). Plus précisément, le rythme et l’omniprésence de la propagation aux États-Unis de certaines applications mobiles et de bureau connectées et d’autres logiciels développés ou contrôlés par des personnes en République populaire de Chine, pour inclure Hong Kong et Macao (Chine), continuent de menacer la sécurité nationale, la politique étrangère et l’économie des États-Unis. À l’heure actuelle, des mesures doivent être prises pour faire face à la menace que représentent ces applications logicielles connectées chinoises.

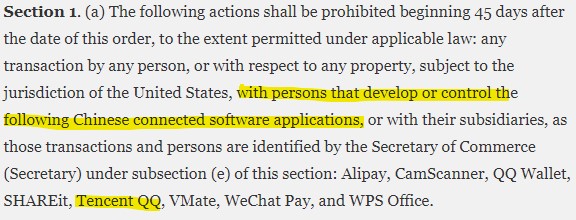

Section 1. (a) Les actions suivantes seront interdites à partir de 45 jours après la date de cette ordonnance, dans la mesure permise par la loi applicable : toute transaction par toute personne, ou concernant tout bien, soumis à la juridiction des États-Unis, avec des personnes qui développent ou contrôlent les applications logicielles connectées chinoises suivantes, ou avec leurs filiales, telles que ces transactions et ces personnes sont identifiées par le Secrétaire au Commerce (Secrétaire) en vertu de la sous-section (e) de cette section : Alipay, CamScanner, QQ Wallet, SHAREit, Tencent QQ, VA/late, WeChat Pay et WPS Office.

« Développer ou contrôler les applications logicielles connectées chinoises suivantes ». N’oubliez pas que je suis sur le point de faire des spéculations et j’admets que cela peut être irresponsable, uniquement parce que je ne suis pas très au fait du monde des ICT, mais peut-être que quelqu’un d’autre l’est. Ces articles sont le meilleur moyen pour moi de faire passer le message. Si quelqu’un d’autre peut renforcer ou réfuter le lien que je m’apprête à établir, je serais ravi de le partager.

L’une des entreprises que le président Trump a pointées du doigt dans ce décret est Tencent QQ. Tencent QQ est la propriété de Tencent Holdings Ltd. Tencent Holdings Ltd possède de nombreuses filiales sur divers marchés de services et de produits liés à Internet. L’une de ces filiales est Tencent Technology (Shenzhen) Company Limited.

Les États-Unis disposent de nombreuses classifications différentes pour leurs brevets. L’une de ces classifications est la classe 705/12 – Dispositif de vote ou d’élection.

12 Dispositif de vote ou d’élection :

Cette sous-classe est incluse à la sous-classe 1.1. Matière déterminant le résultat d’une élection par plusieurs participants.

VOIR OU RECHERCHER LA CLASSE :

235: Registres, sous-classe 386 pour un système qui lit des feuilles portant des indices codés à la main représentatifs de diverses catégories et fournit un total pour chaque catégorie.

Tencent Technology (Shenzhen) Company Limited détient un brevet sous le numéro 705/12 – Dispositif de vote ou d’élection. (Ci-dessous) L’abrégé traite des réseaux sociaux, mais en examinant le brevet lui-même, il semble qu’il concerne davantage les serveurs. S’il vous plaît, quelqu’un de plus compétent que moi doit se pencher sur cette question.

Système et procédé d’interaction, client et serveur d’arrière-plan

Numéro de brevet : 10861107 Résumé : Procédé, comprenant : au niveau d’un terminal client d’un utilisateur d’une plateforme de réseau social : l’affichage d’une première ressource de réseau publiée par un premier éditeur de ressources ; l’affichage d’un moyen de récompense de ressources en association avec la première ressource de réseau ou un identifiant du premier éditeur de ressources ; la détection de la sélection par l’utilisateur du moyen de récompense de ressources ; et selon une détermination que l’affordance de récompense de ressource a été sélectionnée pendant que l’affordance de récompense de ressource est affichée en association avec la première ressource de réseau ou l’identifiant du premier éditeur de ressource, initier une opération de récompense de ressource pour récompenser le premier éditeur de ressource sur la plate-forme de réseau social, dans laquelle l’opération de récompense de ressource transfère des biens de récompense d’un compte de réseau social de l’utilisateur à un compte de réseau social du premier éditeur de ressource sur la plate-forme de réseau social.

Type : Subvention déposée : 20 septembre 2017

Date du brevet : 8 décembre 2020

Cessionnaire : TENCENT TECHNOLOGY (SHENZHEN) COMPANY LIMITED

Inventeurs : Wen Zha, Kaibin Chen, Changpeng Pan, Dong Huang, Linping Tang, Ge Liang.

L’une des sociétés qui organisent nos élections utilise-t-elle du matériel ou des logiciels d’une société associée au PCC ? Une entreprise possédant un brevet « Vote et élection » ? Je crois que Trump a pris le PCC la main dans le sac et c’était sa façon de le leur dire et il le leur a dit la veille du faux drapeau « insurrection ».

Conclusion

Nous avons dans ce pays un parti politique qui a volé une élection avec l’aide d’un adversaire étranger. Nos agences fédérales étaient complices, et même les tribunaux ont détourné le regard. Il y a 3 branches de notre gouvernement fédéral : Législatif, Exécutif, et Judiciaire. Que se passe-t-il lorsque deux de ces pouvoirs permettent à un adversaire étranger de compromettre l’autre ? Il s’agit d’un échec complet et total de nos pouvoirs législatif et judiciaire.

La Constitution permet au Congrès d’autoriser l’utilisation de la milice « pour exécuter les lois de l’Union, supprimer les insurrections et repousser les invasions ». Ces dispositions constitutionnelles sont reflétées dans les lois sur l’insurrection, qui ont été invoquées à de nombreuses reprises avant et après l’adoption de la loi Posse Comitatus, 18 U.S.C. Section 1385, en 1878.

Le Posse Comitatus Act interdit au président d’utiliser toute partie des forces armées pour exécuter la loi, sauf autorisation expresse de la Constitution ou d’une loi du Congrès. Que se passe-t-il si la Constitution a été foulée aux pieds ? Que se passe-t-il si notre Congrès a été compromis ?

La Constitution garantit aux États une protection contre l’usurpation de leur « forme républicaine de gouvernement ». Et si cette usurpation était permise par des membres de notre propre gouvernement à Washington D.C., qui n’est pas un État, mais un district fédéral ; le siège littéral de notre gouvernement.

La réponse à toutes ces questions est évidente. L’armée est notre seule solution pour reprendre la forme constitutionnelle de gouvernement que nos fondateurs ont voulu pour nous.

Le président Donald J. Trump a laissé une opportunité aux militaires de prendre des mesures correctives pour contrer et corriger l’élection volée. Tout indique qu’ils ont saisi cette opportunité.

LE MEILLEUR EST ENCORE À VENIR

Patel Patriot

Pot à Pourboire

Lien Paypal : @PatelPatriot

ou

Lien Venmo : @patelpatriot

PS : Je n’ai pas la possibilité de vous contacter individuellement mais je tiens à dire MERCI à ceux qui ont contribué au « pot à pourboires ». Cela signifie plus pour moi que vous ne le pensez. Merci beaucoup.

Que Dieu vous bénisse tous !

Voici la vidéo de la lecture de la partie 7 : https://odysee.com/@JillianReeseArt:8/Devolution—Part-7:d