« La manipulation délibérée du contexte d’un observateur afin d’obtenir un résultat souhaité. »

Alors, qu’est-ce que la guerre de cinquième génération et pourquoi est-elle importante ?

La guerre de 5e génération est une extension des stratégies et tactiques de la guerre asymétrique et insurrectionnelle, dans laquelle des tactiques et armes militaires conventionnelles et non conventionnelles sont incorporées et déployées, y compris l’exploitation de causes politiques, religieuses et sociales. Ce nouveau gradient de la guerre utilise l’Internet, les réseaux sociaux et le cycle des nouvelles de 24 heures pour modifier les biais cognitifs des individus et/ou des organisations. Elle peut être menée par des groupes organisés ou non (ergo décentralisés) ; elle peut être dirigée par des États-nations, des acteurs et organisations non étatiques, des organisations non gouvernementales ou même des individus. Une caractéristique clé de la guerre de 5e génération est que la nature de l’attaque est dissimulée. L’objectif est de perturber et de vaincre les adversaires en créant de nouveaux biais cognitifs.

Les stratégies de guerre de 5ème génération les plus efficaces employées par ceux qui manquent d’intégrité ne sont pas purement basées sur la diffusion de faux récits, d’informations erronées ou de mauvaises informations. Les stratégies les plus efficaces mélangent la vérité et la fiction, et agissent de manière à accroître la confusion et le désordre dans les pensées et les esprits de ceux qui sont ciblés, afin qu’ils ne sachent pas trop quoi ou qui croire.

Certains ont écrit que le terme de guerre de la 5e génération ne devrait s’appliquer qu’aux adversaires disposant de moins de ressources (guerre asymétrique), mais cela ne correspond pas à la pratique actuelle. Les petits et grands gouvernements, les sociétés transnationales, les organisations mondialistes ainsi que les citoyens ordinaires ont appris l’efficacité de la boîte à outils de la 5e génération et ont utilisé les tactiques de guerre de la 5e génération à leur avantage.

Le « Manuel du 5GW » d’Abbot, publié en 2010 et qui fait autorité, affirme que :

« La nature même de la guerre de cinquième génération est qu’elle est difficile à définir. »

« Toute technologie suffisamment avancée est indiscernable de la magie »

-Arthur C. Clarke ℹ️

Avec cet essai, mon objectif est de vous donner les outils permettant à la fois de reconnaître les tactiques de guerre de 5ème génération et d’aider le lecteur à apprendre à utiliser ces outils pour lui-même afin de survivre à la « guerre de l’information » à laquelle vous êtes soumis, et de commencer à maîtriser ces méthodes pour devenir un guerrier dans les batailles de 5ème génération qui vous attendent.

Pour être clair, le concept de guerre de 5ème génération comme étant une « guerre » traditionnelle n’est pas exact. Lorsque le terme « guerre » est appliqué, le concept d’une guerre physique comme une bataille pour un territoire utilisant des armes cinétiques prend une grande importance. Ce n’est pas le cas de la guerre de 5ème génération.

Pour mon propre usage, je trouve que le terme de psyops de cinquième génération est peut-être plus précis pour ce qui se passe sur le Web. Mais la guerre de la 5e génération est le terme que les gens connaissent, donc c’est le cas. Lorsqu’il est question d’un programme psyops de 5e génération collaboratif ou synchronisé, j’utiliserai ce terme le cas échéant.

Il y a aussi le petit point que bien que « 5GW » ou guerre 5G soit couramment utilisé, ce terme peut souvent dérouter ceux qui rencontrent pour la première fois la terminologie de la guerre de 5ème génération, qui confondent la guerre de 5ème génération avec les technologies 5G (technologie des tours de téléphonie cellulaire). Pour cette raison, je vais essayer d’éviter d’utiliser les acronymes « 5GW » à l’avenir.

Tout cela peut sembler ésotérique, mais les mots et les définitions sont importants.

Le manuel de la 5GW poursuit en définissant la guerre de cinquième génération comme suit :

- Une guerre de l’information et de la perception

- Cible les préjugés cognitifs existants des individus et des organisations.

- Crée de nouveaux biais cognitifs

- Est différente de la guerre classique pour les raisons suivantes :

- Se concentre sur l’observateur individuel / le décideur

- Est difficile ou impossible à attribuer

- La nature de l’attaque est dissimulée

Le Radio Research Group/grey dynamics a élaboré une excellente liste d’exemples d’armes, de tactiques et de technologies de guerre de la 5e génération. J’ai développé cette liste et ajouté des définitions pour le profane.

- Désinformation (axée sur les données)

- Deepfakes ℹ️ (Les Deepfakes sont des médias synthétiques dans lesquels une personne dans une image ou une vidéo existante est remplacée par la ressemblance de quelqu’un d’autre. Si l’acte de créer du faux contenu n’est pas nouveau, les deepfakes s’appuient sur des techniques puissantes d’apprentissage automatique et d’intelligence artificielle pour manipuler ou générer du contenu visuel et audio qui peut plus facilement tromper – Wiki)

- Cyberattaques

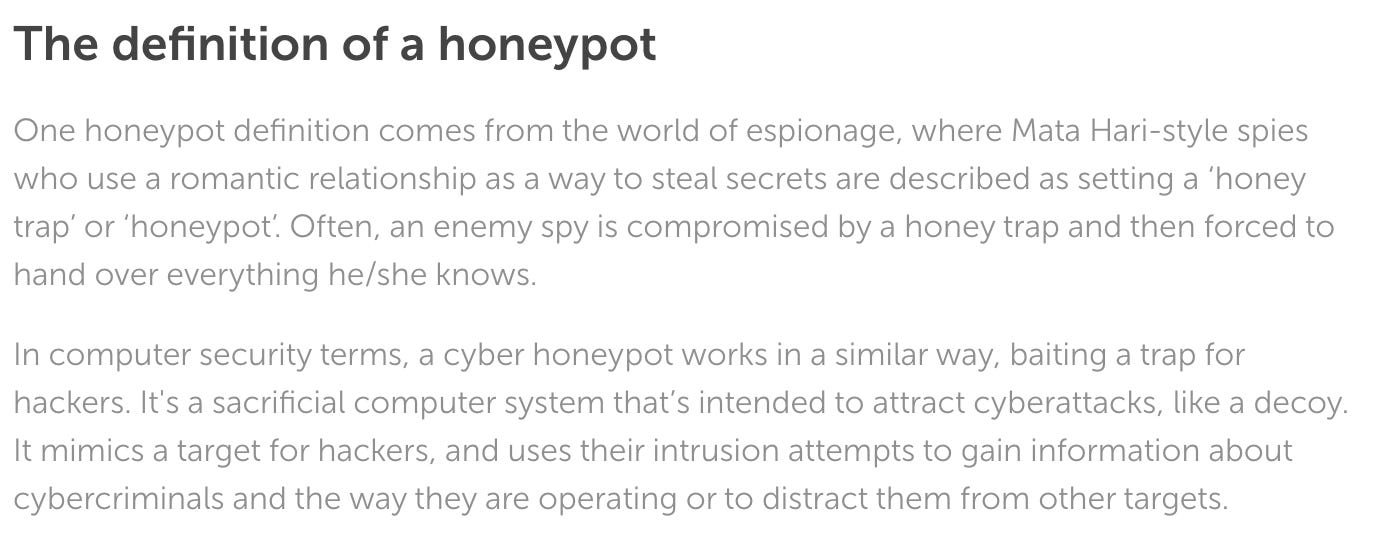

- Honeypots ℹ️ (pas le genre de piège sexuel)

La définition d’un pot de miel

Une définition du pot de miel provient du monde de l’espionnage, où les espions de style Mata Hari qui utilisent une relation amoureuse pour voler des secrets sont décrits comme des « pièges à miel ». piège à miel » ou « pot de miel ». Souvent, un espion ennemi est compromis par un piège à miel et ensuite forcé de à livrer tout ce qu’il sait.

En termes de sécurité informatique, un cyber-pot de miel fonctionne de manière similaire, en appâtant un piège pour les pirates informatiques. Il s’agit d’un système informatique sacrificiel destiné à attirer les cyberattaques, comme un leurre. Il imite une cible pour les pirates, et utilise leurs tentatives d’intrusion pour obtenir des informations sur les cybercriminels et leur mode de fonctionnement ou pour les détourner d’autres cibles.

- « Ingénierie sociale » ℹ️ (L’ingénierie sociale est toute technique de manipulation qui exploite le comportement et l’erreur humaine afin d’accéder à des informations sensibles ou confidentielles. Là où certains escrocs voleraient les informations personnelles d’une personne, les ingénieurs sociaux convainquent leurs victimes de leur remettre volontairement les informations demandées comme les noms d’utilisateur et les mots de passe). La technologie « Nudge » est en fait de l’ingénierie sociale appliquée.

- Manipulation des réseaux sociaux (axée sur les données)

- Guerre psychologique décentralisée et hautement non-attribuable (mèmes, fake news).

- Opposition contrôlée, perturbateurs et agents du chaos. Historiquement, ces tactiques impliquent un mouvement de protestation qui est en fait dirigé par des agents gouvernementaux. Presque tous les gouvernements de l’histoire ont utilisé cette technique pour tromper et soumettre leurs adversaires. Cependant, dans la guerre de la 5e génération, l’opposition contrôlée peut souvent prendre la forme de perturbateurs et d’agents du chaos. Soit de « vraies » personnes, soit des bots qui génèrent des affirmations scandaleuses qui délégitiment un mouvement (les exemples actuels peuvent être (ou non) ; « du venin de serpent dans l’eau » ou « tous ceux qui ont pris le vaccin vont mourir dans les deux ans ». Une autre tactique consiste à placer des agents du chaos dont le travail consiste essentiellement à perturber les organisations et les événements. Cela peut également prendre la forme de « reporters » qui affirment des nouvelles fausses ou très exagérées, et qui sont très probablement financés par l’opposition. « Saper l’ordre depuis l’ombre » est la tactique ici.

- Surveillance de masse

- Renseignement de source ouverte

- Le renseignement de source ouverte (OSINT ℹ️) est la collecte et l’analyse de données recueillies à partir de sources ouvertes (sources secrètes et publiques) pour produire des renseignements exploitables.

- Logiciels de surveillance par pistage (tels que les trackers COVID et les recherches par mots-clés sur les téléphones portables).

- L’analyse des réseaux sociaux disponible dans le commerce.

- L’utilisation de données brutes et d’enquêtes accessibles au public pour influencer l’opinion publique à l’aide de mèmes, d’essais et de messages sur les réseaux sociaux.

- Ensembles de données du marché gris et du marché noir (un ensemble de données du marché gris ou du marché noir est le commerce d’informations par des canaux de distribution qui ne sont pas autorisés par le fabricant original ou le propriétaire de la marque).

- Imagerie satellite / SA disponible dans le commerce

- Renseignement électromagnétique disponible dans le commerce

- Les portes dérobées cryptographiques (il s’agit de toute méthode permettant à une entité de contourner le cryptage et d’accéder à un système).

- Renseignement de source ouverte

- La guerre électronique, avec la réduction rapide de son coût et de sa disponibilité

- Cryptage open source ℹ️/ DeFi ℹ️ (finance décentralisée)

- « Technologie communautaire (La technologie communautaire est la pratique consistant à mettre en synergie les efforts des individus, des centres technologiques communautaires et des organisations nationales avec les initiatives politiques fédérales autour de la large bande, de l’accès à l’information, de l’éducation et du développement économique » )

- Radios à bas prix

- Outils de protestation traditionnels combinés à la guerre de la 5e génération. Un exemple serait un grand rassemblement combiné à des outils de réseaux sociaux pour créer une synergie ou une opposition pour un mouvement.

- L’utilisation synergique de médias mixtes pour susciter l’enthousiasme ou créer l’indignation.

Ainsi, bien que la liste soit longue, la vérité est que seul un sous-ensemble de ces outils est disponible pour les individus et les groupes disposant de peu de ressources. Toutefois, ces groupes peuvent compenser le déficit en tirant parti du popularisme.

La bonne nouvelle est que certains des outils de guerre de la 5e génération les plus efficaces sont ceux qui coûtent le moins cher. La guerre psychologique décentralisée et hautement non-attribuable et la synergie communautaire sont deux méthodes qui peuvent être utilisées par les individus et les groupes pour faire la différence.

La guerre asymétrique est un conflit dans lequel les ressources des adversaires sont inégales. Lorsque c’est le peuple contre un gouvernement ou une politique gouvernementale, le peuple a le nombre derrière lui, mais généralement moins de technologie, de moyens financiers et physiques (véhicules, armes cinétiques, capacités de collecte de renseignements). L’histoire de la guerre de la fin du 20e (Viet Nam, par exemple) et du 21e siècle actuel (Afghanistan et autres) démontre clairement qu’en coordonnant leurs efforts, des campagnes asymétriques très efficaces peuvent être déployées sur le champ de bataille.

Un autre exemple récent consiste à modifier le récit de la vaccination pour reconnaître que la myocardite post-vaccinale survient chez les athlètes et les enfants. Dans le cas de cet exemple, lorsqu’une nouvelle victime est identifiée, des posts sont partagés à la fois ouvertement et par message direct semi-privé aux influenceurs, et le mot se répand très rapidement. Ces messages atteignent non seulement ceux qui croient déjà qu’il y a un problème, mais aussi ceux qui ne sont pas au courant. C’est la raison pour laquelle les réseaux sociaux ont adopté une censure extrême à l’égard de ces messages et même de la messagerie directe (et comme cela a été vérifié par beaucoup). Malheureusement, au cœur opérationnel de ces politiques anti liberté d’expression, nous trouvons souvent des agents du gouvernement américain.

Cette tactique a également été utilisée par le Forum Economique Mondial, qui a recruté près de 10 000 « façonneurs du monde », c’est-à-dire des personnes de moins de trente ans, pour diffuser dans le monde entier leurs messages en faveur d’un Nouvel Ordre Mondial fondé sur des solutions efficaces au changement climatique par les sociétés transnationales. Le programme du WEF ℹ️ échoue parce que les messages sont stagnants et ne sont souvent pas culturellement alignés avec le public visé – ils apparaissent comme « faux », artificiels et manquant d’intégrité. Dans le cycle d’information rapide de la guerre de la 5ème génération, le message doit être perçu comme authentique et évoluer aussi vite que les nouvelles et les récits en constante évolution. Il est essentiel de comprendre la guerre de la 5ème génération pour combattre efficacement dans cet espace de combat des esprits, des idées et des mèmes.

Avec une campagne de guerre de la 5e génération, il est facile de changer de cible. Il suffit de suivre les messages des réseaux sociaux, les nouvelles de sources alternatives, les tendances et c’est parti ! Tout le monde peut jouer. Sachez simplement qu’une opération sous faux drapeau fait souvent plus de mal que de bien.

C’est une des raisons pour lesquelles une fois que le gouvernement américain (ou l’OMS ℹ️, ou le WEF) identifie et censure le contenu des messages, le message change rapidement. Le gouvernement s’en prend aux individus pour les réduire au silence et les diffamer parce que la guerre de la 5e génération va à l’encontre des intérêts de l’État administratif et de ses alliés. En retirant le droit de poster, ainsi que les licences, les posts politiques, etc., ils agissent pour bloquer les campagnes de la 5ème génération.

L’accent mis sur l’action décentralisée, d’un espace de bataille sans leader, force effectivement les forces qui cherchent à avancer et à insérer un faux récit dans les esprits sensibles à jouer au « whack-a-mole » (Jeu de la taupe ℹ️), car il y a trop d’acteurs autonomes ou de « leaders » apparents. Dans ce cas, à mesure qu’une personne est abattue, une autre s’élève. C’est là qu’être un « changeur de forme » est adaptable. Soyez prêt à changer de plateforme de réseaux sociaux, de pseudonyme, de compte e-mail, etc. C’est ainsi que j’ai survécu et prospéré lorsque j’ai été banni de Twitter, Facebook et Linked-in et diffamé par presque toutes les sociétés de médias grand public.

Il peut être utile de conserver une identité distincte de vos comptes de réseaux sociaux. Utilisez des e-mails qui ne sont pas liés à vos affaires personnelles pour les réseaux sociaux.

Mais il faut aussi être intelligent. Ce qui veut dire ne pas être stupide. Par exemple, ne jouez pas à ce jeu de quiz basé sur votre nom et votre date de naissance, ne répondez pas aux e-mails qui demandent des informations personnelles, etc. Aucun prince nigérian ne va vous envoyer des millions de dollars. Apprenez donc à reconnaître le phishing ℹ️ et les autres stratégies employées par les escrocs.

Contestez l’autorité lorsqu’elle a tort. Ne vous laissez pas intimider. N’abandonnez pas et ne déprimez pas.

Dans cet essai, je n’ai volontairement pas écrit sur les batailles à venir ou sur ce pour quoi nous nous battons. Sauf pour dire que nous savons tous que ce pour quoi nous nous battons maintenant est pour notre souveraineté même. Pour éviter que nos enfants et nous-mêmes ne devenions des serviteurs asservis à des maîtres mondiaux centralisés et autoproclamés de l’Univers.

Ce sont des outils qui sont tout simplement trop séduisants pour que les grandes entités ne les utilisent pas. Ne vous attendez pas à ce que ces tactiques s’arrêtent. L’espionnage numérique continuera à être implacable. Renseignez-vous sur les logiciels espions « Pegasus » ℹ️ et « Pegasus II », et laissez-vous aller à réfléchir à ce que cela signifie pour vous dans un sens pratique, et à la manière dont vous avez choisi de répondre à ces menaces.

Notre travail consiste à comprendre le terrain, les outils et les tactiques.

Le terme pour la guerre de la 5e génération est la guerre. Il ne s’agit pas d’un jeu « gentil », avec des règles que nous acceptons tous. Il n’y a pas de règles dans la guerre de la 5e génération, seulement des tactiques et des stratégies. Rien n’est « juste », et votre esprit, vos pensées et vos émotions sont le champ de bataille.

Cela dit, j’ai choisi d’avoir des règles pour moi-même, et j’attends de ceux avec qui je travaille qu’ils adhèrent à ces mêmes règles.

Je m’en tiens à mon éthique. Je ne mens pas. Je ne triche pas et je n’enfreins pas la loi. Je cherche à maintenir mon intégrité personnelle et à respecter les autres, et j’agis pour guérir et construire une communauté partout où je le peux. Si j’enfreins ces règles pour moi-même, je ne pourrai jamais crier victoire.

C’est une guerre pour mon esprit, votre esprit, l’esprit de nos enfants et notre esprit collectif.

Restez vrai.

Restez souverain. Restez un patriote.

Ne soyez pas une victime. Soyez un guerrier de la 5e génération pour la vérité, et pour le bien de nos enfants, et de leurs enfants.

N’oubliez jamais, la Vérité est comme un Lion. Libérez-le, et laissez-le se défendre.