Article original datant du 04/08/21

Ron Watkins, alias CodeMonkeyZ, a publié lundi plusieurs photos qui lui ont été divulguées par un employé et lanceur d’alerte présumé de Dominion Voting Systems.

Les documents prouvent que Dominion a un accès à distance à leur équipement pendant les élections.

C’est un développement ENORME.

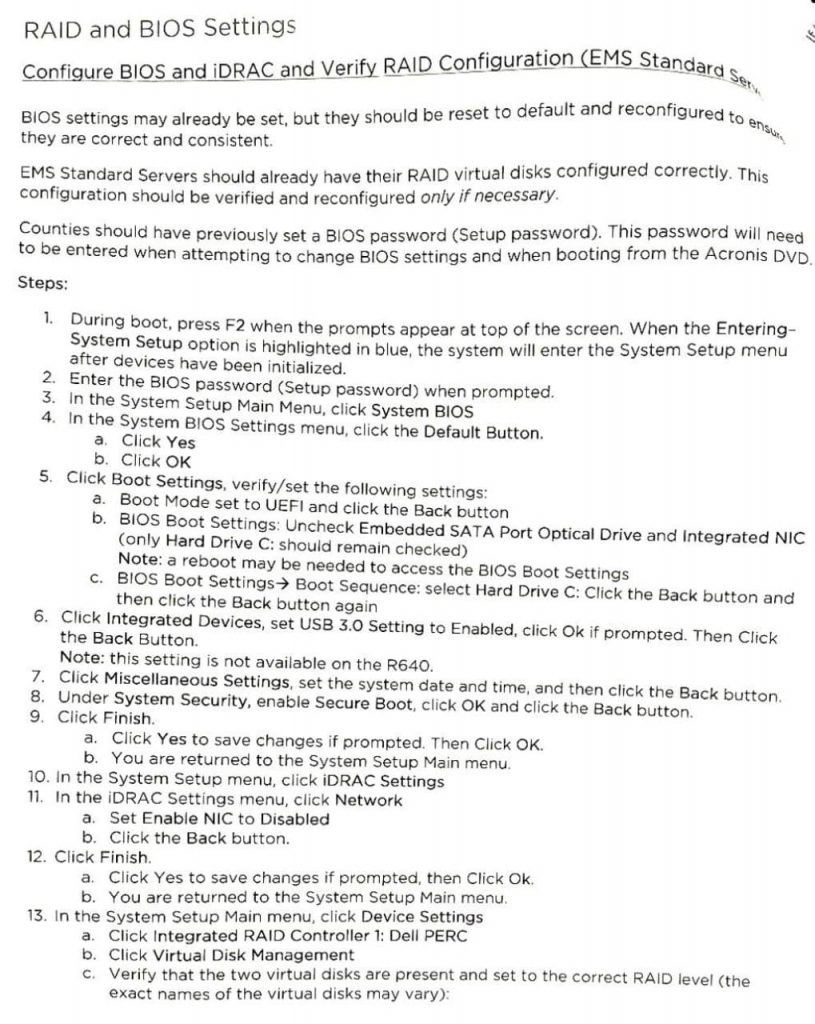

Voici une page du manuel de Dominion sur les paramètres RAID et BIOS.

Selon le Code Monkey Z :

Notre lanceur d’alerte n’est pas de l’Arizona.

Notre lanceur d’alerte vient de l’un des nombreux autres États qui ont utilisé le logiciel Dominion.

Notre lanceur d’alerte s’est donné beaucoup de mal pour détailler et archiver tout ce qui était possible.

Notre lanceur d’alerte est une personne à qui l’on fait suffisamment confiance pour lui communiquer des instructions sur la façon de modifier le BIOS.

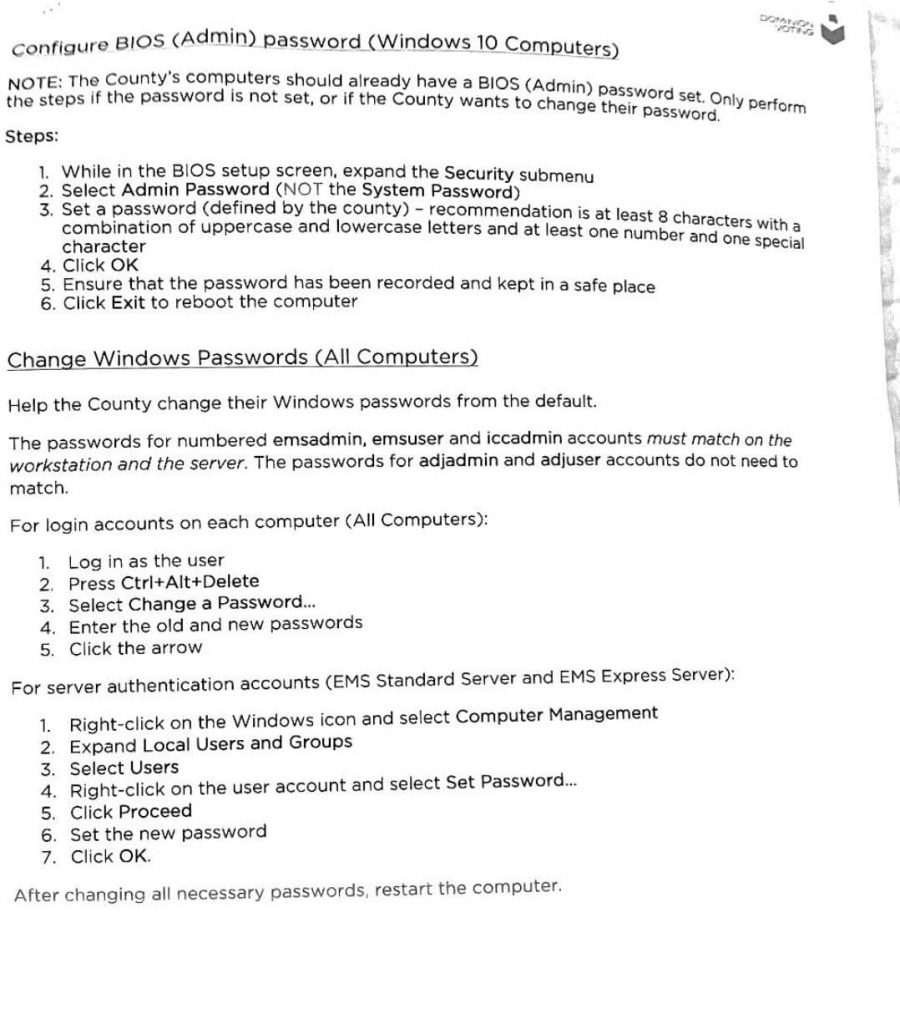

Voici un autre document de l’informateur de Dominion.

Mardi, CodeMonkeyZ a publié une vidéo qui PROUVE que le PDG de Dominion, John Poulos, a menti sous serment au sujet de l’accès à distance.

C’est un DÉVELOPPEMENT EXPLOSIF !

Via CodeMonkeyZ :

Le lanceur d’alerte a communiqué des images filmées du système de gestion des élections de Dominion à l’intérieur d’un centre électoral dans l’un des États qui utilisaient le logiciel et le matériel de Dominion (pas l’Arizona).

Comme vous le verrez dans la vidéo, le dénonciateur discute d’abord avec un employé de Dominion pour savoir qui détient le mot de passe du BIOS et on découvre que c’est l’ÉTAT en question qui détient le mot de passe – pas Dominion, ni le comté.

Plus tard, le lanceur d’alerte interroge l’employé de Dominion sur la connectivité et demande si les machines peuvent être connectées à Internet…

En seulement 1 minute et 17 secondes, nous exposons leur mensonge le plus flagrant.

LA FRAUDE VICIE TOUT.

The Gateway Pundit a parlé avec Ron Watkins/CodeMonkeyZ mercredi matin. Voici ce que Ron nous a dit :

Ron Watkins nous a dit que le lanceur d’alerte de Dominion l’avait contacté récemment.

Il-elle travaillait dans la salle de tabulation des élections dans l’un des grands comtés. Ron n’a pas voulu divulguer l’état où cela s’est passé.

Ron nous a dit : « La vidéo que j’ai diffusée dure 1 minute 13 secondes et j’ai environ 30 minutes de vidéo au total. »

Il y a beaucoup de documents et beaucoup de choses secrètes que je ne divulgue pas pour le moment. Et ce que vous avez vu n’est PAS la totalité.

Nous avons demandé à Ron comment il avait confirmé que les documents étaient réels ?

Ron Watkins a répondu : « La vidéo est bien là où elle prétend être. Les captures d’écran que j’ai postées dans la vidéo sont fortement recadrées. Le reste de la vidéo se trouve manifestement dans la salle des serveurs de Dominion. Vous pouvez voir toutes les personnes différentes et leurs noms. La raison pour laquelle j’ai recadré la vidéo est qu’une fois que l’une de ces personnes est reconnue, on sait de quel centre de calcul il s’agit et notre lanceur d’alerte est en danger. Je ne sais pas si le lanceur d’alerte travaille toujours là-bas ou ce qui se passe. »

The Gateway Pundit : Vous avez confirmé que la personne travaillait bien pour Dominion ?

Ron Watkins : Confirmé. Oui.

Puis Ron a lâché cette bombe.

Ron Watkins : Et ce que j’ai publié, c’est volontairement limité à peut-être que 1%. Peut-être 1% de 1%. Ce que j’ai publié est très ciblé car j’ai surpris le PDG de Dominion en train de se parjurer. Il a dit qu’il était impossible que ces machines soient connectées dans son témoignage au Michigan. Eh bien, elles peuvent l’être… Techniquement, elles peuvent être connectées par le BIOS de l’administration.

Plus sur l’option USB.

Ron Watkins : Il y a autre chose qui me préoccupe. Le fait est que les USB sont activés sur le serveur. Et la case à cocher pour le démarrage de l’USB est également activée… Cela signifie que si vous mettez un système d’exploitation sur une clé USB et que vous branchez la machine et l’allumez, il est possible de démarrer le système d’exploitation à partir de la clé USB et de ne pas utiliser celui du disque dur. Donc, techniquement, vous pouvez avoir deux systèmes d’exploitation sur un seul système.

Ron nous a dit qu’il était inquiet pour sa sécurité.

Ron a d’autres révélations qui vont sortir. Il a répété qu’il n’a publié que 1 % du contenu qu’il détient.

Ron nous a accordé son temps avec générosité. Que Dieu le protège.

** Nous avons écrit à Dominion Voting Systems pour obtenir un commentaire et nous ferons une mise à jour si et quand ils répondront à notre demande de déclaration.