Pendant des années, les enquêteurs américains ont découvert des altérations dans les produits fabriqués par Super Micro Computer Inc. La société affirme qu’elle n’a jamais été informée. Le public ne l’a pas été non plus.

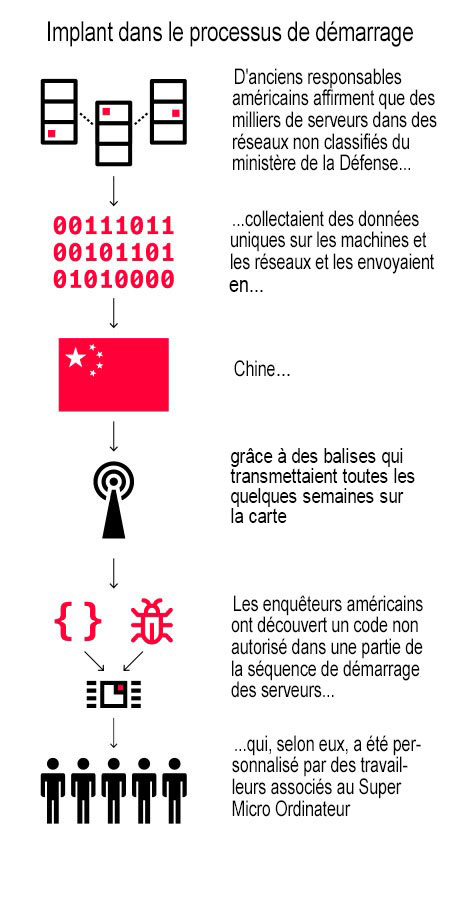

En 2010, le ministère américain de la défense a découvert que des milliers de ses serveurs informatiques envoyaient des données de réseaux militaires en Chine – le résultat de codes cachés dans des puces qui géraient le processus de démarrage des machines.

En 2014, Intel Corp. a découvert qu’un groupe de pirates informatiques chinois d’élite avait pénétré dans son réseau par l’intermédiaire d’un seul serveur qui avait téléchargé des logiciels malveillants à partir du site de mise à jour d’un fournisseur.

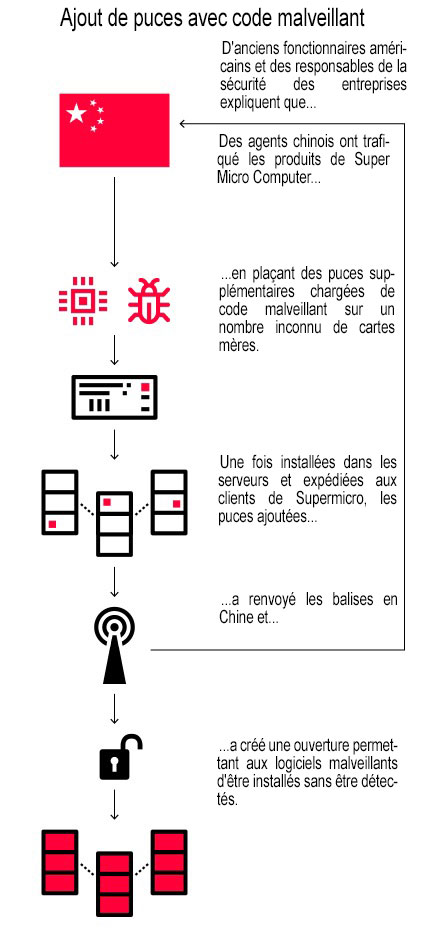

Et en 2015, le Federal Bureau of Investigation a averti plusieurs entreprises que des agents chinois avaient dissimulé une puce supplémentaire chargée d’un code de porte dérobée dans les serveurs d’un fabricant.

Chacune de ces attaques distinctes avait deux choses en commun : la Chine et Super Micro Computer Inc, un fabricant de matériel informatique de San Jose, en Californie. Ils partageaient un autre point commun : les espions américains ont découvert les manipulations mais les ont gardées largement secrètes alors qu’ils essayaient de les contrer et d’en savoir plus sur les capacités de la Chine.

L’exploitation par la Chine des produits fabriqués par Supermicro, nom sous lequel l’entreprise américaine est connue, a fait l’objet d’une surveillance fédérale pendant une grande partie de la dernière décennie, selon 14 anciens responsables de l’application de la loi et du renseignement qui connaissent bien la question. Cela inclut une enquête de contre-espionnage du FBI qui a débuté vers 2012, lorsque des agents ont commencé à surveiller les communications d’un petit groupe d’employés de Supermicro, en utilisant des mandats obtenus en vertu de la loi sur la surveillance du renseignement étranger, ou FISA, selon cinq des fonctionnaires.

On ne sait pas si cette enquête se poursuit, pas plus qu’on ne connaît l’ensemble de ses découvertes. Mais pas plus tard qu’en 2018, le FBI a fait appel au secteur privé pour analyser les équipements de Supermicro qui contenaient des puces ajoutées, selon un conseiller de deux sociétés de sécurité qui ont fait le travail.

La saga Supermicro démontre un risque généralisé dans les chaînes d’approvisionnement mondiales, a déclaré Jay Tabb, un ancien haut fonctionnaire du FBI qui a accepté de parler de manière générale de l’ingérence de la Chine dans les produits de l’entreprise.

« Supermicro est l’illustration parfaite de la vulnérabilité des entreprises américaines face à une éventuelle altération néfaste des produits qu’elles choisissent de faire fabriquer en Chine », a déclaré M. Tabb, qui a été directeur adjoint de la branche sécurité nationale du FBI de 2018 jusqu’à sa retraite en janvier 2020. « C’est un exemple du pire des scénarios si vous n’avez pas une supervision complète de l’endroit où vos appareils sont fabriqués ».

Tabb a refusé d’aborder les détails de l’enquête du FBI. « Le gouvernement chinois fait cela depuis longtemps, et les entreprises doivent être conscientes que la Chine fait cela », a-t-il déclaré. « Et la Silicon Valley en particulier doit arrêter de prétendre que cela n’arrive pas. »

Ni Supermicro ni aucun de ses employés n’ont été accusés de malversations, et les anciens fonctionnaires américains qui ont fourni des informations pour cette histoire ont souligné que l’entreprise elle-même n’a été la cible d’aucune enquête de contre-espionnage.

En réponse à des questions détaillées, Supermicro a déclaré qu’elle « n’a jamais été contactée par le gouvernement américain, ni par aucun de nos clients, au sujet de ces enquêtes présumées ». La société a déclaré que Bloomberg avait rassemblé « un mélange d’allégations disparates et inexactes » qui « tire des conclusions farfelues ». Les agences fédérales, y compris celles décrites dans cet article comme menant des enquêtes, achètent toujours des produits Supermicro, a déclaré la société. Et elle a noté que ce récit d’une enquête de contre-espionnage manque de détails complets, y compris les résultats de l’enquête ou si elle est en cours. La réponse complète est publiée ici.

« Supermicro est une réussite américaine et la sécurité et l’intégrité de nos produits est une priorité absolue », a déclaré la société.

Un porte-parole du ministère chinois des affaires étrangères a qualifié les comptes-rendus de ces attaques de « tentatives de discréditer la Chine et les entreprises chinoises » et a accusé les responsables américains d' »inventer des choses pour faire connaître la « menace chinoise » ».

La Chine n’a jamais et ne demandera jamais aux entreprises ou aux individus de collecter ou de fournir des données, des informations et des renseignements provenant d’autres pays pour le gouvernement chinois en installant des « portes dérobées » », a déclaré le porte-parole dans une déclaration écrite.

Cette histoire est tirée d’entretiens avec plus de 50 personnes issues des forces de l’ordre, de l’armée, du Congrès, des services de renseignement et du secteur privé. La plupart d’entre elles ont demandé à ne pas être nommées afin de pouvoir partager des informations sensibles. Certains détails ont été confirmés dans les documents de l’entreprise que Bloomberg News a examinés.

Bloomberg Businessweek a fait état pour la première fois de l’ingérence de la Chine dans les produits Supermicro en octobre 2018, dans un article qui se concentrait sur les comptes des puces malveillantes ajoutées découvertes sur les cartes mères des serveurs en 2015. Cet article disait qu’Apple Inc. et Amazon.com Inc. avaient découvert les puces sur des équipements qu’ils avaient achetés. Supermicro, Apple et Amazon ont publiquement demandé une rétractation. Les responsables du gouvernement américain ont également contesté l’article.

Grâce à des rapports supplémentaires, il est maintenant clair que le rapport de Businessweek n’a saisi qu’une partie d’une plus grande chaîne d’événements dans laquelle les responsables américains ont d’abord suspecté, puis enquêté, surveillé et essayé de gérer la manipulation répétée par la Chine des produits de Supermicro.

Pendant tout ce temps, les responsables gouvernementaux ont caché leurs découvertes au grand public. Supermicro elle-même n’a pas été informée de l’enquête de contre-espionnage du FBI, selon trois anciens fonctionnaires américains.

Le secret a été levé de temps en temps, car le bureau et d’autres agences gouvernementales ont mis en garde un groupe d’entreprises sélectionnées et ont demandé l’aide d’experts extérieurs.

« Début 2018, deux sociétés de sécurité que je conseille ont été informées par la division du contre-espionnage du FBI qui enquêtait sur cette découverte de l’ajout de puces malveillantes sur les cartes mères de Supermicro », a déclaré Mike Janke, un ancien Navy SEAL qui a co-fondé DataTribe, une société de capital-risque. « Ces deux sociétés ont ensuite été impliquées dans l’enquête gouvernementale, où elles ont utilisé des techniques d’analyse de pointe sur les cartes mères de Supermicro pour valider l’existence des puces malveillantes ajoutées ».

Janke, dont la société a incubé des start-up avec d’anciens membres de la communauté du renseignement américain, a déclaré que les deux sociétés ne sont pas autorisées à parler publiquement de ce travail mais qu’elles lui ont fait part des détails de leur analyse. Il a accepté de discuter de leurs découvertes de manière générale pour sensibiliser à la menace de l’espionnage chinois dans les chaînes d’approvisionnement technologiques.

« C’est réel », a déclaré M. Janke, « et le gouvernement le sait ».

Intrusions non autorisées

Supermicro, fondée en 1993 par l’immigrant taïwanais Charles Liang, a été construite pour tirer profit des chaînes d’approvisionnement mondiales. Nombre de ses cartes mères – les groupes de puces et de circuits qui font fonctionner les appareils électroniques modernes – ont été fabriquées en Chine par des entrepreneurs, puis assemblées en serveurs aux États-Unis et ailleurs.

L’entreprise, qui a réalisé un chiffre d’affaires de 3,3 milliards de dollars l’année dernière, a vu son matériel informatique se généraliser à l’ère du cloud computing. Ses cartes mères se trouvent dans des produits allant des scanners d’imagerie médicale aux dispositifs de cybersécurité. Supermicro a refusé de répondre à la question de savoir si elle dépend aujourd’hui des fabricants sous contrat en Chine.

Dans un communiqué inhabituel pour toute entreprise publique, Supermicro a déclaré aux investisseurs en mai 2019 que ses propres réseaux informatiques avaient été perturbés pendant plusieurs années. « Nous avons connu des intrusions non autorisées dans notre réseau entre 2011 et 2018 », a écrit la société. « Aucune de ces intrusions, individuellement ou globalement, n’a eu d’effet négatif important sur notre activité, nos opérations ou nos produits ». La société n’a pas répondu aux demandes de détails supplémentaires concernant ces intrusions.

Les fonctionnaires fédéraux étaient préoccupés par le rôle dominant de la Chine dans la fabrication électronique mondiale avant que les produits de Supermicro ne fassent l’objet d’un examen approfondi de la part du gouvernement américain.

Un autre fournisseur du Pentagone qui a attiré l’attention était le groupe chinois Lenovo Ltd. En 2008, les enquêteurs américains ont découvert que les unités militaires en Irak utilisaient des ordinateurs portables Lenovo dont le matériel avait été modifié. La découverte a fait surface plus tard dans un témoignage peu remarqué lors d’une affaire criminelle américaine – une rare description publique d’un piratage de matériel chinois.

« Une grande quantité d’ordinateurs portables Lenovo ont été vendus à l’armée américaine qui avait une puce cryptée sur la carte mère qui enregistrait toutes les données qui étaient entrées dans ce portable et les renvoyait en Chine », a déclaré Lee Chieffalo, qui dirigeait un centre d’opérations de réseau de la marine près de Fallujah, en Irak, lors de cette affaire de 2010. « C’était une énorme faille de sécurité. Nous n’avons aucune idée de la quantité de données qu’ils ont obtenues, mais nous avons dû retirer tous ces systèmes du réseau. »

Trois anciens responsables américains ont confirmé la description de Chieffalo d’une puce ajoutée sur les cartes mères Lenovo. L’épisode était un avertissement au gouvernement américain sur l’altération du matériel, ont-ils déclaré.

Lenovo n’était pas au courant de ce témoignage et l’armée américaine n’a pas fait part à l’entreprise de ses inquiétudes quant à la sécurité de ses produits, a déclaré la porte-parole Charlotte West dans un courriel. Les responsables américains ont mené « une enquête approfondie sur les antécédents et la fiabilité de Lenovo » lors de l’examen de ses acquisitions d’entreprises d’IBM et de Google en 2014, a déclaré Charlotte West. Les deux achats ont été approuvés.

« Comme aucun problème n’a été signalé, nous n’avons aucun moyen d’évaluer les allégations que vous citez ou de savoir si les problèmes de sécurité ont pu être déclenchés par l’ingérence d’un tiers », a déclaré Mme West.

Attaque du Pentagone

Début 2010, une équipe de sécurité du Pentagone a remarqué un comportement inhabituel des serveurs de Supermicro dans ses réseaux non classifiés.

Les machines se sont avérées être chargées d’instructions non autorisées enjoignant à chacun de copier secrètement des données sur lui-même et son réseau et d’envoyer ces informations à la Chine, selon six anciens hauts fonctionnaires qui ont décrit une enquête confidentielle de l’incident. Le Pentagone a découvert l’implant dans des milliers de serveurs, selon un fonctionnaire ; un autre l’a décrit comme « omniprésent ».

Les enquêteurs ont attribué le code malveillant aux agences de renseignement chinoises, ont déclaré les fonctionnaires. Un ancien haut fonctionnaire du Pentagone a déclaré qu’il n’y avait « aucune ambiguïté » dans cette attribution.

Il n’y avait aucune preuve que l’implant siphonnait des détails sur les opérations militaires. Mais les attaquants ont obtenu quelque chose de valeur : des données qui équivalaient à une carte partielle des réseaux non classifiés du ministère de la défense. Les analystes craignaient également que l’implant – que les attaquants avaient pris la peine de cacher – ne soit une arme numérique capable d’éteindre ces systèmes pendant un conflit.

Sans se fixer sur le but ultime de la Chine, les dirigeants américains ont décidé en 2013 de garder la découverte secrète et de laisser l’attaque se dérouler, selon trois responsables qui ont été informés du plan. Keith Alexander, alors directeur de l’Agence de sécurité nationale, a joué un rôle central dans cette décision, ont déclaré les fonctionnaires. Le Pentagone a mis au point des contre-mesures indétectables pour protéger ses réseaux, selon deux d’entre eux.

Ces mesures ont permis aux propres espions américains de commencer à recueillir des renseignements sur les plans de la Chine sans alerter Pékin, ont déclaré les deux responsables.

Un porte-parole d’Alexander a posé des questions à la NSA. L’agence a refusé de commenter au-delà d’une déclaration d’une phrase : « La NSA ne peut pas confirmer que cet incident – ou les actions de réponse ultérieures décrites – a eu lieu. »

Un haut responsable de la Maison Blanche a refusé de commenter une description détaillée des informations contenues dans cette histoire. « Nous n’aurons pas de commentaire sur cette question spécifique », a déclaré le fonctionnaire dans un courrier électronique. « D’une manière générale, le président s’est engagé à ce que son administration procède à un examen approfondi de la chaîne d’approvisionnement de divers biens et secteurs afin d’identifier les risques critiques pour la sécurité nationale. Nous aurons plus de détails sur cet examen lorsque nous serons prêts à partager ».

D’autres agences fédérales, dont le bureau du directeur du renseignement national, le département de la sécurité intérieure et le FBI, ont refusé de commenter cet article.

Une porte-parole du ministère de la défense a déclaré que les fonctionnaires ne font généralement pas de commentaires sur les enquêtes, les questions de renseignement ou les fournisseurs particuliers. En réponse à des questions sur l’enquête du Pentagone de 2010, un fonctionnaire a déclaré que le gouvernement avait cherché à protéger sa chaîne d’approvisionnement.

« Lorsqu’il est confronté à des efforts contradictoires, le ministère prend de nombreuses mesures pour travailler continuellement à exclure les produits ou les entreprises qui représentent une menace pour notre sécurité nationale », a déclaré Ellen Lord, qui a été sous-secrétaire à la défense pour l’acquisition et le soutien (matériel) avant de quitter son poste le 20 janvier. Elle n’a pas nommé Supermicro ni aucune autre entreprise.

En enquêtant sur les centres de données du Pentagone, les responsables gouvernementaux ont pris des mesures discrètes pour tenter d’empêcher l’utilisation des produits Supermicro dans les réseaux sensibles de sécurité nationale – même si la société est restée sur les listes publiques de fournisseurs agréés.

Adrian Gardner, qui était le directeur de l’information du Goddard Space Flight Center de la NASA à Greenbelt, Maryland, a déclaré avoir pris connaissance des préoccupations de la communauté du renseignement concernant les produits Supermicro avant de quitter la NASA en 2013, lors d’un examen des systèmes informatiques de Goddard.

M. Gardner a refusé de discuter de ce qu’on lui avait dit exactement ou si la NASA avait déclassé du matériel. Mais il a dit que le message était clair : « Le gouvernement américain doit utiliser tous les contrôles à sa disposition pour s’assurer qu’il ne déploie pas de matériel de Supermicro dans les limites du système des actifs de grande valeur et des réseaux sensibles », a-t-il déclaré.

Les agences américaines ont continué à acheter des produits Supermicro. Les communiqués de presse de la société montrent que le Centre Goddard de la NASA en a acheté pour un réseau non classifié consacré à la recherche climatique en 2017. Et l’année dernière, le Lawrence Livermore National Laboratory, qui effectue des travaux classifiés sur les armes nucléaires, a acheté du matériel Supermicro pour des recherches non classifiées sur Covid-19.

Code personnalisé

Alors que les experts militaires enquêtaient sur la brèche du Pentagone, ils ont déterminé que les instructions malveillantes qui guidaient les serveurs du Pentagone étaient cachées dans le système d’entrée-sortie de base des machines, ou BIOS, qui fait partie de tout ordinateur et qui lui dit quoi faire au démarrage.

Deux personnes ayant une connaissance directe ont déclaré que la manipulation combinait deux morceaux de code : Le premier était intégré dans des instructions qui gèrent l’ordre de démarrage et ne peuvent pas être facilement effacées ou mises à jour. Ce code va chercher des instructions supplémentaires qui sont insérées dans la mémoire inutilisée de la puce du BIOS, où il est peu probable qu’elles soient découvertes, même par des clients soucieux de leur sécurité. Lorsque le serveur était allumé, l’implant se chargeait dans la mémoire principale de la machine, où il continuait à envoyer des données périodiquement.

Les fabricants comme Supermicro accordent généralement des licences pour la plupart de leur code BIOS à des tiers. Mais les experts du gouvernement ont déterminé qu’une partie de l’implant résidait dans un code personnalisé par les travailleurs associés à Supermicro, selon six anciens fonctionnaires américains informés des découvertes.

Les enquêteurs ont examiné le code BIOS des serveurs du ministère de la défense fabriqués par d’autres fournisseurs et n’ont découvert aucun problème similaire. Et ils ont découvert le même code inhabituel dans les serveurs de Supermicro fabriqués par différentes usines à différents moments, ce qui suggère que l’implant a été introduit dans la phase de conception.

Dans l’ensemble, les six fonctionnaires ont découvert que les agences de renseignement chinoises s’étaient infiltrées dans l’ingénierie du BIOS de Supermicro.

En 2012, le FBI avait ouvert une enquête de contre-espionnage, et des agents du bureau de San Francisco ont utilisé des mandats de la FISA pour surveiller les communications de plusieurs personnes liées à Supermicro, selon cinq anciens responsables américains.

Trois de ces fonctionnaires ont déclaré que le FBI disposait de preuves suggérant que la société avait été infiltrée par des personnes travaillant – consciemment ou non – pour la Chine. Ils ont refusé de donner des détails sur ces preuves.

La surveillance de la FISA incluait des individus en mesure de modifier la technologie de l’entreprise, et ne se concentrait pas sur les cadres supérieurs, ont déclaré les fonctionnaires.

Il n’est pas clair combien de temps cette surveillance a duré. Le ministère de la Justice n’a pas reconnu l’enquête ni annoncé de charges liées à celle-ci. Les enquêtes de contre-espionnage visent à surveiller et à perturber les opérations de renseignement étranger sur le sol américain et débouchent rarement sur des affaires criminelles.

En 2014, les enquêteurs du gouvernement américain cherchaient toute autre forme de manipulation – tout ce qu’ils auraient pu manquer, comme l’a dit un ancien fonctionnaire du Pentagone. En quelques mois, en travaillant avec des informations fournies par les agences de renseignement américaines, le FBI a découvert un autre type de matériel modifié : des puces malveillantes ajoutées aux cartes mères de Supermicro.

Avertissements données

Les experts gouvernementaux ont considéré l’utilisation de ces dispositifs comme une avancée significative dans les capacités de piratage informatique de la Chine, selon sept anciens responsables américains qui ont été informés à ce sujet entre 2014 et 2017. Les puces n’ont injecté que de petites quantités de code dans les machines, ouvrant ainsi une porte aux attaquants, ont déclaré les responsables.

De petits lots de cartes mères avec les puces ajoutées ont été détectés au fil du temps, et de nombreux produits Supermicro ne les incluaient pas, ont déclaré deux des responsables.

Alarmés par la sophistication des dispositifs, les responsables ont choisi d’avertir un petit nombre de cibles potentielles lors de briefings qui ont identifié Supermicro par son nom. Les dirigeants de dix sociétés et d’une grande entreprise municipale ont déclaré à Bloomberg News qu’ils avaient reçu de tels avertissements. Si la plupart des dirigeants ont demandé à ne pas être nommés pour discuter de questions sensibles de cybersécurité, certains ont accepté de le faire.

« Il s’agit d’espionnage directement sur la carte mère », a déclaré Mukul Kumar, qui a dit avoir reçu un tel avertissement lors d’un briefing non classifié en 2015 alors qu’il était le chef de la sécurité d’Altera Corp, un concepteur de puces à San José. « il y avait une puce sur la carte qui n’était pas censée être là et qui appelait chez elle, non pas à Supermicro mais en Chine. »

Altera, qui a été achetée par Intel en décembre 2015, n’utilisait pas de produits Supermicro, a déclaré M. Kumar, donc la société a déterminé qu’elle n’était pas en danger.

Après son briefing en personne, M. Kumar a appris que des pairs de deux autres entreprises de semi-conducteurs de la Silicon Valley avaient déjà reçu le même avertissement du FBI.

« Les agents ont dit qu’il ne s’agissait pas d’une affaire unique ; ils ont dit que cela avait un impact sur des milliers de serveurs », a déclaré M. Kumar à propos de sa propre discussion avec les agents du FBI.

On ne sait toujours pas combien d’entreprises ont été touchées par l’attaque de la puce ajoutée. L’article de Bloomberg de 2018 cite un fonctionnaire qui a estimé le nombre à près de 30, mais aucun client n’a reconnu avoir découvert des puces malveillantes sur les cartes mères de Supermicro.

Plusieurs dirigeants ayant reçu des avertissements ont déclaré que l’information contenait trop peu de détails sur la manière de découvrir des puces malveillantes. Deux anciens hauts fonctionnaires ont déclaré que les détails techniques étaient tenus secrets.

Mike Quinn, un responsable de la cybersécurité qui a occupé des postes de direction chez Cisco Systems Inc. et Microsoft Corp, a déclaré avoir été informé de l’ajout de puces sur les cartes mères de Supermicro par des responsables de l’armée de l’air américaine. Quinn travaillait pour une société qui était un soumissionnaire potentiel pour des contrats de l’armée de l’air, et les fonctionnaires voulaient s’assurer que tout travail n’inclurait pas d’équipement Supermicro, a-t-il dit. Bloomberg a accepté de ne pas préciser quand Quinn a reçu le briefing ni d’identifier la société pour laquelle il travaillait à ce moment-là.

« Ce n’était pas le cas d’un gars qui volait une carte et soudait une puce dans sa chambre d’hôtel ; elle a été intégrée au dispositif final », a déclaré M. Quinn, rappelant les détails fournis par les responsables de l’armée de l’air. La puce « a été intégrée à la trace sur une carte multicouche », a-t-il déclaré.

« Les attaquants savaient comment cette carte avait été conçue pour qu’elle passe » les tests d’assurance qualité, a déclaré M. Quinn.

Un porte-parole de l’armée de l’air a déclaré dans un courriel que les équipements Supermicro n’ont pas été exclus des contrats de l’USAF en vertu d’une quelconque autorité légale publique. En général, a-t-il dit, le ministère de la défense dispose d’options non publiques pour gérer les risques de la chaîne d’approvisionnement dans les contrats relatifs aux systèmes de sécurité nationale.

Dans sa réponse écrite aux questions, Supermicro a déclaré qu’aucun client ou organisme gouvernemental n’a jamais informé l’entreprise de la découverte de puces malveillantes dans son équipement. Elle a également déclaré qu’elle « n’a jamais découvert de puces malveillantes, même après avoir engagé une société de sécurité tierce pour mener une enquête indépendante sur nos produits ». La société n’a pas répondu à la question de savoir qui avait choisi les échantillons qui ont fait l’objet de l’enquête.

Après que Bloomberg ait fait un rapport sur la menace des puces ajoutées en octobre 2018, des responsables du Département américain de la sécurité intérieure, du FBI, du Bureau du Directeur du renseignement national et de la NSA ont fait des déclarations publiques, soit en contestant la validité du rapport, soit en disant qu’ils n’avaient pas connaissance de l’attaque telle que décrite. La NSA a déclaré à l’époque qu’elle était « embrouillée » par le rapport de Bloomberg et qu’elle n’était pas en mesure de le corroborer ; l’agence a déclaré le mois dernier qu’elle s’en tenait à ces commentaires.

Les alertes concernant l’ajout de puces ne se sont pas limitées au secteur privé. D’anciens directeurs de l’information de quatre agences américaines ont déclaré à Bloomberg qu’ils avaient participé à des briefings organisés par le ministère de la défense entre 2015 et 2017 sur l’ajout de puces sur les cartes mères de Supermicro.

Et le FBI a examiné des échantillons de cartes mères de Supermicro manipulées pas plus tard qu’en 2018, selon Janke, le conseiller de deux sociétés qui ont participé à l’analyse.

Darren Mott, qui a supervisé les enquêtes de contre-espionnage dans le bureau satellite du bureau de Huntsville, en Alabama, a déclaré qu’un collègue du FBI bien placé lui a décrit les principaux détails des puces ajoutées en octobre 2018.

« Ce qu’on m’a dit, c’est qu’il y avait un petit composant supplémentaire sur les cartes mères de Supermicros qui n’était pas censé être là », a déclaré Mott, qui a depuis pris sa retraite. Il a souligné que l’information a été partagée dans un cadre non classifié. « Le FBI savait que l’activité était menée par la Chine, savait qu’elle était préoccupante et en a alerté certaines entités. »

Mott a déclaré qu’à l’époque, il avait conseillé aux entreprises qui l’avaient interrogé sur les puces de prendre la question au sérieux.

Mises à jour modifiées

Les enquêteurs des entreprises ont découvert une autre façon dont les pirates informatiques chinois exploitaient les produits de Supermicro. En 2014, les dirigeants d’Intel ont retracé une faille de sécurité dans leur réseau à une mise à jour apparemment routinière du firmware téléchargée sur le site web de Supermicro.

Les responsables de la sécurité d’Intel ont conclu qu’un groupe de pirates informatiques d’élite chinois avait perpétré l’attaque, selon un diaporama qu’ils ont présenté à un rassemblement de pairs de l’industrie technologique en 2015. Deux participants ont accepté de partager les détails de la présentation.

En réponse à des questions sur l’incident, une porte-parole d’Intel a déclaré qu’il avait été détecté tôt et n’avait causé aucune perte de données.

« En 2014, le service informatique d’Intel a identifié et rapidement résolu un problème découvert dans un logiciel non-Intel sur deux systèmes d’une partie de notre réseau », a déclaré la porte-parole Tara Smith. « Il n’y a eu aucun impact sur notre réseau ou nos données. » Elle a refusé de donner plus de détails.

La présentation d’Intel s’est concentrée sur l’identité des attaquants et leur utilisation du site de mise à jour d’un fournisseur de confiance, selon les personnes qui ont vu le diaporama. Un contact dans la communauté du renseignement américain a alerté l’entreprise de la brèche, selon une personne connaissant bien le sujet. Le tuyau a aidé les enquêteurs d’Intel à déterminer que les attaquants appartenaient à un groupe parrainé par l’État, connu sous le nom d’APT 17.

L’APT 17 est spécialisé dans les attaques complexes de la chaîne d’approvisionnement, et il touche souvent plusieurs cibles pour atteindre ses victimes, selon des sociétés de cybersécurité comme Symantec et FireEye. En 2012, le groupe a piraté la société de cybersécurité Bit9 afin d’atteindre les entreprises de défense protégées par les produits de Bit9.

Les enquêteurs d’Intel ont découvert qu’un serveur de Supermicro avait commencé à communiquer avec l’APT 17 peu après avoir reçu un patch de firmware d’un site web de mise à jour que Supermicro avait mis en place pour ses clients. Le firmware lui-même n’avait pas été altéré ; le malware est arrivé dans le cadre d’un fichier ZIP téléchargé directement depuis le site, selon les comptes-rendus de la présentation d’Intel.

Ce mécanisme de téléchargement est similaire à celui utilisé lors du récent piratage de SolarWinds, dans lequel les Russes auraient ciblé des agences gouvernementales et des entreprises privées par le biais de mises à jour logicielles. Mais il y avait une différence essentielle : Dans le cas d’Intel, le logiciel malveillant a d’abord fait son apparition sur un seul des milliers de serveurs de l’entreprise, puis sur un seul autre quelques mois plus tard. Les enquêteurs d’Intel ont conclu que les attaquants pouvaient cibler des machines spécifiques, rendant la détection beaucoup moins probable. En revanche, le code malveillant a été diffusé à pas moins de 18 000 utilisateurs de SolarWinds.

Selon les descriptions de la présentation de l’entreprise, les dirigeants d’Intel ont parlé de l’attaque à Supermicro peu de temps après qu’elle ait eu lieu.

Supermicro n’a pas répondu aux questions détaillées sur l’incident, mais a déclaré « Intel a soulevé une question que nous n’avons pas pu vérifier, mais par excès de prudence, nous avons rapidement pris des mesures pour y répondre. » Les deux entreprises continuent à faire de nombreuses affaires entre elles.

Les violations impliquant le site de mise à jour de Supermicro ont continué après l’épisode Intel, selon deux consultants qui ont participé à des enquêtes d’entreprise et ont demandé à ne pas être nommés.

Lors d’incidents survenus dans deux entreprises non américaines, l’une en 2015 et l’autre en 2018, les attaquants ont infecté un seul serveur de Supermicro par le biais du site de mise à jour, selon une personne qui a consulté sur les deux cas. Les entreprises étaient impliquées dans l’industrie sidérurgique, selon la personne qui a refusé de les identifier, en invoquant des accords de non-divulgation. Le principal suspect dans ces intrusions était la Chine, selon la personne.

En 2018, un important fabricant américain sous contrat a découvert un code malveillant dans une mise à jour du BIOS du site de Supermicro, selon un consultant qui a participé à cette enquête. Le consultant a refusé de communiquer le nom du fabricant. Bloomberg a examiné des parties d’un rapport sur l’enquête.

Il n’est pas clair si les trois entreprises ont informé Supermicro de leurs problèmes avec le site de mise à jour, et Supermicro n’a pas répondu aux questions les concernant.

Aujourd’hui, alors que l’enquête sur le piratage de SolarWinds est toujours en cours, les préoccupations de sécurité nationale concernant la chaîne d’approvisionnement technologique ont fait irruption dans la politique américaine. Les responsables américains demandent un contrôle plus strict de la chaîne d’approvisionnement et persuadent les fabricants de s’assurer que leur code et leur matériel sont sûrs.

« L’histoire de Supermicro est un réveil effrayant pour l’industrie », a déclaré Frank Figliuzzi, qui a été directeur adjoint du FBI pour le contre-espionnage jusqu’en 2012. M. Figliuzzi a refusé d’aborder les détails, mais a accepté de parler publiquement des implications de l’histoire de Supermicro avec la falsification chinoise.

« Si vous pensez que cette histoire ne concerne qu’une seule entreprise, vous passez à côté de l’essentiel », a-t-il déclaré. Il s’agit d’un moment « ne laissez pas cela vous arriver » pour tous ceux qui font partie de la chaîne d’approvisionnement du secteur technologique.

Source : https://www.bloomberg.com/features/2021-supermicro/