Parties

Article original datant du 18/09/21

Partie 11 – CrowdStrike

Un grand merci à A. C. Harmony pour son dévouement et ses contributions !

Dans Devolution – Partie 10, j’ai décrit la bataille plus large entre le président Trump et l’establishment politique, y compris les fondements de la bataille que nous avons vu se construire pendant l’administration Obama. Dans cet article, je vais me concentrer davantage sur la bataille qui s’est déroulée pendant la présidence de Trump, y compris la façon dont l’establishment politique a été encore plus omniprésent dans son vol d’élection que nous le soupçonnions initialement.

Spygate

Je ne vais pas entrer dans les détails du Spygate, car ce n’est pas mon domaine d’expertise. Je vous encourage à suivre Brian Cates et son travail, car il fait autorité dans le domaine du Spygate. Je tiens à mentionner ceci parce qu’il y a eu quelques développements récents concernant Michael Sussmann et cela fournit un certain contexte pour ce dont je vais discuter tout au long de cet article. Le 3 octobre 2018, John Solomon a publié un article via The Hill discutant des origines du canular de la collusion Trump-Russie.

Des enquêteurs du Congrès ont confirmé qu’un haut responsable du FBI a rencontré des avocats du parti démocrate pour parler des allégations de collusion entre Donald Trump et la Russie quelques semaines avant l’élection de 2016, et avant que le bureau n’obtienne un mandat de perquisition visant la campagne de Trump.

L’ancien conseiller général du FBI James Baker a rencontré pendant la saison 2016 au moins un avocat de Perkins Coie, le cabinet d’avocats privé du Comité national démocrate.

Il s’agit du cabinet utilisé par le DNC et la campagne d’Hillary Clinton pour payer secrètement le cabinet de recherche Fusion GPS et Christopher Steele, un ancien agent des services de renseignement britanniques, pour constituer un dossier de renseignements bruts non corroborés alléguant que Trump et Moscou étaient de connivence pour détourner l’élection présidentielle.

Ce dossier, bien que non vérifié pour l’essentiel, a ensuite été utilisé par le FBI comme principale preuve pour obtenir un mandat FISA (Foreign Intelligence Surveillance Act) visant la campagne de Trump dans les derniers jours de la campagne.

Cette révélation a été confirmée à la fois par des preuves contemporaines et des témoignages obtenus dans le cadre d’une enquête conjointe des républicains des commissions judiciaire et de surveillance du gouvernement de la Chambre des représentants, me dit ma source.

Cela signifie que le FBI avait de bonnes raisons de soupçonner que le dossier était lié au principal cabinet d’avocats du DNC et était le produit d’un effort de recherche de l’opposition démocrate pour vaincre Trump -mais n’a pas divulgué cette information à la cour FISA en octobre 2016, lorsque le bureau a demandé un mandat FISA pour surveiller le conseiller de la campagne Trump, Carter Page.

« C’est une bombe qui montre sans équivoque que la véritable collusion était entre le FBI et l’opposition de Donald Trump – le DNC, Hillary et un officier du renseignement britannique détestant Trump – pour détourner l’élection, plutôt qu’une quelconque conspiration entre Poutine et Trump », m’a dit une source bien informée.

Baker a été interrogé par les législateurs à huis clos mercredi. Les sources ont refusé de divulguer beaucoup d’informations sur son témoignage, si ce n’est qu’il a confirmé d’autres éléments concernant les contacts entre le cabinet d’avocats Perkins Coie et le FBI.

Les sources ont indiqué que Baker a identifié l’avocat Michael Sussmann, un ancien avocat du département de la Justice, comme étant l’avocat de Perkins Coie qui l’a contacté et a déclaré que le cabinet lui avait remis des documents et une clé USB liés à l’ingérence russe dans l’élection, au piratage informatique et à d’éventuelles connexions avec Trump.

Les informations recueillies séparément par une autre commission du Congrès indiquent que le contact a eu lieu en septembre, le mois précédant l’approbation du mandat FISA.

Ces révélations illustrent à nouveau combien le FBI et le ministère de la Justice ont caché au public leur collaboration et leur collusion avec des éléments clairement partisans de la campagne Clinton et du DNC, Fusion et Steele, qui tentaient de faire échouer Trump.

Le nombre croissant de preuves que le FBI a utilisé des renseignements non vérifiés, principalement motivés par des raisons politiques, provenant d’un adversaire, pour justifier l’espionnage de la campagne du candidat républicain – quelques semaines seulement avant le jour du scrutin – a incité un nombre croissant de républicains à demander au président Trump de déclassifier le reste des principaux documents du FBI dans l’affaire de la collusion avec la Russie.

Le 15 septembre 2021, le New York Times a rapporté que John Durham demandera à un grand jury d’inculper Michael Sussmann pour avoir fait une fausse déclaration au FBI. Techno Fog a fourni une excellente analyse de l’évolution de la situation :

Un rapport de dernière minute du New York Times (Savage et Goldman, et al.) : Le conseiller spécial John Durham « demandera à un grand jury d’inculper » l’ancien avocat de la campagne DNC (WIKI)/Clinton (et partenaire de Perkins Coie) Michael Sussmann pour avoir fait de fausses déclarations. Les accusations de fausses déclarations seraient liées à une réunion du 19 septembre 2016 que l’avocat du FBI James Baker a eue avec Sussmann, où ce dernier a relayé au FBI la théorie discréditée selon laquelle la Trump Organization communiquait avec Alfa Bank.

Le New York Times déclare :

M. Baker, l’ancien avocat du FBI, aurait dit aux enquêteurs qu’il se souvenait que M. Sussman avait dit qu’il ne le rencontrait pas au nom d’un client.

Ceci a été contredit par (1) le témoignage de Sussmann au Congrès ; et (2) les propres dossiers de facturation de Sussmann. Les avocats de Sussmann ont reconnu « qu’ils s’attendaient à ce qu’il soit inculpé ».

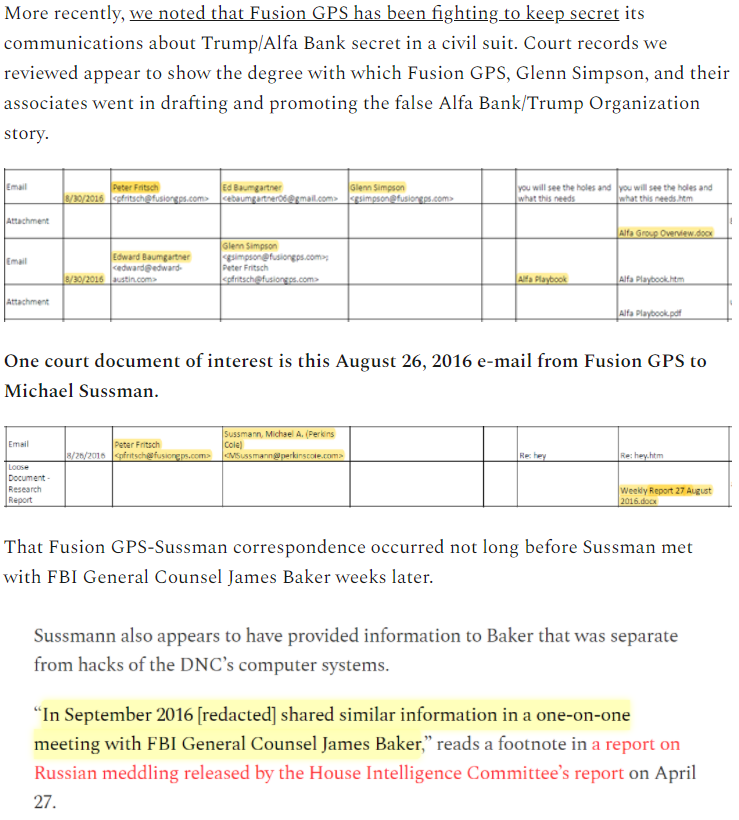

Plus récemment, nous avons noté que Fusion GPS s’est battu pour garder secrètes ses communications sur Trump/Alfa Bank dans un procès civil. Les dossiers judiciaires que nous avons examinés semblent montrer le degré auquel Fusion GPS, Glenn Simpson et leurs associés sont allés dans la rédaction et la promotion de la fausse histoire Alfa Bank/Trump Organization.

[…]

Un document judiciaire d’intérêt est cet e-mail du 26 août 2016 de Fusion GPS à Michael Sussmann.

[…]

Cette correspondance Fusion GPS-Sussmann a eu lieu peu de temps avant que Sussmann ne rencontre l’avocat général du FBI James Baker quelques semaines plus tard.

Sussmann semble également avoir fourni des informations à Baker qui étaient distinctes des piratages des systèmes informatiques du DNC.

« En septembre 2016, [expurgé] a partagé des informations similaires lors d’une réunion en tête-à-tête avec le conseiller général du FBI James Baker« , peut-on lire dans une note de bas de page d’un rapport sur l’ingérence russe publié par la commission du renseignement de la Chambre des représentants le 27 avril.

Les e-mails correspondent aux dates auxquelles l’Alfa Bank/Trump Organization était exposée aux médias. On peut se demander quelle autre correspondance Sussmann avait avec Fusion GPS.

Pour être sûr de bien comprendre ce qui se passe ici, le Spygate était déjà en cours sur la base du faux dossier Steele, et Crossfire Hurricane était déjà lancé. Michael Sussmann, ancien avocat du département de la Justice, actuel associé du cabinet Perkins Coie et avocat du DNC, tentait de lancer une deuxième enquête parallèle sur Trump, basée sur l’histoire bidon d’Alfa Bank. Voici une capture d’écran de son acte d’accusation qui a été publié le 16 septembre 2021 :

Au cours de la réunion, SUSSMANN a menti sur la qualité dans laquelle il fournissait les allégations au FBI. Plus précisément, SUSSMANN a déclaré faussement qu’il ne faisait pas son travail sur les allégations susmentionnées « pour un client quelconque », ce qui a amené l’avocat général du FBI à comprendre que SUSSMANN agissait en tant que bon citoyen se contentant de transmettre des informations, et non en tant que défenseur ou agent politique rémunéré. En fait, et comme allégué plus en détail ci-dessous, cette déclaration était intentionnellement fausse et trompeuse car, en rassemblant et en transmettant ces allégations, SUSSMANN a agi pour le compte de clients spécifiques, à savoir (i) un cadre de l’industrie technologique américaine (« Tech Executive- l *’) dans une société Internet américaine (« Internet Company-I »), et (ii) la campagne présidentielle d’Hillary Clinton (la « campagne Clinton »).

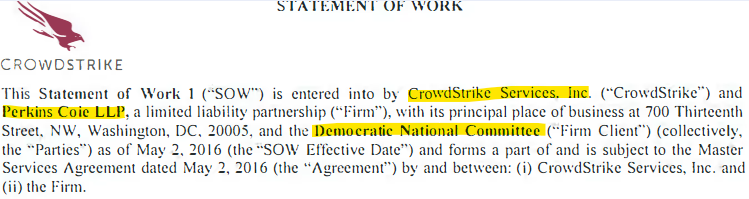

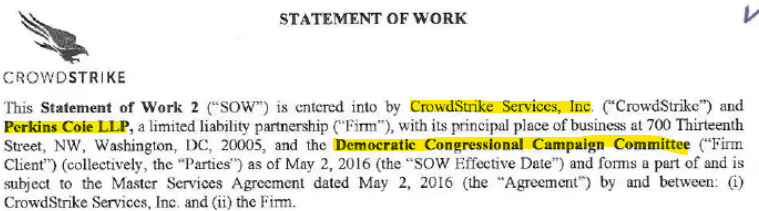

Nous ne savons pas avec certitude qui est « Tech Executive-1 » ou quelle est la société « Internet Company-1 », mais je serais prêt à parier une très petite somme d’argent qu’il s’agit de Shawn Henry et CrowdStrike. Je couvrirai à la fois Shawn Henry et CrowdStrike au fur et à mesure, mais pour mieux établir le lien, voici des contrats liant directement Perkins Coie, CrowdStrike et le DNC :

ÉNONCÉ DES TRAVAUX

Cette déclaration de travail I ( » SOW « ) est conclue par CrowdStrike Services_Inc. ( » CrowdStrike « ) et Perkins Cole LLP, une société à responsabilité limitée ( » Firme « ), dont le siège social est situé au 700 Thirteenth Street, NW, Washington, DC, 20005, et le Democratic National Committee ( » Client de la Firme « ) (collectivement, les » Parties « ) en date du 2 mai 2016 (la » Date d’entrée en vigueur du SOW « ) et fait partie et est soumis au Contrat cadre de services daté du 2 mai 2016 (le » Contrat « ) par et entre : (i) CrowdStrike Services, Inc. et (ii) le Finlandais.

ÉNONCÉ DES TRAVAUX

CROWDSTRIKE Ce cahier des charges 2 (« SOW ») est conclu entre CrowdStrike Services, Inc. ( » CrowdStrike « ) et Perkins Cole LLP, une société à responsabilité limitée ( » Firme « ), dont le siège social est situé au 700 Thirteenth Street, NW, Washington, I)C, 20005, et le Democratic Congressional Campaign Committee ( » Client de la Firme « ) (collectivement, les » Parties « ) en date du 2 mai 2016 (la » Date d’entrée en vigueur du SOW « ) et fait partie et est soumis au Contrat cadre de services daté du 2 mai 2016 (le » Contrat « ) par et entre : (i) CrowdStrike Services, Inc. et (ii) le cabinet.

Perkins Coie LLP a engagé CrowdStrike pour des services dont avaient besoin le DNC et le DCCC. Sussman et son cabinet d’avocats, Perkins Coie, agissaient essentiellement comme des intermédiaires.

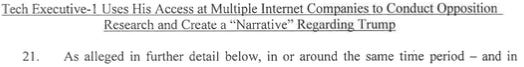

Plus d’informations sur l’acte d’accusation de Michael Sussman :

Tech Executive-1 utilise son accès à plusieurs sociétés Internet pour mener des recherches sur l’opposition et créer une « narration » concernant Trump.

21 – Comme il est allégué plus en détail ci-dessous, au cours de la même période ou à peu près – et dans le cadre de ses efforts avec SUSSMANN et l’avocat de la campagne 1 pour diffuser des allégations concernant Trump – Tech Executive-I a utilisé son accès à de multiples organisations pour recueillir et exploiter des données Internet publiques et non publiques concernant Trump et ses associés. dans le but de créer un « narratif » concernant les liens du candidat avec la Russie.

À ce stade, tout le monde dans « l’État profond » a mis le paquet pour créer le récit selon lequel Trump est un agent russe et ils essaient de lancer autant de conneries que possible pour « voir ce qui colle ». Ils ont fabriqué des preuves de la collusion russe. Regardons encore une chose de cet article de Techno Fog :

Des questions ont longtemps été posées sur l’implication de Sussman dans la dissimulation potentielle du piratage du DNC en 2016. C’est Sussman qui a fait appel à CrowdStrike (étant donné sa relation étroite avec le fondateur Shawn Henry) pour examiner le piratage du DNC. Selon Politico :

Fin avril [2016], le service informatique du DNC a remarqué un comportement suspect et a contacté la directrice générale du DNC, Amy Dacey, selon un responsable du DNC. Dacey a contacté l’avocat du DNC, Michael Sussmann, associé du cabinet Perkins Coie et ancien procureur fédéral spécialisé dans les cybercrimes. M. Sussmann a appelé Shawn Henry, président de la société de cybersécurité CrowdStrike, pour obtenir l’aide de son entreprise.

Ces liens CrowdStrike/Perkins Coie relativisent cette information dans l’article du New York Times, où Durham : poursuit une théorie selon laquelle la campagne de Clinton a utilisé Perkins Coie pour soumettre au FBI des informations douteuses sur la Russie et M. Trump dans le but de susciter des activités d’enquête pour nuire à sa campagne de 2016.

Si c’est le cas, nous doutons que cela se limite aux allégations sur l’Alfa Bank.

Rappelez-vous : « la campagne Clinton a utilisé Perkins Coie pour soumettre au FBI des informations douteuses sur la Russie et M. Trump ».

Regardons de plus près le piratage du DNC.

Le piratage du DNC

Le supposé piratage des serveurs du Comité Nationale Démocrate était encore une autre histoire utilisée pour faire avancer le récit selon lequel la Russie s’ingérait activement pour faire élire Donald Trump à la présidence en 2016. Cet article du 5 juillet 2019 de Real Clear Investigations est long mais vaut la peine d’être lu en raison du contexte qu’il fournit. Voici les captures d’écran les plus importantes :

LE RAPPORT MUELLER

RAPPORT SUR L’ENQUÊTE RELATIVE À L’INGÉRENCE RUSSE DANS L’ÉLECTION PRÉSIDENTIELLE DE 2016Lors d’une conférence de presse en mai qui a couronné son mandat de conseiller spécial, Robert Mueller a insisté sur ce qu’il a appelé « l’allégation centrale » de l’enquête de deux ans sur la Russie. Le gouvernement russe, a sévèrement déclaré Mueller, s’est engagé dans « des efforts multiples et systématiques pour interférer dans notre élection, et cette allégation mérite l’attention de chaque Américain. « Les commentaires de Mueller font écho à une évaluation de la communauté du renseignement (ICA) de janvier 2017 affirmant avec une « grande confiance » que la Russie a mené une vaste campagne d’influence électorale en 2016. « Je ne pense pas que nous ayons jamais rencontré une campagne plus agressive ou plus directe pour interférer dans notre processus électoral » : a déclaré James Clapper, alors directeur du renseignement national, lors d’une audition au Sénat.

Si le rapport Mueller de 448 pages n’a révélé aucune conspiration entre la campagne de Donald Trump et la Russie, il a fourni de nombreux détails pour étayer la conclusion générale selon laquelle le Kremlin a œuvré à la victoire de Trump. Le rapport affirme que l’opération d’ingérence s’est déroulée « principalement » sur deux fronts : Des agents du renseignement militaire russe ont piraté et divulgué des documents embarrassants du Parti démocrate, et une équipe de trolls liée au gouvernement russe a orchestré une campagne de médias sociaux sophistiquée et de grande envergure qui a dénigré Hillary Clinton et promu Trump.

Mais un examen attentif du rapport montre qu’aucune de ces affirmations majeures n’est étayée par les éléments de preuve contenus dans le rapport ou par d’autres sources accessibles au public. Elles sont en outre minées par les lacunes de l’enquête et les conflits d’intérêts des principaux acteurs impliqués :

– Le rapport utilise un langage nuancé et vague pour décrire les événements clés, ce qui indique que Mueller et ses enquêteurs ne savent pas vraiment avec certitude si des agents des services de renseignement russes ont volé des courriels du parti démocrate, ni comment ces courriels ont été transférés à WikiLeaks.

– La chronologie des événements décrite dans le rapport semble défier toute logique. Selon son récit, le fondateur de WikiLeaks, Julian Assange, a annoncé la publication des courriels du parti démocrate non seulement avant de recevoir les documents, mais avant même de communiquer avec la source qui les a fournis.

– Il y a de fortes raisons de douter de la suggestion de Mueller selon laquelle un prétendu personnage russe appelé Guccifer 2.0 aurait fourni les courriels volés à Assange.

– La décision de Mueller de ne pas interroger Assange – une figure centrale qui affirme que la Russie n’est pas à l’origine du piratage – suggère une réticence à explorer des pistes de preuves sur des questions fondamentales.

– Les responsables du renseignement américain ne peuvent pas tirer de conclusions définitives sur le piratage des serveurs informatiques du Comité national démocratique, car ils n’ont pas analysé ces serveurs eux-mêmes. Au lieu de cela, ils se sont appuyés sur les analyses de CrowdStrike, un contractant privé du DNC qui n’était pas une partie neutre, tout comme le compilateur du « dossier russe » Christopher Steele, également contractant du DNC, n’était pas une partie neutre. Cela place deux contractants engagés par les démocrates carrément derrière les allégations sous-jacentes de l’affaire – une circonstance clé que Mueller ignore.

– En outre, le gouvernement a autorisé CrowdStrike et le conseiller juridique du parti démocrate à soumettre des documents expurgés, ce qui signifie que c’est CrowdStrike et non le gouvernement qui a décidé de ce qui pouvait être révélé ou non concernant les preuves de piratage.

Le récit du rapport Mueller sur le piratage et les fuites russes a été initialement exposé dans un acte d’accusation de juillet 2018 contre 30 agents de renseignement russes et est détaillé plus avant dans le rapport. Selon Mueller, des agents de la principale agence de renseignement russe, le GRU, ont pénétré dans les courriels du président de la campagne Clinton, John Podesta, en mars 2016. Les pirates ont infiltré le compte de Podesta avec une tactique courante appelée spear-phishing, en le dupant avec une fausse alerte de sécurité qui l’a amené à entrer son mot de passe. Le GRU a ensuite utilisé des identifiants volés du Parti démocrate pour pirater les serveurs du DNC et du Democratic Congressional Campaign Committee (DCCC) à partir d’avril 2016. À partir de juin 2016, selon le rapport, le GRU a créé deux personnages en ligne, « DCLeaks » et « Guccifer 2.0 », pour commencer à diffuser les documents volés. Après avoir pris contact plus tard dans le mois, Guccifer 2.0 a apparemment transféré les courriels du DNC à l’éditeur anti-secret WikiLeaks, qui a publié le premier lot le 22 juillet avant la Convention Nationale Démocrate.

Le rapport présente ce récit avec une spécificité remarquable : Il décrit en détail comment les agents du GRU ont installé des logiciels malveillants, loué des ordinateurs basés aux États-Unis et utilisé des crypto-monnaies pour mener à bien leur opération de piratage. Les renseignements qui ont permis d’attraper les pirates du GRU sont décrits comme étant si invasifs et précis qu’ils ont même capturé les frappes des officiers russes individuels, y compris leur utilisation des moteurs de recherche.

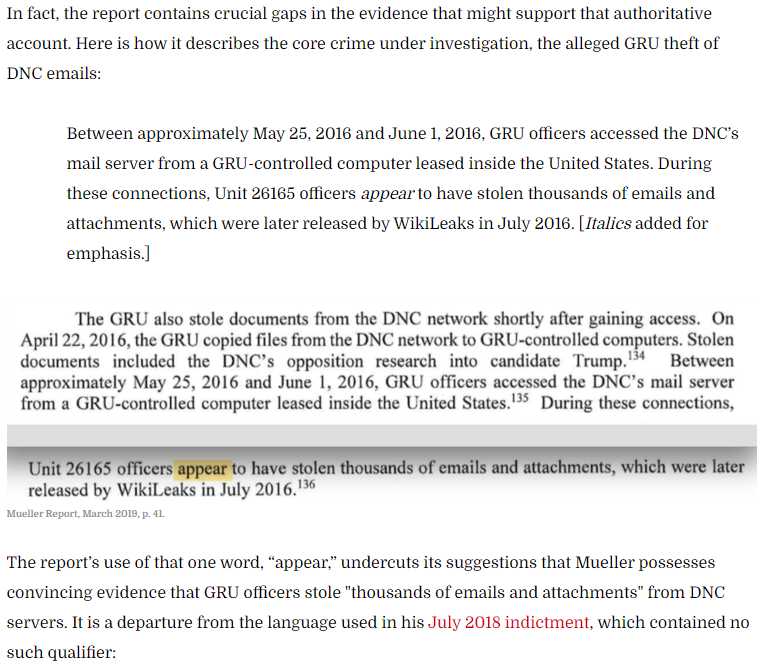

En fait, le rapport contient des lacunes cruciales dans les preuves qui pourraient étayer ce compte-rendu faisant autorité. Voici comment il décrit le crime central faisant l’objet de l’enquête, le vol présumé d’emails du DNC par le GRU :

« Entre le 25 mai 2016 et le 1er juin 2016 environ, des officiers du GRU ont accédé au serveur de messagerie du DNC depuis un ordinateur contrôlé par le GRU et loué sur le territoire des États-Unis. Au cours de ces connexions, les agents de l’Unité 26165 semblent avoir volé des milliers d’emails et de pièces jointes, qui ont ensuite été publiés par WikiLeaks en juillet 2016. »

Le GRU a également volé des documents sur le réseau du DNC peu de temps après avoir obtenu l’accès. Le 22 avril 2016, le GRU a copié des fichiers du réseau du DNC sur des ordinateurs contrôlés par le GRU. Les documents volés comprenaient les recherches de l’opposition du DNC sur le candidat Trump. » Entre le 25 mai 2016 et le 1er juin 2016 environ, des agents du GRU ont accédé au serveur de messagerie du DNC à partir d’un ordinateur contrôlé par le GRU et loué à l’intérieur des États-Unis. » » Au cours de ces connexions,

[…]

Les agents de l’unité 26165 semblent avoir volé des milliers d’emails et de pièces jointes, qui ont ensuite été publiés par WikiLeaks en juillet 2016.-Rapport Mueller. Mars 2019.

L’utilisation par le rapport de ce seul mot, » semblent « , sape ses suggestions selon lesquelles Mueller possède des preuves convaincantes que les officiers du GRU ont volé » des milliers d’emails et de pièces jointes » sur les serveurs du DNC. C’est un écart par rapport au langage utilisé dans son acte d’accusation de juillet 2018, qui ne contenait pas un tel qualificatif :

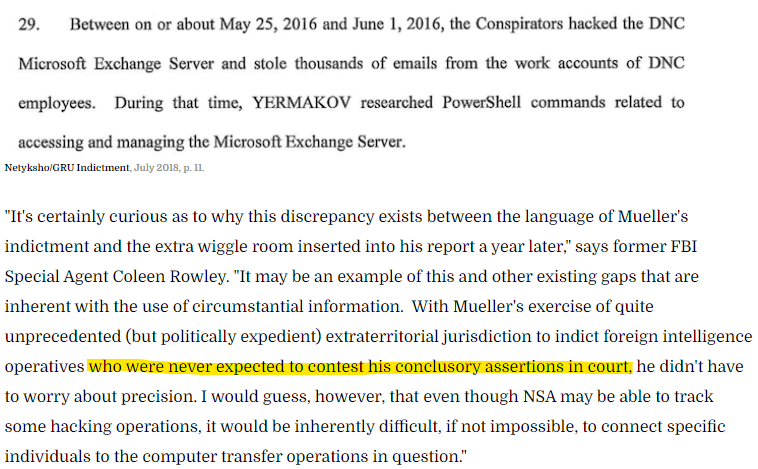

Entre le 25 mai 2016 ou vers cette date et le 1er juin 2016, les Conspirateurs ont piraté le serveur Microsoft Exchange du DNC et ont volé des milliers de courriels provenant des comptes professionnels des employés du DNC. Pendant cette période, YERMAKOV a fait des recherches sur les commandes PowerShell liées à l’accès et à la gestion du serveur Microsoft Exchange.

« Il est certainement curieux de savoir pourquoi cette divergence existe entre le langage de l’acte d’accusation de Mueller et la marge de manœuvre supplémentaire insérée dans son rapport un an plus tard », déclare l’ancien agent spécial du FBI Coleen Rowley. « C’est peut-être un exemple de cet écart et d’autres écarts existants qui sont inhérents à l’utilisation d’informations circonstancielles. En exerçant une compétence extraterritoriale sans précédent (mais politiquement opportune) pour inculper des agents des services de renseignement étrangers, dont on ne s’attendait pas à ce qu’ils contestent ses affirmations concluantes devant un tribunal, Mueller n’a pas eu à se soucier de la précision. Je suppose toutefois que, même si la NSA peut être en mesure de suivre certaines opérations de piratage, il serait intrinsèquement difficile, voire impossible, de relier des individus spécifiques aux opérations de transfert informatique en question: ».

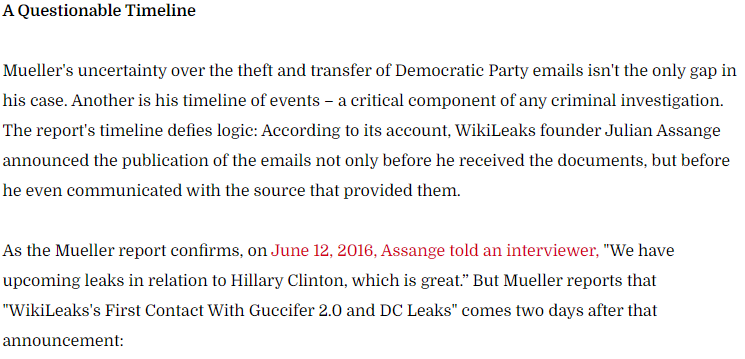

Une chronologie douteuse

L’incertitude de Mueller concernant le vol et le transfert des courriels du parti démocrate n’est pas la seule lacune de son dossier. Une autre est sa chronologie des événements – un élément essentiel de toute enquête criminelle. La chronologie du rapport défie toute logique : Selon son récit, le fondateur de WikiLeaks, Julian Assange, a annoncé la publication des courriels non seulement avant de recevoir les documents, mais avant même de communiquer avec la source qui les a fournis.

Comme le confirme le rapport Mueller, le 12 juin 2016, Assange a déclaré à un intervieweur : « Nous avons des fuites à venir en relation avec Hillary Clinton, ce qui est formidable. » Mais Mueller rapporte que « le premier contact de WikiLeaks avec Guccifer 2.0 et DC Leaks » intervient deux jours après cette annonce :

Premier contact de WikiLeaks avec Guccifer 2.0 et DCLeaks

Peu après la première publication de documents volés par le GRU via dcleaks.com en juin 2016, des officiers du GRU ont également utilisé le personnage de DCLeaks pour contacter WikiLeaks au sujet d’une éventuelle coordination dans la future publication d’emails volés. Le 14 juin 2016, ®dcleaks_ a envoyé un message direct à @WikiLeaks, notant : » Vous avez annoncé que votre organisation se préparait à publier davantage d’emails d’Hillary. Nous sommes prêts à vous soutenir. Nous avons aussi des informations sensibles, en particulier ses documents financiers. Faisons-le à ensemble. Que pensez-vous de publier nos informations au même moment ? Merci. » Technique d’enquête [expurgé]

À peu près au même moment, WikiLeaks a entamé des communications avec le personnage Guccifer 2.0 du GRU, peu après qu’il ait été utilisé pour diffuser des documents volés au DNC. Le 22 juin 2016, sept jours après les premières diffusions par Guccifer 2.0 de documents volés au DNC, WikiLeaks a utilisé la fonction de message direct de Twitter pour contacter le compte Twitter de Guccifer 2.0 et suggérer que Guccifer 2.0 » [mette] tout nouveau matériel [volé au DNC] ici pour que nous l’examinions et il aura un impact beaucoup plus important que ce que vous faites.«

Le 6 juillet 2016, WikiLeaks a de nouveau contacté Guccifer 2.0 par le biais de la fonction de messagerie privée de Twitter, en écrivant : » si tu as quelque chose en rapport avec Hillary, nous le voulons dans les doeux [sic] prochains jours, c’est préfable [sic] parce que le DNC approche et qu’elle va solidifier les partisans de bernie (Bernie Sanders, NdT) derrière elle après. » Le personnage de Guccifer 2.0 a répondu : « Ok, je vois. » WikiLeaks a également expliqué : » Nous pensons que Trump n’a que 25 % de chances de gagner contre Hillary… donc le conflit entre Bernie et Hillary est intéressant. » -Rapport Mueller, p. 45.

Si le » premier contact » d’Assange avec DC Leaks a eu lieu le 14 juin, et avec Guccifer 2.0 le 22 juin, alors de quoi parlait Assange le 12 juin ? Il est possible qu’Assange ait entendu une autre supposée source russe avant cette date, mais si c’est le cas, Mueller ne le sait pas. Le rapport propose plutôt le scénario invraisemblable que leur premier contact a eu lieu après l’annonce d’Assange.

La chronologie Guccifer 2.0-WikiLeaks du rapport pose un autre problème. Assange aurait annoncé la publication imminente de courriels volés non seulement avant d’avoir entendu la source, mais aussi avant de recevoir les courriels volés. Comme nous l’avons vu plus haut, Mueller a suggéré que WikiLeaks a reçu les documents volés de Guccifer 2.0 « le 14 juillet ou autour de cette date », soit un mois entier après qu’Assange ait annoncé publiquement qu’il les détenait.

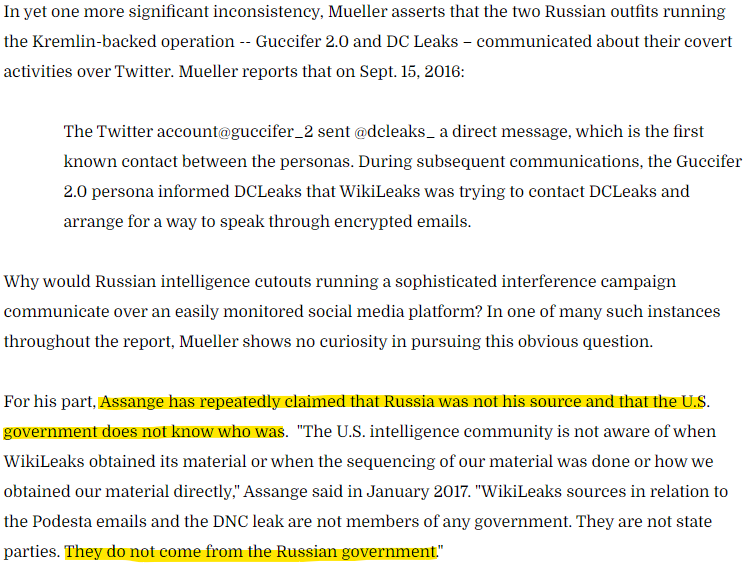

Dans une autre incohérence importante, Mueller affirme que les deux entités russes qui ont mené l’opération soutenue par le Kremlin – Guccifer 2.0 et DC Leaks – ont communiqué sur leurs activités secrètes sur Twitter. Mueller rapporte que le 15 septembre 2016 :

Le compte Twitter @guccifer_2 a envoyé à @dcleaks_ un message direct, ce qui constitue le premier contact connu entre les personas. Lors de communications ultérieures, le personnage de Guccifer 2.0 a informé DCLeaks que WikiLeaks essayait de contacter DCLeaks et d’organiser un moyen de parler par le biais d’emails cryptés.

Pourquoi des représentants des services de renseignement russes menant une campagne d’ingérence sophistiquée communiqueraient-ils par l’intermédiaire d’une plateforme de médias sociaux facile à surveiller ? Dans l’un des nombreux cas de ce genre relevés dans le rapport, Mueller ne montre aucune curiosité à poursuivre cette question évidente.

Pour sa part, Assange a affirmé à plusieurs reprises que la Russie n’était pas sa source et que le gouvernement américain ne sait pas qui l’était. « La communauté du renseignement des États-Unis ne sait pas quand WikiLeaks a obtenu ses informations et documents ou quand le séquençage de notre matériel a été fait ou comment nous avons obtenu nos informations et documents directement » : Assange a déclaré en janvier 2017. « Les sources de WikiLeaks en ce qui concerne les emails Podesta et les fuites du DNC ne sont membres d’aucun gouvernement. Elles ne sont pas des partis d’État. Elles ne proviennent pas du gouvernement russe«

Gardez ce dernier paragraphe à l’esprit, car j’y reviendrai bientôt. Assange a affirmé à maintes reprises que la Russie n’était PAS sa source.

Pas d’inspection des serveurs, recours à CrowdStrike

Avant de mettre fin aux contacts du gouvernement américain avec Assange, Comey a été impliqué dans une autre lacune importante de l’enquête – le fait que le FBI n’ait pas mené sa propre enquête sur la corruption.

Le contractant du DNC ne partageait pas ses serveurs. Les serveurs du DNC, qui abritaient l’enregistrement des intrusions présumées de Crowdstrike.com et des logiciels malveillants utilisés pour voler des informations. Comme Comey l’a déclaré au Congrès en mars 2017, le FBI « n’a jamais eu un accès direct aux machines elles-mêmes: ». Au lieu de cela, a-t-il expliqué, le bureau s’est appuyé sur CrowdStrike, une entreprise de cybersécurité engagée par le DNC, qui « a partagé avec nous ses données forensic à partir de leur examen du système ».Tout en reconnaissant que le FBI « préférerait toujours avoir un accès direct par nous-mêmes, si cela est possible », M. Comey a souligné sa confiance dans les informations fournies par CrowdStrike, qu’il a qualifiée de « société privée très respectée » et d' »entité de haut niveau ».

L’exactitude de CrowdStrike est loin d’être acquise. Quelques jours après le témoignage de Comey, CrowdStrike a été contraint de retirer son affirmation selon laquelle un logiciel russe avait été utilisé pour pirater du matériel militaire ukrainien. L’erreur de CrowdStrike est d’autant plus pertinente qu’elle avait accusé le GRU d’avoir utilisé ce même logiciel pour pirater le DNC.

Il y a également lieu de s’interroger sur l’impartialité de CrowdStrike. Son cofondateur, Dmitri Alperovitch, est un membre senior non résident de l’Atlantic Council, le principal groupe de réflexion de Washington qui promeut agressivement une attitude belliciste envers la Russie. Shawn Henry, cadre de CrowdStrike, qui a dirigé l’équipe d’experts qui a fini par imputer la responsabilité de la violation du DNC à la Russie, a été directeur adjoint du FBI sous la direction de Mueller.

La capture d’écran ci-dessus contient quelques informations d’une importance capitale. Tout d’abord, des connexions intéressantes sont évoquées. Le même Shawn Henry qui a une « relation étroite » avec Michael Sussman, avocat du DNC et associé de Perkins Coie, a également travaillé sous les ordres de Mueller. Cela signifie que la même personne qui « a dirigé l’équipe d’experts qui a finalement accusé la Russie d’être à l’origine de la violation du DNC », a précédemment travaillé sous les ordres de la personne « en charge » de l’ensemble du conseil spécial chargé d’enquêter sur les liens de Trump avec la Russie. Toute cette situation est une grande étude de cas sur les conflits d’intérêts.

Deuxièmement, il mentionne la rétractation que CrowdStrike a été obligé de faire concernant l’Ukraine. Cet article de The Atlantic explique comment, en décembre 2016, CrowdStrike a publié un rapport affirmant que le même GRU russe qui a piraté le DNC a également piraté une application d’artillerie ukrainienne, entraînant de lourdes pertes pour l’Ukraine dans sa guerre contre les séparatistes soutenus par la Russie. Le problème ici est que le ministère ukrainien de la Défense a affirmé que les pertes au combat et le piratage n’ont jamais eu lieu :

Un groupe de réflexion britannique influent et l’armée ukrainienne contestent un rapport que la société américaine de cybersécurité CrowdStrike a utilisé pour étayer ses allégations de piratage russe lors de l’élection présidentielle.

Le rapport de CrowdStrike, publié en décembre, affirme que les Russes ont piraté une application d’artillerie ukrainienne, entraînant de lourdes pertes d’obusiers dans la guerre qui oppose l’Ukraine aux séparatistes soutenus par la Russie.

Mais l’Institut international d’études stratégiques (IISS) a déclaré à VOA (Voice of America, radio très diffusée, NdT) que CrowdStrike avait utilisé à tort les données de l’IISS comme preuve de l’intrusion. L’IISS a désavoué tout lien avec le rapport de CrowdStrike. Le ministère ukrainien de la Défense a également affirmé que les pertes au combat et le piratage n’ont jamais eu lieu.

Un porte-parole de CrowdStrike a déclaré à VOA que l’entreprise s’en tenait à ses conclusions, qui, selon lui, « ont été confirmées par d’autres membres de la communauté de la cybersécurité. »

La remise en cause de la crédibilité de CrowdStrike est importante car l’entreprise a été la première à établir un lien entre les piratages des ordinateurs du Parti démocrate de l’année dernière et les acteurs russes, et parce que Dimiti Alperovitch, cofondateur de CrowdStrike, a claironné que son rapport sur l’Ukraine était une preuve supplémentaire de la falsification des élections par la Russie.

Alperovitch a déclaré que des variantes du même logiciel étaient à l’origine des deux piratages.

CrowdStrike a été contraint de réviser et de retirer ses affirmations après que l’Ukraine a nié que cela se soit produit. CrowdStrike a fabriqué des preuves pour CRÉER UN NARRATIF. Vous voyez un schéma se dessiner ? Rappelez-vous, CrowdStrike n’a permis à personne d’autre d’accéder aux serveurs du DNC et de les examiner, nous sommes donc obligés de nous fier uniquement à leur version des faits.

Maintenant, c’est là que les choses deviennent encore plus intéressantes. Le 25 juillet 2019, le président Trump a eu son appel tristement célèbre avec le président ukrainien Volodymyr Zelenskiy ; l’appel qui a conduit à son premier procès en destitution. L’un des aspects les plus négligés de l’appel – par les médias, du moins – a été la mention par le président Trump de CrowdStrike spécifiquement. Les médias étaient bien trop préoccupés par le contrôle des dégâts sur l’image des Biden. Voici un lien vers la transcription :

Le Président : Je voudrais que vous nous rendiez un service car notre pays a traversé beaucoup d’épreuves et l’Ukraine en sait beaucoup. Je voudrais que vous découvriez ce qui s’est passé avec toute cette situation avec l’Ukraine, ils disent que Crowdstrike… Je suppose que vous avez une de vos personnes riches… Le serveur, ils disent que l’Ukraine l’a. Il y a beaucoup de choses qui se sont passées, toute cette situation. Je pense que vous vous entourez de certaines des mêmes personnes. J’aimerais que le procureur général vous appelle, vous ou vos collaborateurs, et j’aimerais que vous fassiez toute la lumière sur cette affaire. Comme vous l’avez vu hier, toute cette absurdité s’est terminée par une très mauvaise performance d’un homme appelé Robert Mueller, une performance incompétente, mais on dit que tout a commencé avec l’Ukraine. Quoi que vous puissiez faire, il est très important que vous le fassiez, si c’est possible.

Trump a effectivement évoqué Hunter Biden et la Birmanie au cours de cet appel téléphonique, ce qui n’est pas négligeable car leur corruption joue un rôle majeur lorsque vous regardez le « tableau d’ensemble », mais il a également mentionné directement CrowdStrike, la société impliquée dans la « découverte » du piratage du DNC qui a contribué à perpétuer tout le récit selon lequel Trump est entré en collusion avec la Russie. La même société qui, je crois, était responsable de la fabrication de preuves pour l’histoire d’Alfa Bank.

La mise en accusation de Trump a-t-elle commencé parce qu’il posait des questions sur la corruption de la famille Biden ou parce qu’il demandait à l’Ukraine de se pencher sur CrowdStrike ? Vous verrez pourquoi je pose cette question sous peu.

Le 13 mai 2020, Real Clear Investigations a publié un autre article discutant de CrowdStrike et du piratage du DNC avec de nouvelles révélations qui font l’effet d’une bombe :

CrowdStrike, la société privée de cybersécurité qui a été la première à accuser la Russie d’avoir piraté les courriels du Parti démocrate et qui a servi de source essentielle aux responsables du renseignement américain dans l’enquête Trump-Russie qui dure depuis des années, a reconnu devant le Congrès il y a plus de deux ans qu’elle n’avait aucune preuve concrète que les pirates russes avaient volé des courriels sur le serveur du Comité national démocrate.

L’aveu sous serment du président de CrowdStrike, Shawn Henry, dans une interview récemment déclassifiée de décembre 2017 devant la commission du renseignement de la Chambre des représentants, soulève de nouvelles questions quant à savoir si le conseiller spécial Robert Mueller, les responsables du renseignement et les démocrates ont trompé le public. L’allégation selon laquelle la Russie a volé des courriels du Parti démocrate à Hillary Clinton, John Podesta et d’autres personnes, puis les a transmis à WikiLeaks, a contribué à déclencher l’enquête du FBI sur les allégations, aujourd’hui démenties, d’un complot entre la campagne Trump et la Russie pour voler l’élection de 2016. Les aveux de CrowdStrike ont été publiés deux mois à peine après que le ministère de la Justice a renoncé à son autre affirmation centrale selon laquelle la Russie s’était ingérée dans l’élection de 2016, en abandonnant les poursuites contre les équipes de trolls russes qui, selon lui, avaient essayé de faire élire Trump.

Henry a personnellement dirigé la restauration et l’analyse forensic du serveur du DNC après avoir été averti d’une violation à la fin avril 2016 ; son travail a été payé par le DNC, qui a refusé de remettre son serveur au FBI. Interrogé sur la date à laquelle les pirates russes présumés ont volé les données du serveur du DNC, Henry a déclaré que CrowdStrike ne savait pas du tout si un tel vol avait eu lieu : « Nous n’avions pas de preuves concrètes que les données avaient été exfiltrées [déplacées électroniquement] du DNC, mais nous avons des indicateurs qu’elles ont été exfiltrées », a déclaré Henry.

Le témoignage d’Henry en 2017, selon lequel il n’y avait pas de « preuve concrète » que les courriels avaient été volés électroniquement, suggère que Mueller pourrait avoir été trompeur dans son rapport final de 2019. Le rapport indique que les services de renseignement russes « semblent avoir compressé et exfiltré plus de 70 gigaoctets de données » et que les agents « semblent avoir volé des milliers d’emails et de pièces jointes » sur les serveurs du Democratic Congressional Campaign Committee et du DNC, respectivement. Il suggère également que les courriels du DNC ont été transférés vers un serveur dans l’Illinois contrôlé par le service de renseignement russe GRU. Mais en plus d’inclure le qualificatif « semblent », la source de Mueller pour l’affirmation du serveur de l’Illinois est expurgée. CrowdStrike reste donc, à ce jour, la principale source publiquement connue des responsables du renseignement américain pour ses affirmations sur le piratage russe.

Les courriels volés, qui ont été publiés par Wikileaks – dont le fondateur, Julian Assange, a longtemps nié qu’ils provenaient de la Russie – étaient embarrassants pour le parti parce que, entre autres choses, ils montraient que le DNC avait favorisé Clinton pendant ses batailles primaires de 2016 contre le sénateur Bernie Sanders pour l’investiture présidentielle. Le DNC a finalement présenté des excuses à Sanders et à ses partisans « pour les remarques inexcusables faites par courriel. » Le piratage du DNC était distinct de l’enquête du FBI sur l’utilisation par Clinton d’un serveur privé lorsqu’elle était secrétaire d’État du président Obama.

La révélation que CrowdStrike n’a trouvé aucune preuve que les pirates russes présumés aient exfiltré des données du serveur de la DNC soulève une question essentielle : Sur quelle base l’entreprise les a-t-elle donc accusés d’avoir volé les e-mails ? En outre, sur quelle base les responsables de l’administration Obama ont-ils fait des déclarations beaucoup plus fermes sur le piratage russe ?

Donc, pendant tout ce temps, CrowdStrike n’a jamais eu de preuve directe que les emails avaient été volés, et le fait qu’ils n’aient jamais permis à quiconque du FBI ou de la NSA de regarder les serveurs est stupéfiant :

Si le rôle de CrowdStrike dans l’enquête soulève un drapeau rouge, l’exclusion potentielle d’une autre entité en soulève un tout aussi flagrant. Selon l’ancien directeur technique de la NSA, Bill Binney, la NSA est la seule agence américaine qui pourrait déterminer de manière concluante la source des piratages présumés des e-mails du DNC. « S’il s’agissait vraiment d’un piratage interne, la NSA pourrait facilement nous dire quand les informations ont été prises et le chemin qu’elles ont emprunté après avoir été retirées du serveur du DNC », affirme Binney. Mais compte tenu des réserves émises par M. Mueller et de l’utilisation répétée de l’expression « vers le ou autour du » au lieu d’indiquer des dates précises, à la seconde près, que la NSA pourrait fournir, M. Binney doute que les renseignements de la NSA aient été inclus dans l’acte d’accusation et le rapport du GRU.

Le rôle de CrowdStrike dans cette enquête et la « longue laisse » qui lui a été accordée par le FBI soulèvent des « préoccupations » flagrantes, pour utiliser le terme le plus doux possible. Qui dirigeait réellement cette « enquête » et pourquoi n’était-ce pas le FBI ? Plus d’informations sur RealClear Investigations :

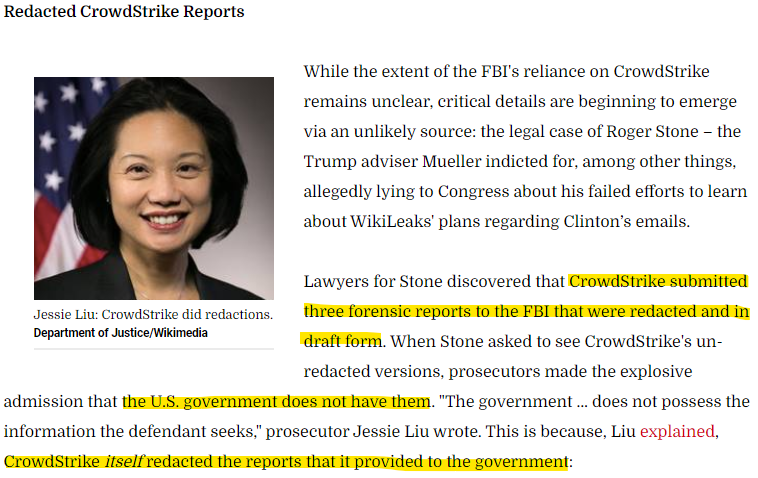

Rapports CrowdStrike expurgés

Alors que l’étendue de la dépendance du FBI à l’égard de CrowdStrike reste floue, des détails critiques commencent à émerger via une source improbable : l’affaire judiciaire de Roger Stone – le conseiller de Trump que Mueller a inculpé, entre autres, pour avoir prétendument menti au Congrès sur ses efforts infructueux pour connaître les plans de WikiLeaks concernant les emails de Clinton.

Les avocats de Stone ont découvert que CrowdStrike a soumis trois rapports au FBI qui étaient caviardés (WIKI) et sous forme de brouillon. Lorsque Stone a demandé à voir les versions non expurgées de CrowdStrike, les procureurs ont fait l’aveu explosif que le gouvernement américain ne les a pas. « Le gouvernement … ne possède pas les informations que le défendeur cherche », a écrit le procureur Jessie Liu. C’est parce que, a expliqué Liu, CrowdStrike a lui-même expurgé les rapports qu’il a fournis au gouvernement :

Sous la direction du conseiller juridique du DNC et du DCCC, CrowdStrike a préparé trois projets de rapports. Des copies de ces rapports ont été par la suite volontairement produites au gouvernement par les avocats du DNC et du DCCC. Au moment de la production volontaire, l’avocat du DNC a dit au gouvernement que le matériel expurgé concernait les mesures prises pour remédier à l’attaque et pour renforcer les systèmes du DNC et du DCCC contre de futures attaques. Selon l’avocat, aucune information expurgée ne concernait l’attribution de l’attaque à des acteurs russes.

En d’autres termes, le gouvernement a permis à CrowdStrike et au conseiller juridique du Parti démocrate de décider de ce qu’ils pouvaient ou ne pouvaient pas voir dans les rapports sur le piratage russe, renonçant ainsi à la possibilité de vérifier indépendamment leurs affirmations. Le gouvernement a également cru CrowdStrike sur parole en affirmant qu' »aucune information expurgée ne concernait l’attribution de l’attaque à des acteurs russes ».

Un ancien directeur technique de la NSA a signé une déclaration sous serment dans le cadre de l’affaire Stone, qui jette encore plus de confusion sur les origines du piratage du DNC :

Selon une déclaration sous serment déposée pour la défense de Stone par Binney, la vitesse de transfert et le formatage des fichiers des données du DNC indiquent qu’ils ont été déplacés sur un périphérique de stockage, et non piratés sur Internet. Dans une réfutation, les procureurs de Stone ont déclaré que les informations sur les fichiers signalées par Binney « seraient tout aussi cohérentes avec l’utilisation par les agents de renseignement russes d’une clé USB pour transférer des documents piratés entre eux après le piratage ». Dans une interview accordée à RealClearinvestigations, Binney n’a pas pu exclure cette possibilité. Mais inversement, les preuves présentées par Mueller sont tellement incomplètes et incertaines que la théorie de Binney ne peut pas non plus être écartée. Le fait même que les procureurs du département de la Justice, dans leur réponse à Binney, n’excluent pas sa théorie selon laquelle une clé USB a été utilisée pour transférer le matériel est une reconnaissance dans ce sens.

Binney a signé une déclaration sous serment dans laquelle il estime que les données du DNC ont été « déplacées sur un dispositif de stockage, et non piratées sur Internet ». Voici quelques conclusions clés de son mémorandum :

Cela va dans le sens d’une théorie qui a circulé concernant l’identité de celui qui a réellement donné les données à Julian Assange. Beaucoup pensent qu’il s’agit de Seth Rich, un ancien spécialiste des votes informatiques du DNC qui a été assassiné le 10 juillet 2016, 5 jours seulement après que Binney ait déclaré que les données du DNC avaient été téléchargées et 5 jours seulement avant que Crowdstrike n’annonce que le serveur avait été piraté par les Russes. Voici ce que Newsweek a rapporté sur son meurtre :

« Les principales conclusions indiquent que les données du DNC ont été copiées sur un dispositif de stockage à une vitesse qui dépasse de loin une capacité Internet pour un piratage à distance. Tout aussi important, les analyses forensic montrent que la copie et le traitement ont été effectués sur la côte Est des États-Unis. Jusqu’à présent, les médias grand public ont ignoré les conclusions de ces études indépendantes.- (Noble & Binney, 2017)

12 juin 2016 : Assange annonce que WikiLeaks est sur le point de publier des °emails liés à Hillary Clinton. » (Noble & Binney, 2017)

15 juin 2016 : Le contractant du DNC, Crowdstrike, (avec un dossier professionnel douteux et de multiples conflits d’intérêts) annonce qu’un logiciel malveillant a été trouvé sur le serveur du DNC et affirme qu’il y a des preuves qu’il a été injecté par les Russes. (Noble & Binney, 2017)

15 juin 2016 : Le même jour, » Guccifer 2.0 » confirme la déclaration du DNC ; revendique la responsabilité du » hack » ; prétend être une source de WikiLeaks ; et publie un document dont la police scientifique montre qu’il a été synthétiquement entaché d’ « empreintes digitales russes. » (Noble & Blaney, 2017)

Nous ne pensons pas que la synchronisation des 12 et 15 juin soit une pure coïncidence. Elle suggère plutôt le début d’une démarche préventive visant à associer la Russie à tout ce que WikiLeaks aurait pu être sur le point de publier et à » montrer » que cela provenait d’un piratage russe. (Noble & Binney, 2017)

L’événement clé

Le 5 juillet 2016 : En début de soirée, heure avancée de l’Est, une personne travaillant dans le fuseau horaire Est des Etats-Unis avec un ordinateur directement connecté au serveur du DNC ou au réseau local du DNC, a copié 1 976 mégaoctets de données en 87 secondes sur un dispositif de stockage externe. Cette vitesse est plusieurs fois plus rapide que ce qui est physiquement possible avec un hack. (Noble & Binney, 2017)

À 4 h 19, la police qui patrouillait dans les environs a répondu au bruit de coups de feu à Bloomingdale et a trouvé Rich gisant mortellement blessé à une intersection sombre, à un pâté et demi de maison d’un bâtiment en briques rouges qu’il partageait avec des amis. Il avait de multiples blessures par balle dans le dos. Environ une heure et 40 minutes plus tard, il est décédé dans un hôpital local. La police a refusé de dire s’il a pu décrire ses agresseurs.

Les flics ont soupçonné Rich d’avoir été victime d’une tentative de vol, comme il y en a beaucoup dans le quartier. Étrangement, ils ont trouvé son portefeuille, ses cartes de crédit et son téléphone portable sur son corps. Le bracelet de sa montre-bracelet était déchiré mais pas cassé.

La raison pour laquelle je pense qu’il est important de soulever cette question est qu’Assange a publiquement fait référence au meurtre de Seth sur Twitter :

@wikileaks

ANNONCE : WikiLeaks a décidé d’offrir une récompense de 20 000 dollars pour toute information menant à une condamnation pour le meurtre de Seth Rich, membre du DNC.

Ainsi que ce court extrait d’interview du 9 août 2016 :

Le dernier élément d’information que j’aimerais partager ici, et peut-être le plus pertinent compte tenu du mouvement récent que nous observons de la part de John Durham, concerne la personne qui a fourni une copie de l’ordinateur portable du DNC de Seth Rich au FBI dans le cadre de l’enquête sur le meurtre.

C’est le même cabinet d’avocats qui employait Michael Sussmann et qui avait fait appel à CrowdStrike alors qu’il représentait le DNC. Nul autre que Perkins Coie :

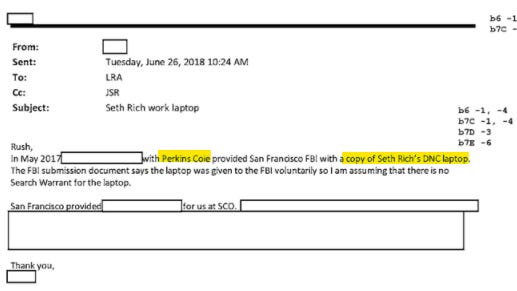

De : […]

Envoyé : Mardi 26 juin 2018, à 10h24

A : LRA

Cc : JSR

Objet : L’ordinateur portable professionnel de Seth RichRush,

En mai 2017, […] et Perkins Coie ont remis au bureau du FBI de San Francisco une copie de l’ordinateur portable du DNC de Seth Rich. Le document d’enregistrement du FBI dit que l’ordinateur portable a été remis volontairement au FBI donc j’en conclus qu’il n’y a pas eu de mandat de perquisition pour cet ordinateur portable.San Francisco nous a offert […] chez SCO (Santa Cruz Operations, société informatique, NdT) […].

[…]Merci,

[…]

Faisons un récapitulatif avant de poursuivre :

- Michael Sussman est un ancien avocat du département de la Justice et ancien (au 16/09/21) associé de Perkins Coie.

- Perkins Coie était le cabinet d’avocats représentant la campagne d’Hillary Clinton et le DNC.

- Perkins Coie a payé Fusion GPS pour créer le récit de la collusion entre Trump et la Russie.

- Séparément, Michael Sussman a utilisé « Tech Executive-1 » de « Internet Company-1 », qui, je crois, sont Shawn Henry et Crowdstrike, pour créer un récit concernant les liens de Trump avec la Russie à travers l’histoire d’Alfa Bank.

- Michael Sussman a passé un contrat avec CrowdStrike avec le DNC pour leurs services informatiques pour le piratage du DNC.

- CrowdStrike a utilisé des preuves très douteuses pour affirmer que la Russie a piraté les emails du DNC, créant ainsi un récit sur les liens entre Trump et la Russie.

- Un ancien directeur technique de la NSA a étudié le « hack » et a affirmé que les données du DNC avaient été téléchargées sur une clé USB.

- De multiples points de données, dont Assange lui-même, mènent à une histoire plus profonde derrière ce qui s’est passé avec Seth Rich.

CrowdStrike a joué un rôle essentiel dans la création du narratif selon lequel Trump avait des liens avec la Russie. Je crois qu’ils ont également joué un rôle essentiel dans quelques événements plus récents.

L’élection de 2020

Je n’ai pas besoin de revenir une fois de plus sur le fait que Donald Trump a gagné les élections. Nous en aurons la preuve en temps voulu. Je vais plutôt aborder certains détails plus techniques des machines à voter et des mesures de sécurité mises en place pour l’élection de 2020, en relation avec CrowdStrike, la société fortement impliquée dans le scandale du Spygate.

CROWDSTRIKE

UNE SOLUTION.

CHAQUE INDUSTRIE.

UNE PROTECTION MAXIMALE.

Nous assurons vos arrières pour que vous puissiez aller de l’avant. Une solution d’agent unique pour mettre fin aux brèches, aux vols de données et aux cyberattaques, grâce à une expertise de classe mondiale en matière de sécurité et à une expérience approfondie du secteur.

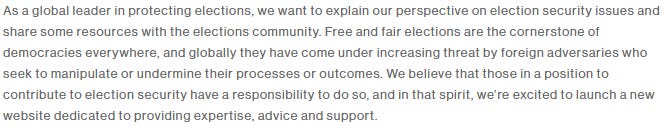

Après avoir fouillé sur le site Web de CrowdStrike, je suis tombé sur quelque chose d’intéressant provenant de leur blog. Le 30 juillet 2020, Shawn Henry (oui, le même dont nous avons déjà parlé) a publié un billet de blog intitulé « Securing Elections Globally : How CrowdStrike is Helping » (« Sécuriser les élections à l’échelle mondiale : comment CrowdStrike aide »). Voici le premier paragraphe :

En tant que leader mondial de la protection des élections, nous souhaitons expliquer notre point de vue sur les questions de sécurité électorale et partager quelques ressources avec la communauté électorale. Les élections libres et équitables sont la pierre angulaire des démocraties partout dans le monde, et elles sont de plus en plus menacées par des adversaires étrangers qui cherchent à manipuler ou à saper leurs processus ou leurs résultats. Nous pensons que ceux qui sont en mesure de contribuer à la sécurité des élections ont la responsabilité de le faire, et dans cet esprit, nous sommes ravis de lancer un nouveau site web dédié à l’expertise, aux conseils et au soutien.

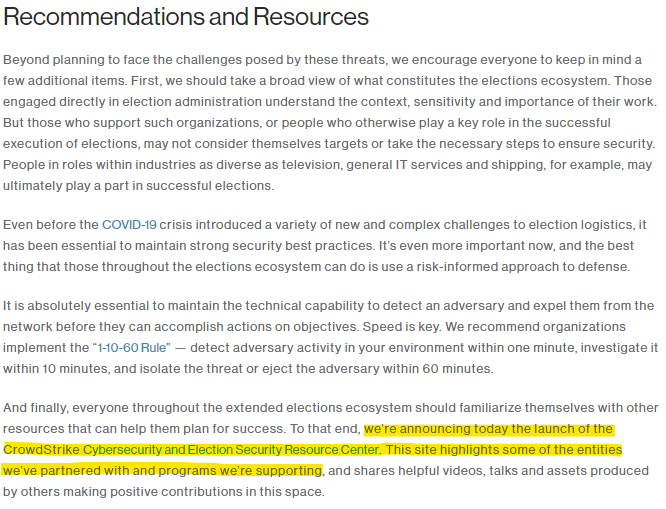

C’est la première fois que j’entends dire que CrowdStrike est un « leader mondial de la protection des élections ». Le blog continue de parler de leur « Histoire de la défaite des adversaires » et du « Paysage actuel des menaces », mais vers la fin, il arrive aux choses vraiment intéressantes :

Recommandations et ressources

Au-delà de la planification pour faire face aux défis posés par ces menaces, nous encourageons chacun à garder à l’esprit quelques éléments supplémentaires. Tout d’abord, nous devons adopter une vision large de ce qui constitue l’écosystème des élections. Ceux qui sont directement engagés dans l’administration des élections comprennent le contexte, la sensibilité et l’importance de leur travail. Mais ceux qui soutiennent ces organisations, ou les personnes qui jouent autrement un rôle clé dans le bon déroulement des élections, peuvent ne pas se considérer comme des cibles ou ne pas prendre les mesures nécessaires pour assurer le maintien de la sécurité. Les personnes occupant des fonctions dans des secteurs aussi divers que la télévision, les services informatiques généraux et le transport maritime, par exemple, peuvent en fin de compte jouer un rôle dans le succès des élections.Même avant que la crise du COVID-19 n’introduise une variété de défis nouveaux et complexes dans la logistique des élections, il était essentiel de maintenir de solides bonnes pratiques de sécurité. C’est encore plus important aujourd’hui, et la meilleure chose que les acteurs de l’écosystème électoral puissent faire est d’utiliser une approche de la défense fondée sur le risque.

Il est absolument essentiel de maintenir la capacité technique de détecter un adversaire et de l’expulser du réseau avant qu’il ne puisse accomplir des actions sur les objectifs. La rapidité est essentielle. Nous recommandons aux organisations d’appliquer la règle -1-10-60″ – détecter l’activité d’un adversaire dans votre environnement dans la minute qui suit, enquêter dans les 10 minutes, et isoler la menace ou expulser l’adversaire dans les 60 minutes.

Enfin, tout le monde dans l’écosystème étendu des élections devrait se familiariser avec d’autres ressources qui peuvent les aider à planifier le succès. À cette fin, nous annonçons aujourd’hui le lancement du centre de ressources CrowdStrike sur la cybersécurité et la sécurité des élections. Ce site met en évidence certaines des entités avec lesquelles nous nous sommes associés et les programmes que nous soutenons, et partage des vidéos, des conférences et des ressources utiles produites par d’autres personnes qui apportent des contributions positives dans cet espace.

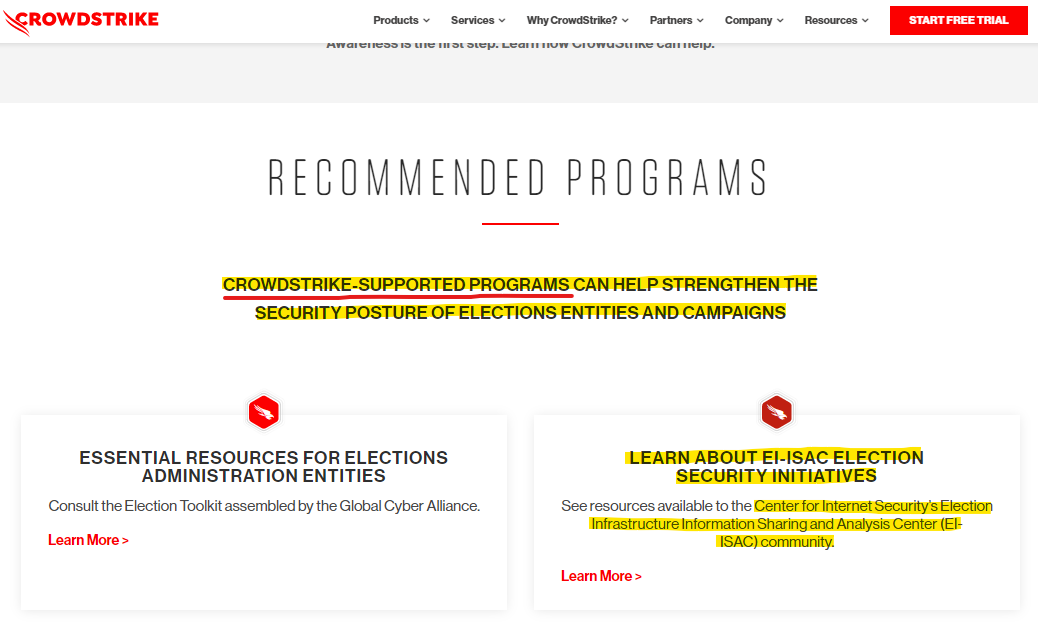

En cliquant sur le lien « Cybersecurity & Election Security Resource Center« , (Centre de ressources sur la cybersécurité et la sécurité électorale) vous accédez à la page suivante :

La capture d’écran ci-dessus montre que CrowdStrike a établi un partenariat avec le centre de partage et d’analyse des informations sur les infrastructures électorales (EI-ISAC) du Center for Internet Security (CIS).

Qu’est-ce que le Center for Internet Security (Centre pour la sécurité de l’internet) ?

A propos de nous

Le Center for Internet Security, Inc. (CIS ) fait du monde connecté un endroit plus sûr pour les personnes, les entreprises et les gouvernements grâce à ses compétences fondamentales que sont la collaboration et l’innovation.Nous sommes une organisation communautaire à but non lucratif, responsable des CIS Controls® et CIS BenchmarkTM, les meilleures pratiques reconnues mondialement pour sécuriser les systèmes et les données informatiques. Nous dirigeons une communauté mondiale de professionnels de l’informatique afin de faire évoluer en permanence ces normes et de fournir des produits et services pour se protéger de manière proactive contre les menaces émergentes. Nos CIS Hardened Images® fournissent des environnements informatiques sécurisés à la demande, et évolutifs dans le cloud.

Le CIS abrite le Multi-State Information Sharing and Analysis Center (MS-ISAC ), la ressource de confiance pour la prévention, la protection, la réponse et la récupération des cybermenaces pour les entités gouvernementales des États, des collectivités locales, des tribus et des territoires des États-Unis, ainsi que le Elections Infrastructure Information Sharing and Analysis Center® (EI-ISAC®), qui prend en charge les besoins en cybersécurité en évolution rapide des bureaux électoraux américains.

Qu’est-ce que l’EI-ISAC ?

Lorsque vous cliquez sur la section « Learn About EI-ISAC Election Security Initiatives », vous accédez à la page EI-ISAC du site Web du CIS :

Elections » Infrastructure ISAC

Le centre d’analyse et de partage d’informations sur les infrastructures électorales (EI-ISAC®) a été créé par le EIS-GCC pour répondre aux besoins de cybersécurité du sous-secteur des élections. Grâce à l’EI-ISAC, les agences électorales auront accès à une suite de cyberdéfense axée sur les élections, comprenant des produits de renseignement sur les menaces spécifiques au secteur, la réponse aux incidents et la remédiation, la surveillance des menaces et des vulnérabilités, la sensibilisation à la cybersécurité et les produits de formation, ainsi que des outils pour la mise en œuvre des meilleures pratiques de sécurité. FAQ Lire la mission et la charte de l’EI-ISAC

Outils et ressources pour la sécurité des élections

Le CIS et le Centre d’analyse et de partage des informations sur les infrastructures électorales (EI-ISAC) fournissent de nombreuses ressources pour répondre aux besoins de cybersécurité de la communauté électorale. Ces ressources comprennent des conseils sur les meilleures pratiques de sécurité élaborés par une communauté mondiale d’experts en cybersécurité, qui sont adaptés à la nature unique de la sécurité des élections. En savoir plus …

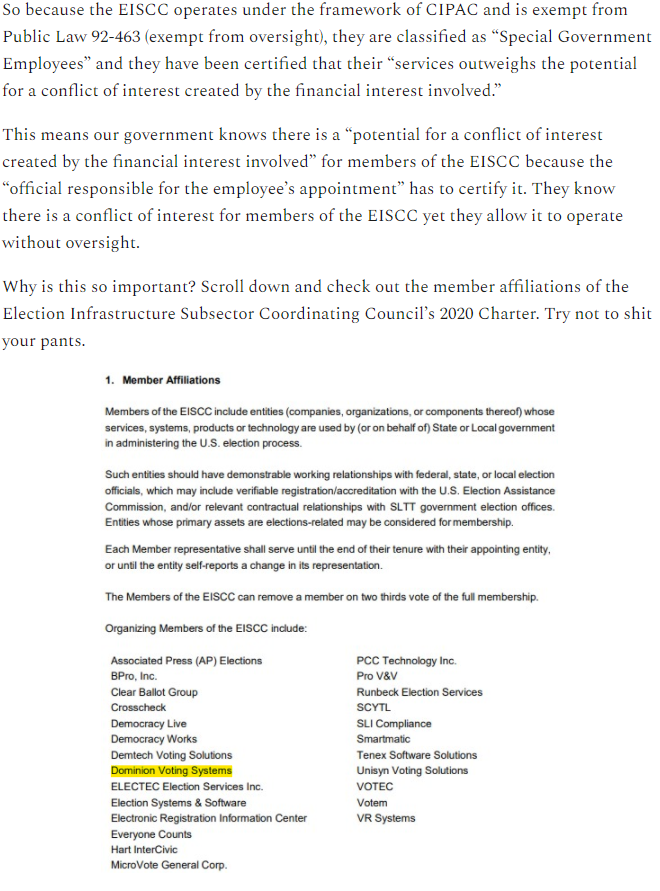

Dans Dévolution – Partie 5, nous avons discuté de la façon dont l’EISCC a changé de nom pour devenir l’EIS-GCC. Voici un rappel :

Donc, parce que l’EISCC fonctionne dans le cadre du CIPAC et est exempt de la loi publique 92-463 (exempt de surveillance), ils sont classés comme « employés spéciaux du gouvernement » et il leur a été certifié que leurs « services l’emportent sur le potentiel de conflit d’intérêts créé par l’intérêt financier impliqué. »

Cela signifie que notre gouvernement sait qu’il y a un « potentiel de conflit d’intérêt créé par l’intérêt financier impliqué » pour les membres de l’EISCC parce que le « fonctionnaire responsable de la nomination de l’employé » doit le certifier. Le gouvernement sait qu’il y a un conflit d’intérêts pour les membres de l’EISCC et pourtant il permet à cet organisme de fonctionner sans surveillance.

Pourquoi est-ce si important ? Faites défiler la page et vérifiez les affiliations des membres de la charte 2020 du Conseil de coordination du sous-secteur de l’infrastructure électorale. Essayez de ne pas chier dans votre pantalon.[…]

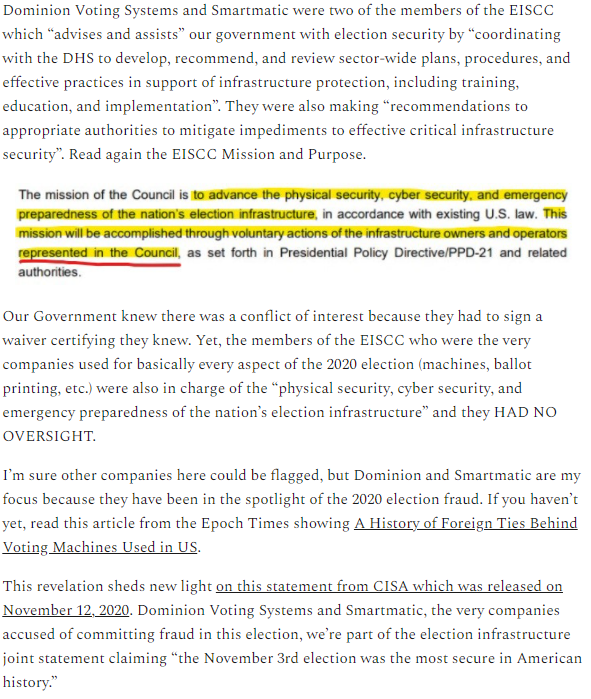

Dominion Voting Systems et Smartmatic étaient deux des membres de l’EISCC qui « conseille et assiste » notre gouvernement en matière de sécurité électorale en « coordonnant avec le DHS pour développer, recommander et réviser les plans, procédures et pratiques efficaces à l’échelle du secteur pour soutenir la protection des infrastructures, y compris la formation, l’éducation et la mise en œuvre ». Ils devaient également faire des « recommandations aux autorités compétentes pour atténuer les obstacles à la sécurité efficace des infrastructures critiques ». Relisez la mission et l’objectif de l’EISCC.

La mission du Conseil est de faire progresser la sécurité physique, la cybersécurité et la préparation aux situations d’urgence de l’infrastructure électorale de la nation, conformément à la législation américaine en vigueur. Cette mission sera accomplie par des actions volontaires des propriétaires et des opérateurs de l’infrastructure représentés au sein du Conseil, comme indiqué dans la Presidential Policy Drective (Directive sur la politique présidentielle)/PPD-21 et les documents connexes.

Notre gouvernement savait qu’il y avait un conflit d’intérêts car il a dû signer une renonciation certifiant qu’il le savait. Pourtant, les membres de l’EISCC, qui étaient les sociétés utilisées pour pratiquement tous les aspects de l’élection de 2020 (machines, impression des bulletins de vote, etc.), étaient également chargés de la « sécurité physique, de la cybersécurité et de la préparation aux situations d’urgence de l’infrastructure électorale de la nation » et ils n’avaient AUCUN CONTRÔLE.

Je suis sûr que d’autres entreprises ici pourraient être signalées, mais Dominion et Smartmatic sont mon point de mire parce qu’elles ont été sous les feux de la rampe de la fraude électorale de 2020. Si vous ne l’avez pas encore fait, lisez cet article de l’Epoch Times qui montre une histoire de liens étrangers derrière les machines à voter utilisées aux États-Unis.

Cette révélation jette une nouvelle lumière sur cette déclaration de la CISA qui a été publiée le 30 novembre 2020. Dominion Voting Systems et Smartmatic, les mêmes entreprises accusées d’avoir commis des fraudes lors de cette élection, font partie de la déclaration commune sur l’infrastructure électorale affirmant que « l’élection du 3 novembre a été la plus sûre de l’histoire américaine ».

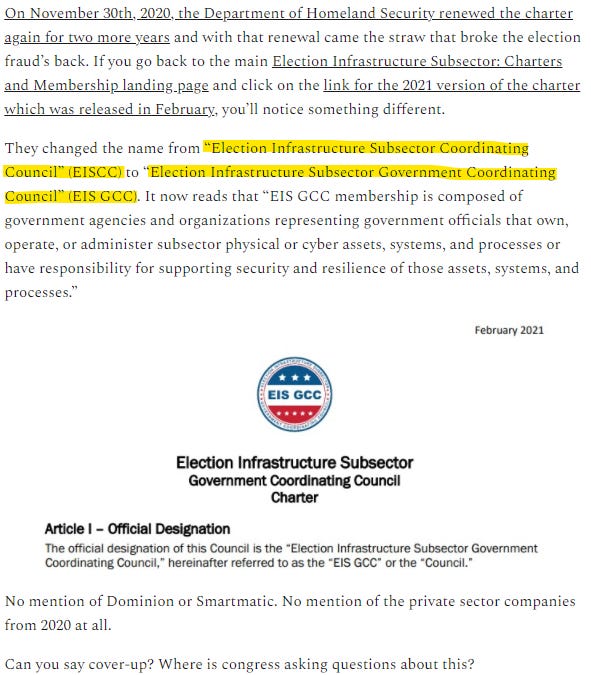

Le 30 novembre 2020, le département de la sécurité intérieure a renouvelé la charte à nouveau pour deux années supplémentaires et avec ce renouvellement est venue la goutte d’eau qui a fait déborder le vase de la fraude électorale. Si vous retournez à la page principale du sous-secteur de l’infrastructure électorale : Charters and Membership et cliquez sur le lien vers la version 2021 de la charte, publiée en février, vous remarquerez quelque chose de différent.

Le nom du « Conseil de coordination du sous-secteur de l’infrastructure électorale » (EISCC) a été remplacé par celui de « Conseil de coordination du gouvernement du sous-secteur de l’infrastructure électorale » (EIS GCC). Il est maintenant écrit que « l’adhésion à l’EIS GCC est composée d’agences gouvernementales et d’organisations représentant les fonctionnaires qui possèdent, exploitent ou administrent les actifs physiques ou cybernétiques, les systèmes et les processus du sous-secteur ou qui ont la responsabilité de soutenir la sécurité et la résilience de ces actifs, systèmes et processus… ».

Février 2021Charte du Conseil de coordination des gouvernements du sous-secteur de l’infrastructure électorale

Article I – Désignation officielleLa désignation officielle de ce Conseil est le « Conseil de coordination du gouvernement du sous-secteur de l’infrastructure électorale », ci-après dénommé le « CEIS GCC » ou le « Conseil ».

Aucune mention de Dominion ou de Smartmatic. Aucune mention des entreprises du secteur privé de 2020 du tout.Pouvez-vous dire dissimulation ? Où est le congrès qui pose des questions à ce sujet ?

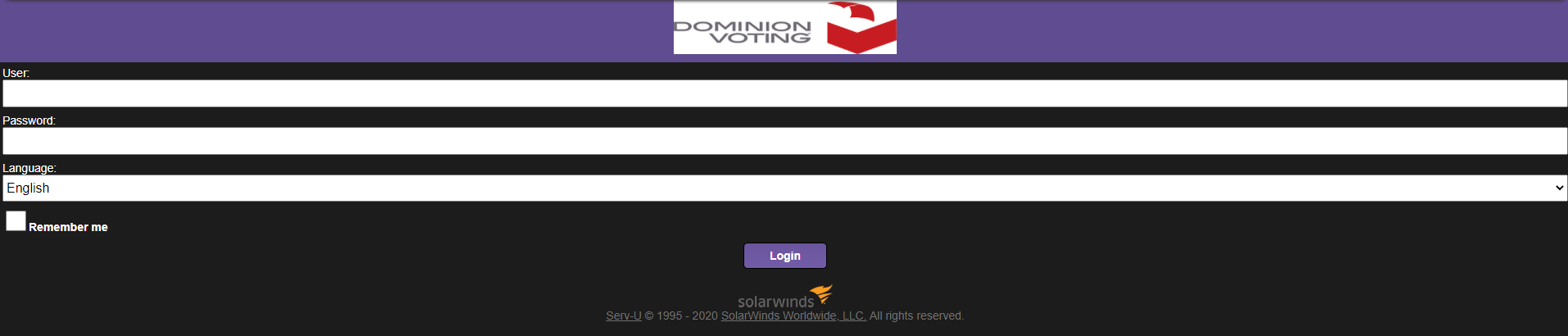

Donc l’EI-ISAC a été CREE par l’EIS-GCC pour « soutenir les besoins en cybersécurité du sous-secteur des élections ». Le même conseil dont Dominion Voting Systems était membre a créé l’EI-ISAC. CrowdStrike s’est associé à l’EI-ISAC et lui fournit des ressources. Permettez-moi de vous montrer exactement quelles ressources ils fournissent.

Sur la page d’accueil principale de l’EI-ISAC, vous pouvez cliquer sur le bouton « Learn More » :

Outils et ressources pour la sécurité des élections

Le CIS et le Centre d’analyse et de partage des informations sur les infrastructures électorales (EI-ISAC) fournissent de nombreuses ressources pour répondre aux besoins de cybersécurité de la communauté électorale. Ces ressources comprennent des conseils sur les meilleures pratiques de sécurité élaborés par une communauté mondiale d’experts en cybersécurité, qui sont adaptés à la nature unique de la sécurité des élections. En savoir plus …).

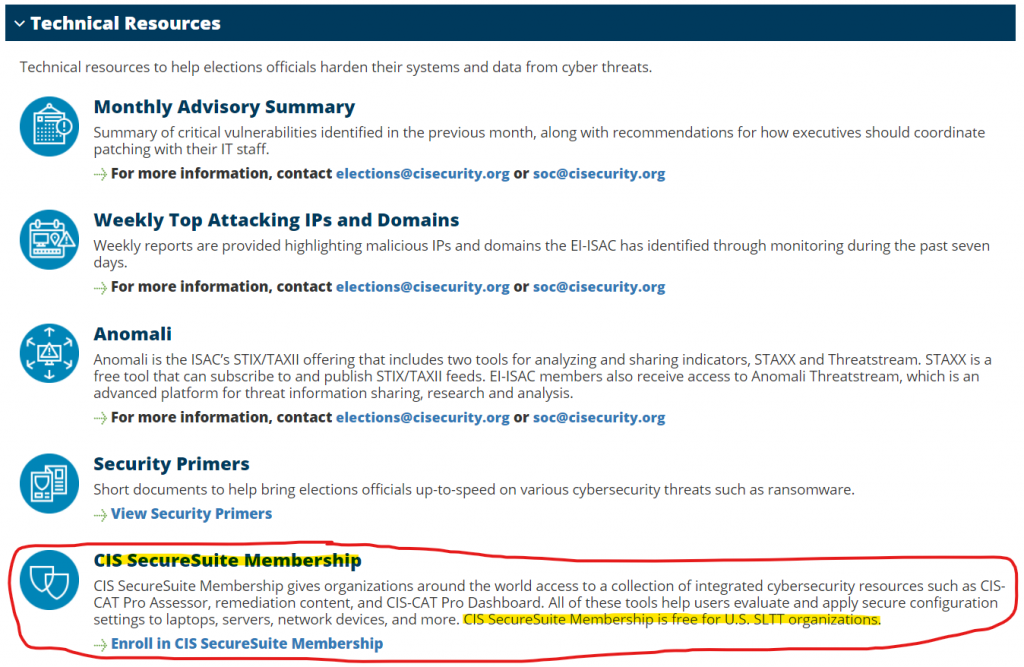

Alors ici :

[…]

Adhésion à CIS SecureSuite

L’adhésion à CIS SecureSuite permet aux organisations du monde entier d’accéder à une collection de ressources de cybersécurité intégrées telles que CIS-CAT Pro Assessor, le contenu de remédiation et CIS-CAT Pro Dashboard. Tous ces outils aident les utilisateurs à évaluer et à appliquer des paramètres de configuration sécurisés aux ordinateurs portables, aux serveurs, aux périphériques réseau, etc. L’adhésion à CIS SecureSuite est gratuite pour les organisations SLTT des États-Unis.

S’inscrire à l’adhésion à CIS SecureSuite

Les membres de l’EI-ISAC qui sont des organisations SLTT américaines ont donc accès à l’adhésion SecureSuite du CIS GRATUITEMENT.

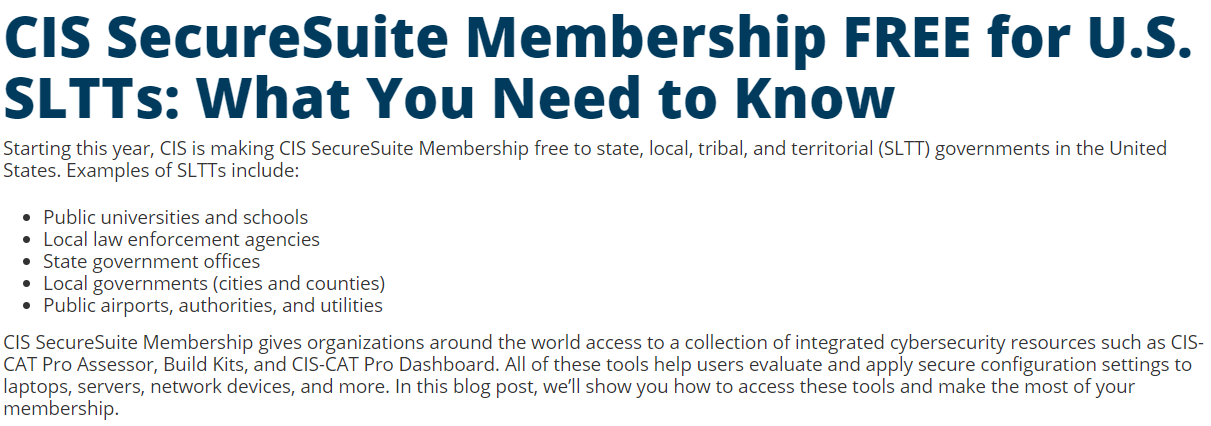

L’adhésion à CIS SecureSuite est GRATUITE pour les SLTT des États-Unis : Ce que vous devez savoir

À partir de cette année, CIS rend l’adhésion à CIS SecureSuite gratuite pour les gouvernements des États, des collectivités locales, des tribus et des territoires (SLTT) des États-Unis. Voici quelques exemples de SLTT :– Les universités et écoles publiques

– Les forces de l’ordre locales

– Les administrations d’État

– Les collectivités locales (villes et comtés)

– Les aéroports, autorités et services publics

L’adhésion à CIS SecureSuite permet aux organisations du monde entier d’accéder à une collection de ressources intégrées en matière de cybersécurité, telles que CIS-CAT Pro Assessor, Build Kits et CIS-CAT Pro Dashboard. Tous ces outils aident les utilisateurs à évaluer et à appliquer des paramètres de configuration sécurisés aux ordinateurs portables, aux serveurs, aux périphériques réseau, etc. Dans cet article de blog, nous vous montrerons comment accéder à ces outils et tirer le meilleur parti de votre adhésion.

Avant de continuer, vous devez voir combien d’organisations SLTT américaines sont en partenariat avec le CIS par le biais de l’EI-ISAC. CLIQUEZ SUR CE LIEN et faites défiler un peu pour voir à quel point cette liste est énorme. Je n’ai pas pris le temps de compter le nombre total d’entités sur cette liste, mais j’ai fait une recherche par mot pour « élections » qui a donné 938 résultats.

L’entité de cette liste sur laquelle je voudrais me concentrer est la Commission électorale du comté de Lancaster, dans le Nebraska :

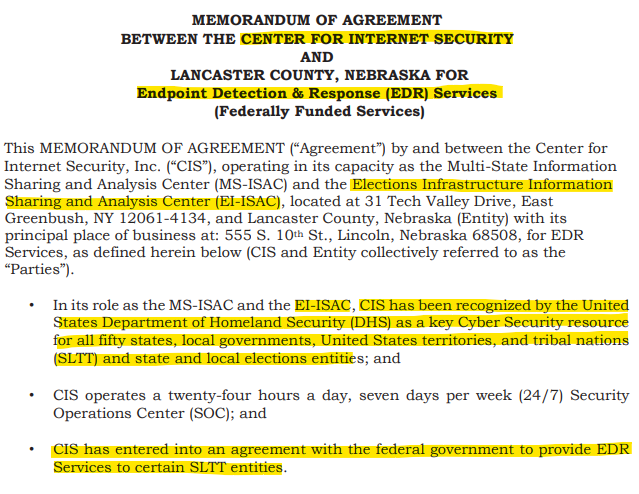

Je mets l’accent ici parce que j’ai trouvé un document plutôt intéressant :

MÉMORANDUM D’ACCORD ENTRE LE CENTRE POUR LA SÉCURITÉ INTERNET ET LE COMTÉ DE LANCASTER, NEBRASKA POUR LES SERVICES DE DÉTECTION ET DE RÉPONSE AUX CRITERES D’EVALUATION (EDR) (Services financés par le gouvernement fédéral)

Le présent MEMORANDUM D’ACCORD (« Accord ») est conclu entre le Center for Internet Security, Inc. (« CIS »), opérant en sa qualité de Multi-State Information Sharing and Analysis Center (MS-ISAC) et de Partage d’informations sur l’infrastructure électorale et Centre d’analyse (EI-ISAC), situé au 31 Tech Valley Drive, East Greenbush, NY 12061-4134, et le comté de Lancaster, Nebraska (Entité) dont le siège social est situé au 555 S. 10th St : 555 S. 10th St., Lincoln, Nebraska 68508, pour les Services de RGPD, tels que définis ci-après (le CIS et l’Entité sont collectivement désignés comme les « Parties »).

– En sa qualité de MS-ISAC et d’EI-ISAC, le CIS a été reconnu par le Département de la Sécurité intérieure des États-Unis (DHS) comme une ressource clé en matière de cybersécurité pour l’ensemble des cinquante États, des gouvernements locaux, des territoires des États-Unis et des nations tribales (SLTT) ainsi que pour les entités électorales étatiques et locales ;

et

– Le CIS gère un centre d’opérations de sécurité (SOC) fonctionnant vingt-quatre heures sur vingt-quatre et sept jours sur sept (24/7) ; et

– Le CIS a conclu un accord avec le gouvernement fédéral pour fournir des services de Réponse aux critères d’évaluation (EDR) à certaines entités SLTT.

B. Services de EDR : Les services de EDRcomprennent les éléments suivants :

1. Déploiement et maintenance d’un agent logiciel EDR sur les dispositifs de critères d’évaluation identifiés de l’Entité, qui (a) bloquera les activités malveillantes au niveau du dispositif si l’Entité y consent ; (b) isolera à distance les systèmes compromis après coordination avec l’Entité.

Entité ; (c) identifier les menaces sur place, dans le nuage ou sur des systèmes distants ; (d) inspecter le trafic réseau à l’état décrypté sur le point d’extrémité EDR dans le but limité d’identifier les activités malveillantes ; et (e) identifier et remédier aux infections par des logiciels malveillants.

2. Gestion centralisée des données EDR pour permettre l’administration du système, l’analyse des événements et la production de rapports par Centre d’opérations et de Sécurité (SOC) du CIS. En outre, l’entité sera en mesure d’interagir avec ses propres données EDR par le biais du système de gestion.

Titre

Les Services de Réponse aux critère d’évaluation comprennent l’utilisation d’un logiciel dont la licence est accordée à CIS par un fournisseur tiers, Crowdstrike, Inc. (« Crowdstrike »). Tous les titres et droits de propriété du logiciel demeurent la propriété de Crowdstrike.

Le Client est propriétaire de tous les droits, titres et intérêts sur ses données qui sont fournies à CIS en vertu du présent Contrat. Le Client accorde par la présente à CIS une licence non exclusive et non transférable d’accès et d’utilisation de ces données dans la mesure nécessaire à la fourniture des Services de RGPD en vertu du présent Contrat.

III. Conditions générales du fournisseur tiers

L’entité reconnaît et accepte que, dans le cadre de la fourniture des Services de RGPD, CIS a conclu un contrat avec le fournisseur tiers, CrowdStrike. L’entité reconnaît et convient en outre qu’en échange de la réception des Services de RGPD, elle accepte les conditions suivantes en tant qu’utilisateur final des services de CrowdStrike en vertu du présent Contrat :

A. Droits d’accès et d’utilisation. Sous réserve des termes et conditions du présent Contrat, l’Entité dispose d’une licence non exclusive, non transférable et non sous-licenciable lui permettant d’accéder aux Produits et de les utiliser conformément à toute Documentation applicable, uniquement pour l’Usage interne de l’Entité. Le Produit comprend un composant téléchargeable en code objet (« Composant logiciel« ) ; l’Entité peut installer et exécuter plusieurs copies des Composants logiciels uniquement pour son usage interne. L’accès et l’utilisation par l’Entité sont limités à la quantité et à la période de temps spécifiées dans le présent Contrat.

Vous voyez maintenant où je veux en venir. Notre gouvernement fédéral a passé un contrat avec le Center for Internet Security (CIS) pour assurer la cybersécurité de centaines, voire de milliers, d’organisations SLTT américaines. Le CIS utilise CrowdStrike pour assurer cette cybersécurité.

Le même CrowdStrike qui a des liens avec l’administration Obama.

Le même CrowdStrike qui a menti et couvert le piratage du DNC qui a été l’une des bases de lancement de l’intox Trump-Russie.

Le même CrowdStrike qui, je crois, a fabriqué les données derrière l’histoire d’Alfa Bank.

Le produit de cybersécurité de CrowdStrike comprend « un composant téléchargeable en code objet (« composant logiciel »). » Cela signifie que tout État ou gouvernement local qui a utilisé le CIS pour assurer la cybersécurité, a autorisé le logiciel de CrowdStrike à être téléchargé directement dans ses machines et systèmes.

Peut-être que ce n’est que moi, mais je penserais que si un acteur malveillant (comme la Chine) voulait pirater l’ensemble de notre système électoral, y accéder par le biais de quelques entités comme Perkins Coie et CrowdStrike pourrait être le moyen idéal pour le faire.

Malgré une longue liste de conflits d’intérêts au nom de ces deux entités, on a dit à notre nation, à plusieurs reprises, de simplement ignorer ces conflits et de « croire » que rien de néfaste ne s’est produit lors de l’élection de 2020 – alors que CrowdStrike lui-même avait un accès direct aux machines à voter dans tout le pays.

Cela m’amène à la dernière chose dont je voudrais parler.

Le piratage de Solarwinds

Examinons la chronologie :

Chronologie du piratage de SolarWinds mise à jour le 28 mars 2021

8 décembre 2020 Comment la découverte a commencé – FireEye, une importante société de cybersécurité, a annoncé avoir été victime d’une attaque d’un État-nation. L’équipe de sécurité a signalé que sa boîte à outils Red Team, contenant des applications utilisées par des hackers éthiques lors de tests de pénétration, avait été volée.

13 décembre 2020 Détection initiale – FireEye a découvert une attaque de la chaîne d’approvisionnement alors qu’elle enquêtait sur l’attaque d’un État-nation sur sa propre boîte à outils Red Team. Les chercheurs sont tombés sur des preuves que les attaquants ont pénétré une porte dérobée dans le logiciel SolarWinds « en trojanant les mises à jour du logiciel commercial SolarWinds Orion pour distribuer des logiciels malveillants. » FireEye l’a surnommé « SUNBURST ».

13 décembre SolarWinds commence à notifier ses clients ; notamment par un message sur son compte Twitter. « SolarWinds demande à tous ses clients d’effectuer immédiatement une mise à niveau vers la version 2020.2.1 HF 1 de la plate-forme Orion afin de remédier à une vulnérabilité de sécurité. »

14 décembre, SolarWinds dépose un rapport SEC Form 8-K, indiquant notamment que l’entreprise « a été mise au courant d’une cyberattaque qui a inséré une vulnérabilité au sein de ses produits de surveillance Orion ».

À cette date et la suivante, la société a publié deux correctifs de sécurité « hotfix » pour remédier à la vulnérabilité.15 décembre 2020 Les victimes sont nommées et le calendrier est repoussé – Le Wall Street Journal rapporte que les départements américains du commerce et du trésor, le département de la sécurité intérieure (DHS), les instituts nationaux de la santé et le département d’État ont tous été touchés. Divers responsables de la sécurité et fournisseurs ont exprimé leur profonde consternation devant le fait que l’attaque était plus étendue et avait commencé beaucoup plus tôt que prévu. La date initiale de l’attaque est désormais fixée à mars 2020, ce qui signifie que l’attaque était en cours depuis des mois avant d’être détectée.

Des détails plus techniques ont également commencé à émerger, illustrant à quel point l’activité malveillante était bien couverte et pourquoi elle était difficile à détecter.

17 décembre 2020 : De nouvelles victimes révélées – Le département de l’énergie (DOE) et l’administration nationale de la sécurité nucléaire (NNSA), qui maintient le stock d’armes nucléaires des États-Unis, ont été publiquement désignés comme victimes de l’attaque.

19 décembre 2020 : 200 victimes supplémentaires répertoriées – Recorded Future, une entreprise de cybersécurité, a identifié une liste supplémentaire d’agences gouvernementales et d’entreprises du monde entier qui avaient également été attaquées, mais n’a pas révélé publiquement leur identité.

Utilisant Twitter pour ses premiers commentaires sur l’attaque, le président américain de l’époque, Donald Trump, a publiquement suggéré que la Chine, et non la Russie, était la source, et a également décrit le piratage comme un canular. Le secrétaire d’État américain Mike Pompeo et d’autres hauts responsables de l’administration ont contesté ces affirmations le même jour, déclarant que « nous pouvons dire assez clairement que ce sont les Russes qui se sont livrés à cette activité. »

Avant de poursuivre, j’aimerais commenter ce dernier paragraphe. Voici ce que Trump a tweeté :

Dans une paire de tweets samedi, le président a abordé le piratage, qui avait été découvert par l’Agence de cybersécurité et de sécurité des infrastructures (CISA) du ministère de la sécurité intérieure, comme indiqué précédemment. Son silence sur la question avait été largement remarqué.

Dans ses tweets, M. Trump a semblé minimiser la gravité de l’attaque, écrivant : « Le cyber-hack est bien plus important dans les médias d’information que dans la réalité. J’ai été pleinement informé et tout est bien sous contrôle ».

….discutant la possibilité que ce soit la Chine (c’est possible !). Il pourrait aussi y avoir eu un coup sur nos ridicules machines à voter pendant l’élection, dont il est maintenant évident que j’ai gagné largement, ce qui en fait un embarras encore plus corrompu pour les USA. @DNI_Ratcliffe @SecPompeo

– Donald J. Trump (@realDonaldTrump) 19 décembre 2020

Dans une interview accordée vendredi à CNN, le secrétaire d’État Mike Pompeo a déclaré : « Je pense que c’est le cas que maintenant nous pouvons dire assez clairement que ce sont les Russes qui se sont engagés dans cette activité. »

Ce n’est pas la première fois que le président Trump dit une chose pour être ensuite contredit par Mike Pompeo :

Interrogé sur le fait de savoir s’il avait vu quelque chose lui donnant un haut degré de confiance dans le fait que l’Institut de virologie de Wuhan était la source de l’épidémie, le président a répondu : « Oui, j’ai vu quelque chose. »

Il a refusé de donner des détails.

Le secrétaire d’État Mike Pompeo a toutefois indiqué qu’il n’avait pas vu de preuves définitives.

« Nous ne savons pas précisément où cela a commencé », a-t-il dit. « Nous ne savons pas si elle provient de l’Institut de virologie de Wuhan. Nous ne savons pas si elle a émané du marché humide ou d’un autre endroit. Nous ne connaissons pas ces réponses. »

Trump disait-il la vérité sur le virus provenant de l’Institut de virologie de Wuhan ? Disait-il aussi la vérité sur la Chine et le piratage de SolarWinds ? Cela avait-il un rapport avec l’élection ?

Retour à la chronologie :

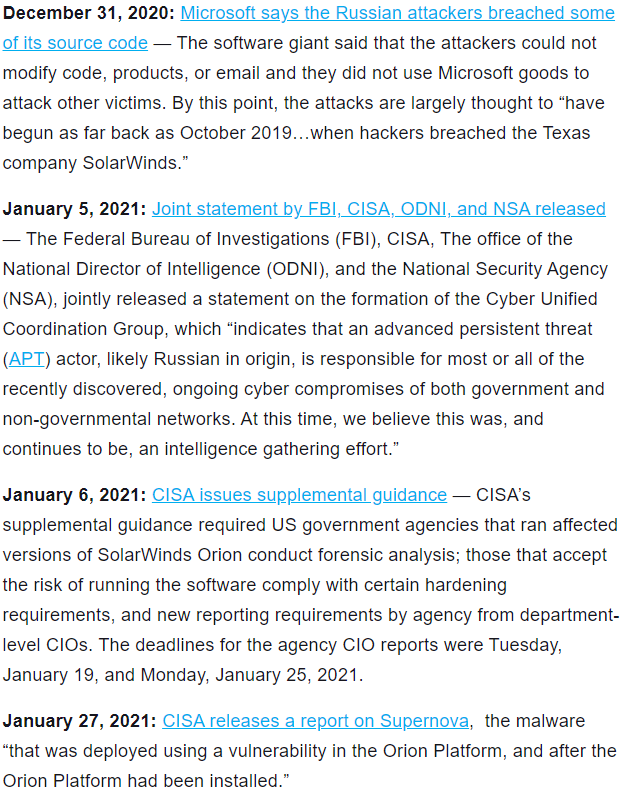

31 décembre 2020 : Microsoft affirme que les attaquants russes ont violé une partie de son code source – Le géant du logiciel a déclaré que les attaquants n’ont pas pu modifier le code, les produits ou les e-mails et qu’ils n’ont pas utilisé les biens de Microsoft pour attaquer d’autres victimes. À ce stade, les attaques sont largement considérées comme « ayant commencé dès octobre 2019… lorsque les pirates ont violé la société texane SolarWinds. »

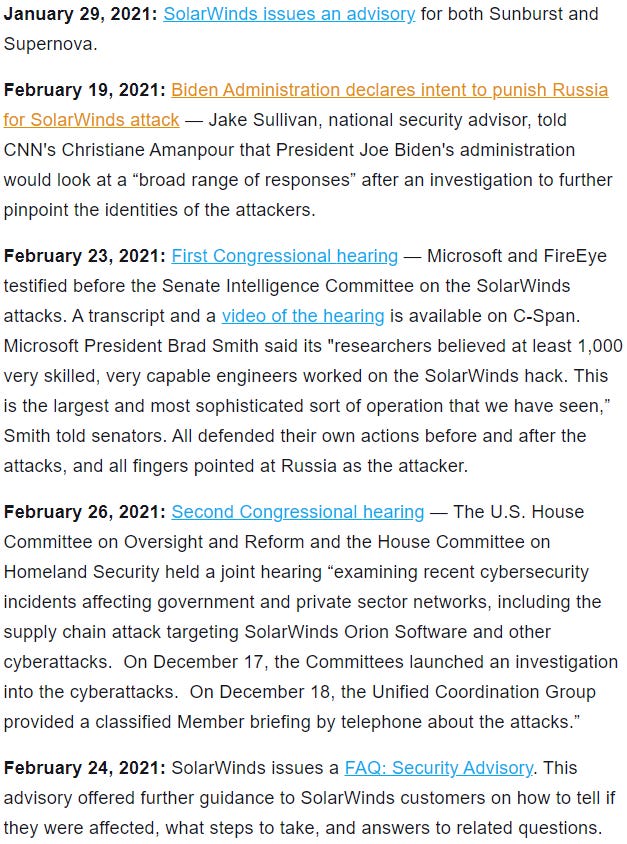

5 janvier 2021 : Publication d’une déclaration conjointe du FBI, du CISA, de l’ODNI et de la NSA – Le Federal Bureau of Investigations (FBI), le CISA, le bureau du directeur national du renseignement (ODNI) et l’Agence nationale de sécurité (NSA), ont publié conjointement une déclaration sur la formation du Cyber Unified Coordination Group, qui « indique qu’un acteur de menace persistante avancée (APT), vraisemblablement d’origine russe, est responsable de la plupart ou de la totalité des cyber compromissions en cours, récemment découvertes, de réseaux gouvernementaux et non gouvernementaux. À l’heure actuelle, nous pensons qu’il s’agissait, et qu’il s’agit toujours, d’un effort de collecte de renseignements. «