Article original datant du 10/04/18

L’attaque des espions chinois a touché près de 30 entreprises américaines, dont Amazon et Apple, en compromettant la chaîne d’approvisionnement technologique de l’Amérique, selon des entretiens approfondis avec des sources gouvernementales et des entreprises.

En 2015, Amazon.com Inc. a commencé à évaluer discrètement une startup appelée Elemental Technologies, une acquisition potentielle pour aider à une expansion majeure de son service de vidéo en streaming, connu aujourd’hui sous le nom d’Amazon Prime Video. Basée à Portland, dans l’Oregon, Elemental fabriquait des logiciels pour compresser des fichiers vidéo massifs et les formater pour différents appareils. Sa technologie a permis de diffuser les Jeux olympiques en ligne, de communiquer avec la station spatiale internationale et de transmettre des images de drones à la Central Intelligence Agency. Les contrats de sécurité nationale d’Elemental n’étaient pas la raison principale de l’acquisition proposée, mais ils s’intègrent parfaitement aux activités gouvernementales d’Amazon, comme le cloud hautement sécurisé qu’Amazon Web Services (AWS) construit pour la CIA.

Selon une personne connaissant bien le processus, AWS, qui supervisait l’acquisition potentielle, a engagé une société tierce pour examiner la sécurité d’Elemental fin de faciliter le contrôle préalable. Le premier passage a révélé des problèmes troublants, ce qui a incité AWS à examiner de plus près le produit principal d’Elemental : les serveurs coûteux que les clients installent dans leurs réseaux pour gérer la compression vidéo. Ces serveurs ont été assemblés pour Elemental par Super Micro Computer Inc. une société basée à San Jose (communément appelée Supermicro) qui est également l’un des plus grands fournisseurs mondiaux de cartes mères de serveurs, ces grappes de puces et de condensateurs montées sur fibre de verre qui servent de neurones aux centres de données, petits et grands. À la fin du printemps 2015, le personnel d’Elemental a mis en boîte plusieurs serveurs et les a envoyés en Ontario, au Canada, pour que l’entreprise de sécurité tierce les teste, dit la personne.

Nichée sur les cartes mères des serveurs, les testeurs ont trouvé une minuscule puce, à peine plus grosse qu’un grain de riz, qui ne faisait pas partie de la conception originale des cartes. Amazon a signalé la découverte aux autorités américaines, ce qui a fait frémir la communauté du renseignement. Les serveurs d’Elemental se trouvaient dans les centres de données du ministère de la défense, dans les opérations de drones de la CIA et dans les réseaux embarqués des navires de guerre de la marine américaine. Et Elemental n’était qu’un des centaines de clients de Supermicro.

Au cours de l’enquête top secrète qui s’en est suivie, et qui reste ouverte plus de trois ans plus tard, les enquêteurs ont déterminé que les puces permettaient aux hackers de créer une porte d’entrée furtive dans tout réseau comprenant les machines modifiées. Selon plusieurs personnes au courant de l’affaire, les enquêteurs ont découvert que les puces avaient été insérées dans des usines gérées par des sous-traitants en Chine.

Cette attaque était plus grave que les incidents logiciels auxquels le monde s’est habitué. Les piratages matériels sont plus difficiles à réaliser et potentiellement plus dévastateurs, car ils offrent le type d’accès furtif à long terme pour lesquels les agences d’espionnage sont prêtes à investir des millions de dollars et des années pour obtenir.

“Avoir une surface d’implantation matérielle bien faite, au niveau d’un État-nation, serait comme assister au saut d’une licorne au-dessus d’un arc-en-ciel.”

Il existe deux façons pour les espions de modifier les entrailles des équipements informatiques. La première, appelée interdiction, consiste à manipuler les appareils lorsqu’ils sont en transit entre le fabricant et le client. Cette approche est privilégiée par les agences d’espionnage américaines, selon les documents divulgués par l’ancien contractant de la National Security Agency (NSA), Edward Snowden. L’autre méthode consiste à introduire des modifications dès le départ.

Un pays en particulier a un avantage pour exécuter ce type d’attaque : La Chine, qui, selon certaines estimations, fabrique 75 % des téléphones mobiles et 90 % des PC dans le monde. Cependant, pour réaliser une attaque par ensemencement, il faudrait acquérir une connaissance approfondie de la conception d’un produit, manipuler des composants en usine et s’assurer que les dispositifs trafiqués parviennent à l’endroit souhaité par le biais de la chaîne logistique mondiale – ce qui revient à jeter un bâton dans le fleuve Yangtze en amont de Shanghai et à s’assurer qu’il s’échoue à Seattle. “Avoir une surface d’implantation matérielle bien faite, au niveau d’un État-nation, serait comme assister au saut d’une licorne au-dessus d’un arc-en-ciel”, déclare Joe Grand, un hacker de matériel et le fondateur de Grand Idea Studio Inc. “Le matériel est juste tellement loin du radar, il est presque traité comme de la magie noire”.

Mais c’est exactement ce que les enquêteurs américains ont découvert : Les puces avaient été insérées pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée Populaire de Libération. Avec Supermicro, les espions chinois semblent avoir trouvé un conduit parfait pour ce que les autorités américaines décrivent aujourd’hui comme la plus importante attaque de la chaîne d’approvisionnement connue contre des entreprises américaines.

Selon un responsable, les enquêteurs ont découvert qu’elle a fini par toucher près de 30 entreprises, dont une grande banque, des entrepreneurs gouvernementaux et la société la plus précieuse du monde, Apple Inc. Apple était un important client de Supermicro et avait prévu de commander plus de 30 000 de ses serveurs en deux ans pour un nouveau réseau mondial de centres de données. Trois initiés de haut niveau chez Apple affirment qu’à l’été 2015, elle a elle aussi trouvé des puces malveillantes sur les cartes mères de Supermicro. Apple a rompu ses liens avec Supermicro l’année suivante, pour ce qu’elle a décrit comme des raisons sans rapport.

Dans des déclarations envoyées par courriel, Amazon (qui a annoncé son acquisition d’Elemental en septembre 2015), Apple et Supermicro ont contesté les résumés du reportage de Bloomberg Businessweek. “Il est faux de dire qu’AWS était au courant d’une compromission de la chaîne d’approvisionnement, d’un problème de puces malveillantes ou de modifications matérielles lors de l’acquisition d’Elemental”, écrit Amazon. “Sur ce point, nous pouvons être très clairs : Apple n’a jamais trouvé de puces malveillantes, de ‘manipulations matérielles’ ou de vulnérabilités plantées à dessein dans un quelconque serveur”, écrit Apple. “Nous ne sommes pas au courant d’une telle enquête”, a écrit un porte-parole de Supermicro, Perry Hayes. Le gouvernement chinois n’a pas répondu directement aux questions sur la manipulation des serveurs Supermicro, publiant une déclaration qui disait, en partie, “La sécurité de la chaîne d’approvisionnement dans le cyberespace est une question d’intérêt commun, et la Chine en est également victime.” Le FBI et le Bureau du directeur du renseignement national, représentant la CIA et la NSA, ont refusé de faire des commentaires.

Les démentis des entreprises sont contrés par six hauts responsables de la sécurité nationale, actuels et anciens, qui, dans des conversations qui ont débuté sous l’administration Obama et se sont poursuivies sous l’administration Trump, ont détaillé la découverte des puces et l’enquête du gouvernement. L’un de ces responsables et deux personnes au sein d’AWS ont fourni des informations détaillées sur la façon dont l’attaque s’est déroulée chez Elemental et Amazon ; le responsable et l’un des initiés ont également décrit la coopération d’Amazon avec l’enquête du gouvernement. En plus des trois initiés d’Apple, quatre des six fonctionnaires américains ont confirmé qu’Apple était une victime. Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. Les sources ont reçu l’anonymat en raison de la nature sensible, et dans certains cas classifiée, des informations.

Selon un responsable gouvernemental, l’objectif de la Chine était d’accéder à long terme à des secrets d’entreprise de grande valeur et à des réseaux gouvernementaux sensibles. Aucune donnée sur les consommateurs n’a été volée.

Les ramifications de l’attaque continuent de se manifester. L’administration Trump a fait du matériel informatique et de réseau, y compris les cartes mères, un point central de sa dernière série de sanctions commerciales contre la Chine, et les responsables de la Maison Blanche ont clairement indiqué qu’ils pensaient que les entreprises commenceraient à déplacer leurs chaînes d’approvisionnement vers d’autres pays en conséquence. Un tel changement pourrait apaiser les fonctionnaires qui, depuis des années, mettent en garde contre la sécurité de la chaîne d’approvisionnement, même s’ils n’ont jamais révélé la raison principale de leurs préoccupations.

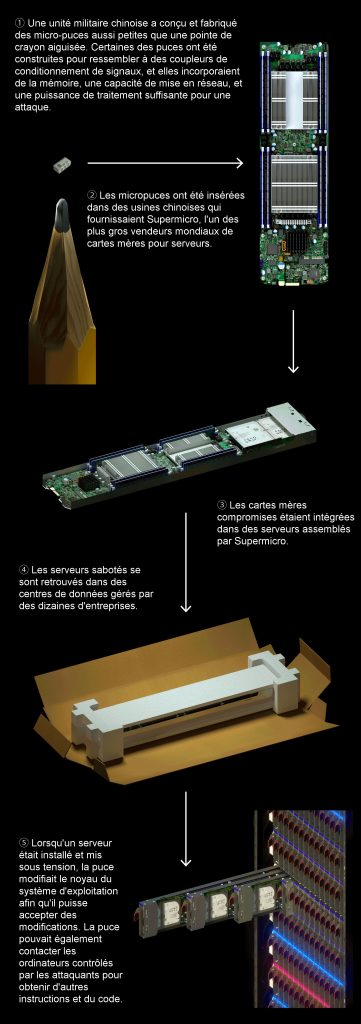

Comment le piratage fonctionnait, selon des responsables américains

En 2006, trois ingénieurs de l’Oregon ont eu une idée géniale. La demande de vidéo mobile était sur le point d’exploser et ils ont prédit que les radiodiffuseurs seraient prêts à tout pour transformer les programmes conçus pour les écrans de télévision en divers formats nécessaires à la visualisation sur les smartphones, les ordinateurs portables et autres appareils. Pour répondre à la demande prévue, les ingénieurs ont créé Elemental Technologies, rassemblant ce qu’un ancien conseiller de la société appelle une équipe de génie pour écrire un code qui adapterait les puces graphiques ultrarapides produites pour les machines de jeu vidéo haut de gamme. Le logiciel ainsi créé a permis de réduire considérablement le temps de traitement des gros fichiers vidéo. Elemental a ensuite chargé le logiciel sur des serveurs personnalisés arborant ses logos vert vif.

Les serveurs Elemental se vendaient jusqu’à 100 000 dollars l’unité, avec des marges bénéficiaires pouvant atteindre 70 %, selon un ancien conseiller de la société. Deux des premiers gros clients d’Elemental étaient l’église mormone, qui utilisait la technologie pour transmettre des sermons à des congrégations du monde entier, et l’industrie du film pour adultes, qui ne le faisait pas.

Elemental a également commencé à travailler avec les agences d’espionnage américaines. En 2009, la société a annoncé un partenariat de développement avec In-Q-Tel Inc. la branche d’investissement de la CIA, un accord qui a ouvert la voie à l’utilisation des serveurs Elemental dans des missions de sécurité nationale au sein du gouvernement américain. Des documents publics, y compris le matériel promotionnel de la société, montrent que les serveurs ont été utilisés dans les centres de données du ministère de la défense pour traiter les images des drones et des caméras de surveillance, sur les navires de guerre de la marine pour transmettre les flux des missions aériennes et dans les bâtiments gouvernementaux pour permettre des vidéoconférences sécurisées. La NASA, les deux chambres du Congrès et le ministère de la Sécurité intérieure ont également été des clients. Ce portefeuille a fait d’Elemental une cible pour les adversaires étrangers.

Supermicro était un choix évident pour construire les serveurs d’Elemental. La société, dont le siège social se trouve au nord de l’aéroport de San Jose, sur un tronçon de l’Interstate 880 où règne le smog, a été fondée par Charles Liang, un ingénieur taïwanais qui a fait des études supérieures au Texas avant de déménager dans l’Ouest pour créer Supermicro avec sa femme en 1993. La Silicon Valley était alors en train d’adopter l’externalisation, forgeant un chemin des usines taïwanaises, et plus tard chinoises, vers les consommateurs américains, et Liang a ajouté un avantage réconfortant : Les cartes mères de Supermicro seraient conçues principalement à San Jose, à proximité des plus gros clients de l’entreprise, même si les produits étaient fabriqués à l’étranger.

Aujourd’hui, Supermicro vend plus de cartes mères pour serveurs que n’importe qui d’autre. Elle domine également le marché d’un milliard de dollars des cartes utilisées dans les ordinateurs spécialisés, des machines IRM aux systèmes d’armes. On trouve ses cartes mères dans les configurations de serveurs sur mesure des banques, des fonds spéculatifs, des clouds de fournisseurs d’informatique et des services d’hébergement web, entre autres. Supermicro possède des usines d’assemblage en Californie, aux Pays-Bas et à Taïwan, mais ses cartes mères – son produit phare – sont presque toutes fabriquées par des sous-traitants en Chine.

L’argument de la société auprès des clients repose sur une personnalisation inégalée, rendue possible par des centaines d’ingénieurs à plein temps et un catalogue comprenant plus de 600 modèles. La majorité de la main-d’œuvre de San Jose est taïwanaise ou chinoise, et le mandarin est la langue préférée, avec des hanzi sur les tableaux blancs, selon six anciens employés. Des pâtisseries chinoises sont livrées chaque semaine et de nombreux appels de routine sont effectués deux fois, une fois pour les travailleurs anglophones et une autre fois en mandarin. Ces derniers sont plus productifs, selon les personnes qui ont participé aux deux. Ces liens avec l’étranger, en particulier l’utilisation généralisée du mandarin, auraient permis à la Chine de mieux comprendre les opérations de Supermicro et, potentiellement, d’infiltrer l’entreprise. (Un responsable américain déclare que l’enquête du gouvernement examine toujours si des espions ont été placés à l’intérieur de Supermicro ou d’autres entreprises américaines pour faciliter l’attaque).

Avec plus de 900 clients dans 100 pays en 2015, Supermicro a ouvert la voie à un grand nombre de cibles sensibles. “Pensez à Supermicro comme au Microsoft du monde du matériel informatique”, déclare un ancien responsable du renseignement américain qui a étudié Supermicro et son modèle économique. “Attaquer les cartes mères Supermicro, c’est comme attaquer Windows. C’est comme si on attaquait le monde entier”.

La sécurité de la chaîne d’approvisionnement technologique mondiale a été compromise, même si les consommateurs et la plupart des entreprises ne le savent pas encore.

Bien avant que les preuves de l’attaque ne fassent surface à l’intérieur des réseaux des entreprises américaines, des sources du renseignement américain rapportaient que les espions chinois avaient des plans pour introduire des micropuces malveillantes dans la chaîne d’approvisionnement. Les sources n’étaient pas spécifiques, selon une personne familière avec les informations qu’elles ont fournies, et des millions de cartes mères sont expédiées aux États-Unis chaque année. Mais au premier semestre 2014, selon une autre personne informée des discussions de haut niveau, les responsables du renseignement sont allés à la Maison Blanche avec quelque chose de plus concret : L’armée chinoise se préparait à insérer les puces dans les cartes mères Supermicro destinées aux entreprises américaines.

La spécificité de l’information était remarquable, mais les défis qu’elle posait l’étaient tout autant. L’envoi d’un avertissement général aux clients de Supermicro aurait pu paralyser l’entreprise, un important fabricant de matériel informatique américain, et les renseignements ne permettaient pas de savoir clairement qui était visé par l’opération ni quels étaient ses objectifs ultimes. De plus, sans confirmation que quelqu’un avait été attaqué, le FBI était limité dans sa façon de réagir. La Maison Blanche a demandé des mises à jour périodiques au fur et à mesure de l’arrivée des informations, selon la personne au courant des discussions.

Apple a fait sa découverte de puces suspectes à l’intérieur des serveurs Supermicro autour de mai 2015, après avoir détecté une activité réseau étrange et des problèmes de firmware, selon une personne familière avec la chronologie. Deux des principaux initiés d’Apple affirment que la société a signalé l’incident au FBI, mais a gardé les détails de ce qu’elle avait détecté sous le coude, même en interne. Les enquêteurs du gouvernement étaient encore en train de chercher des indices par eux-mêmes lorsqu’Amazon a fait sa découverte et leur a donné accès au matériel saboté, selon un responsable américain. Les agences de renseignement et le FBI – qui menait alors une enquête complète dirigée par ses équipes de cyberespionnage et de contre-espionnage – ont ainsi pu voir à quoi ressemblaient les puces et comment elles fonctionnaient.

Les puces des serveurs Elemental ont été conçues pour être aussi discrètes que possible, selon une personne qui a vu un rapport détaillé préparé pour Amazon par son prestataire de sécurité tiers, ainsi qu’une deuxième personne qui a vu des photos numériques et des images aux rayons X des puces incorporées dans un rapport ultérieur préparé par l’équipe de sécurité d’Amazon. De couleur grise ou blanc cassé, elles ressemblaient davantage à des coupleurs de conditionnement de signaux, un autre composant courant des cartes mères, qu’à des micropuces, et il était donc peu probable qu’elles soient détectables sans équipement spécialisé. Selon le modèle de carte, la taille des puces variait légèrement, ce qui laisse penser que les hackers avaient approvisionné différentes usines avec des lots différents.

Selon des fonctionnaires connaissant bien l’enquête, le rôle principal de ce type d’implants est d’ouvrir des portes que d’autres attaquants peuvent franchir. “Les attaques matérielles sont une question d’accès”, comme le dit un ancien haut fonctionnaire. En termes simplifiés, les implants sur le matériel Supermicro ont manipulé les instructions d’exploitation de base qui indiquent au serveur ce qu’il doit faire lorsque les données se déplacent sur une carte mère, selon deux personnes connaissant le fonctionnement des puces. Cela s’est produit à un moment crucial, alors que de petits morceaux du système d’exploitation étaient stockés dans la mémoire temporaire de la carte, en route vers le processeur central du serveur, le CPU. L’implant a été placé sur la carte de manière à pouvoir modifier efficacement cette file d’attente d’informations, en injectant son propre code ou en modifiant l’ordre des instructions que le CPU était censé suivre. Des changements infimes pouvaient avoir des effets désastreux.

Comme les implants étaient petits, la quantité de code qu’ils contenaient l’était également. Mais ils étaient capables de faire deux choses très importantes : dire à l’appareil de communiquer avec l’un des nombreux ordinateurs anonymes situés ailleurs sur Internet et contenant un code plus complexe, et préparer le système d’exploitation de l’appareil à accepter ce nouveau code. Les puces illicites pouvaient faire tout cela parce qu’elles étaient connectées au contrôleur de gestion de la carte de base, une sorte de super-puce que les administrateurs utilisent pour se connecter à distance aux serveurs problématiques, ce qui leur donne accès au code le plus sensible, même sur les machines qui ont planté ou sont éteintes.

Ce système pourrait permettre aux attaquants de modifier le fonctionnement du dispositif, ligne par ligne, comme ils le souhaitent, sans que personne ne s’en aperçoive. Pour comprendre le pouvoir que cela leur donnerait, prenez cet exemple hypothétique : Quelque part dans le système d’exploitation Linux, qui fonctionne dans de nombreux serveurs, se trouve un code qui autorise un utilisateur en vérifiant un mot de passe tapé par rapport à un mot de passe crypté stocké. Une puce implantée peut modifier une partie de ce code de façon à ce que le serveur ne vérifie pas la présence d’un mot de passe, et voilà ! Une machine sécurisée est ouverte à tous les utilisateurs. Une puce peut également voler les clés de cryptage des communications sécurisées, bloquer les mises à jour de sécurité qui neutraliseraient l’attaque et ouvrir de nouvelles voies d’accès à l’internet. Si une anomalie était remarquée, elle serait probablement considérée comme une bizarrerie inexpliquée. “Le matériel ouvre toutes les portes qu’il veut”, déclare Joe FitzPatrick, fondateur de Hardware Security Resources LLC, une société qui forme les professionnels de la cybersécurité aux techniques de piratage matériel.

Les autorités américaines avaient déjà surpris la Chine en train d’expérimenter la falsification de matériel, mais elles n’avaient jamais rien vu de cette ampleur et de cette ambition. La sécurité de la chaîne d’approvisionnement technologique mondiale avait été compromise, même si les consommateurs et la plupart des entreprises ne le savaient pas encore. Ce que les enquêteurs devaient encore découvrir, c’était comment les attaquants avaient infiltré si profondément le processus de production de Supermicro et combien de portes ils avaient ouvertes sur des cibles américaines.

Contrairement aux piratages logiciels, les manipulations matérielles créent des traces dans le monde réel. Les composants laissent un sillage de manifestes d’expédition et de factures. Les cartes ont des numéros de série qui permettent de remonter jusqu’à des usines spécifiques. Pour remonter la piste des puces corrompues jusqu’à leur source, les services de renseignement américains ont commencé à suivre à l’envers la chaîne d’approvisionnement serpentine de Supermicro, selon une personne informée des preuves recueillies au cours de l’enquête.

En 2016 encore, selon DigiTimes, un site d’information spécialisé dans la recherche sur la chaîne d’approvisionnement, Supermicro comptait trois fabricants principaux construisant ses cartes mères, deux ayant leur siège à Taïwan et un à Shanghai. Lorsque ces fournisseurs sont submergés par de grosses commandes, ils confient parfois le travail à des sous-traitants. Afin d’avancer sur la piste, les agences d’espionnage américaines ont utilisé les outils prodigieux dont elles disposent. Ils ont passé au crible les interceptions de communications, mis sur écoute des informateurs à Taïwan et en Chine, et même suivi des personnes clés grâce à leurs téléphones, selon la personne informée des preuves recueillies au cours de l’enquête. Finalement, selon cette personne, les puces malveillantes sont remontées jusqu’à quatre usines de sous-traitance qui fabriquaient des cartes mères Supermicro depuis au moins deux ans.

En surveillant les interactions entre les fonctionnaires chinois, les fabricants de cartes mères et les intermédiaires, les agents ont eu un aperçu du fonctionnement du processus d’ensemencement. Dans certains cas, les directeurs d’usine étaient approchés par des personnes qui prétendaient représenter Supermicro ou qui occupaient des postes suggérant un lien avec le gouvernement. Les intermédiaires demandaient des modifications des conceptions originales des cartes mères, proposant initialement des pots-de-vin en même temps que leurs demandes inhabituelles. Si cela ne fonctionnait pas, ils menaçaient les directeurs d’usine de procéder à des inspections susceptibles de faire fermer leurs usines. Une fois les accords conclus, les intermédiaires organisaient la livraison des puces aux usines.

Les enquêteurs ont conclu que ce stratagème complexe était l’œuvre d’une unité de l’Armée Populaire de Libération spécialisée dans les attaques matérielles, selon deux personnes informées de ses activités. L’existence de ce groupe n’a jamais été révélée auparavant, mais un fonctionnaire a déclaré : “Nous suivons ces types depuis plus longtemps que nous ne voulons l’admettre.” L’unité se concentrerait sur des cibles hautement prioritaires, notamment les technologies commerciales avancées et les ordinateurs des armées rivales. Lors d’attaques antérieures, elle a visé les conceptions de puces informatiques à haute performance et les systèmes informatiques de grands fournisseurs d’accès Internet américains.

À la suite du reportage de Businessweek, le ministère chinois des affaires étrangères a envoyé une déclaration indiquant que “la Chine est un défenseur résolu de la cybersécurité”. Le ministère a ajouté qu’en 2011, la Chine a proposé des garanties internationales sur la sécurité matérielle avec d’autres membres de l’Organisation de Coopération de Shanghai, un organisme de sécurité régional. La déclaration concluait : “Nous espérons que les parties feront moins d’accusations et de suspicions gratuites mais mèneront des discussions et une collaboration plus constructives afin que nous puissions travailler ensemble à la construction d’un cyberespace pacifique, sûr, ouvert, coopératif et ordonné.”

L’attaque de Supermicro était d’un tout autre ordre que les épisodes précédents attribués au PLA (Programmable Logic Array, type de puce conditionnant les signaux). Elle menaçait d’avoir atteint un éventail vertigineux d’utilisateurs finaux, dont certains essentiels. Apple, pour sa part, utilise sporadiquement du matériel Supermicro dans ses centres de données depuis des années, mais la relation s’est intensifiée après 2013, lorsqu’Apple a acquis une startup appelée Topsy Labs, qui a créé une technologie ultrarapide pour l’indexation et la recherche de vastes masses de contenu Internet. En 2014, la startup a été mise au travail pour construire de petits centres de données dans ou près des grandes villes mondiales. Ce projet, connu en interne sous le nom de Ledbelly, a été conçu pour rendre la fonction de recherche de l’assistant vocal d’Apple, Siri, plus rapide, selon les trois initiés d’Apple.

Des documents vus par Businessweek montrent qu’en 2014, Apple prévoyait de commander plus de 6 000 serveurs Supermicro pour les installer dans 17 sites, dont Amsterdam, Chicago, Hong Kong, Los Angeles, New York, San Jose, Singapour et Tokyo, plus 4 000 serveurs pour ses centres de données existants en Caroline du Nord et en Oregon. Ces commandes étaient censées doubler, pour atteindre 20 000, en 2015. Ledbelly a fait d’Apple un client important de Supermicro au moment même où l’on a découvert que le PLA manipulait le matériel du fournisseur.

En raison de retards dans le projet et de problèmes de performances initiaux, environ 7 000 serveurs Supermicro ronronnaient dans le réseau d’Apple lorsque l’équipe de sécurité de la société a découvert les puces ajoutées. Comme Apple n’a pas, selon un fonctionnaire américain, donné aux enquêteurs du gouvernement l’accès à ses installations ou au matériel trafiqué, l’ampleur de l’attaque est restée hors de leur vue.

Les enquêteurs américains ont fini par découvrir qui d’autre avait été touché. Comme les puces implantées étaient conçues pour envoyer des instructions à des ordinateurs anonymes sur Internet, les agents ont pu pirater ces ordinateurs pour identifier les autres personnes touchées. Bien que les enquêteurs ne puissent pas être sûrs d’avoir trouvé toutes les victimes, une personne connaissant bien l’enquête américaine affirme qu’ils ont finalement conclu que le nombre de victimes s’élevait à près de 30 entreprises.

Il restait donc à savoir qui notifier et comment. Les autorités américaines ont averti pendant des années que le matériel fabriqué par deux géants chinois des télécommunications, Huawei Corp. et ZTE Corp. était susceptible d’être manipulé par le gouvernement chinois. (Huawei et ZTE ont tous deux affirmé qu’aucune manipulation de ce type n’avait eu lieu.) Mais il était hors de question de lancer une alerte publique similaire concernant une entreprise américaine. Au lieu de cela, les responsables ont contacté un petit nombre de clients importants de Supermicro. L’un des dirigeants d’une grande société d’hébergement Web affirme que le message qu’il a retenu de cet échange était clair : on ne pouvait pas faire confiance au matériel de Supermicro. “C’est ce qui a incité tout le monde à se débarrasser de cette saloperie”, déclare cette personne.

Amazon, pour sa part, a entamé des négociations d’acquisition avec un concurrent d’Elemental, mais selon une personne familière avec les délibérations d’Amazon, elle a fait marche arrière à l’été 2015 après avoir appris que le conseil d’administration d’Elemental était proche d’un accord avec un autre acheteur. Amazon a annoncé l’acquisition d’Elemental en septembre 2015, dans le cadre d’une transaction dont une personne connaissant bien l’affaire estime la valeur à 350 millions de dollars. Selon de multiples sources, Amazon avait l’intention de déplacer les logiciels d’Elemental vers le cloud d’AWS, dont les puces, les cartes mères et les serveurs sont généralement conçus en interne et construits par des usines avec lesquelles Amazon passe directement des contrats.

Une exception notable était les centres de données d’AWS en Chine, qui étaient remplis de serveurs Supermicro, selon deux personnes ayant connaissance des opérations d’AWS dans ce pays. Consciente des découvertes d’Elemental, l’équipe de sécurité d’Amazon a mené sa propre enquête dans les installations d’AWS à Pékin et y a également découvert des cartes mères modifiées, y compris des modèles plus sophistiqués que ceux qu’elle avait rencontrés auparavant. Dans un cas, les puces malveillantes étaient suffisamment fines pour être intégrées entre les couches de fibre de verre sur lesquelles les autres composants étaient fixés, selon une personne qui a vu des photos des puces. Cette génération de puces était plus petite qu’une pointe de crayon taillée, selon cette personne. (Amazon nie qu’AWS ait eu connaissance de serveurs trouvés en Chine contenant des puces malveillantes).

La Chine est connue depuis longtemps pour surveiller les banques, les fabricants et les citoyens ordinaires sur son propre sol, et les principaux clients du cloud chinois d’AWS étaient des entreprises nationales ou des entités étrangères ayant des activités dans le pays. Néanmoins, le fait que le pays semble mener ces opérations à l’intérieur du cloud d’Amazon a posé un nœud gordien à l’entreprise. Son équipe de sécurité a déterminé qu’il serait difficile de retirer discrètement l’équipement et que, même si elle parvenait à trouver un moyen, cela alerterait les attaquants que les puces avaient été trouvées, selon une personne connaissant bien l’enquête de l’entreprise. Au lieu de cela, l’équipe a mis au point une méthode de surveillance des puces. Au cours des mois qui ont suivi, ils ont détecté de brèves communications de contrôle entre les attaquants et les serveurs sabotés, mais n’ont vu aucune tentative de suppression de données. Cela signifiait probablement que les attaquants conservaient les puces pour une opération ultérieure ou qu’ils avaient infiltré d’autres parties du réseau avant que la surveillance ne commence. Aucune des deux possibilités n’était rassurante.

Lorsqu’en 2016, le gouvernement chinois était sur le point d’adopter une nouvelle loi sur la cybersécurité – considérée par beaucoup en dehors du pays comme un prétexte pour donner aux autorités un accès plus large aux données sensibles -, Amazon a décidé d’agir, selon la personne familière avec l’enquête de l’entreprise. En août, la société a transféré le contrôle opérationnel de son centre de données de Pékin à son partenaire local, Beijing Sinnet, une mesure que les entreprises ont jugée nécessaire pour se conformer à la nouvelle loi. En novembre suivant, Amazon a vendu l’ensemble de l’infrastructure à Beijing Sinnet pour environ 300 millions de dollars. La personne qui connaît l’enquête d’Amazon présente la vente comme un choix de “couper le membre malade”.

Quant à Apple, l’un des trois initiés principaux affirme qu’à l’été 2015, quelques semaines après avoir identifié les puces malveillantes, la société a commencé à retirer tous les serveurs Supermicro de ses centres de données, un processus qu’Apple a appelé en interne “passage à zéro”. Tous les serveurs Supermicro, soit environ 7 000, ont été remplacés en quelques semaines, selon l’initié principal. (Apple nie que des serveurs aient été retirés.) En 2016, Apple a informé Supermicro qu’elle rompait entièrement leur relation – une décision qu’un porte-parole d’Apple a attribuée, en réponse aux questions de Businessweek, à un incident de sécurité sans rapport et relativement mineur.

Au mois d’août, le PDG de Supermicro, M. Liang, a révélé que la société avait perdu deux clients importants. Bien qu’il ne les ait pas nommés, l’un d’eux a été identifié plus tard dans les médias comme étant Apple. Il a blâmé la concurrence, mais son explication était vague. “Lorsque les clients ont demandé un prix plus bas, nos employés n’ont pas répondu assez rapidement”, a-t-il déclaré lors d’une conférence téléphonique avec des analystes. Hayes, le porte-parole de Supermicro, affirme que l’entreprise n’a jamais été informée de l’existence de puces malveillantes sur ses cartes mères, que ce soit par des clients ou par les forces de l’ordre américaines.

Parallèlement à la découverte des puces illicites en 2015 et à l’enquête en cours, Supermicro a été en proie à un problème comptable, que l’entreprise décrit comme un problème lié au moment de la comptabilisation de certains revenus. Après avoir manqué deux échéances pour déposer les rapports trimestriels et annuels exigés par les régulateurs, Supermicro a été radiée du Nasdaq le 23 août de cette année. Cela a marqué un faux pas extraordinaire pour une entreprise dont le chiffre d’affaires annuel avait fortement augmenté au cours des quatre années précédentes, passant de 1,5 milliard de dollars en 2014 à 3,2 milliards de dollars prévus cette année.

Un vendredi de la fin septembre 2015, le président Barack Obama et le président chinois Xi Jinping se sont retrouvés ensemble à la Maison Blanche pour une conférence de presse d’une heure dont le point d’orgue était un accord historique sur la cybersécurité. Après des mois de négociations, les États-Unis avaient arraché à la Chine une grande promesse : elle ne soutiendrait plus le vol par des pirates informatiques de la propriété intellectuelle américaine au profit d’entreprises chinoises. Selon une personne au fait des discussions entre les hauts fonctionnaires du gouvernement américain, la Maison-Blanche n’a pas tenu compte de la profonde inquiétude de la Chine, qui pensait qu’elle était prête à faire cette concession parce qu’elle développait déjà des formes de piratage bien plus avancées et subreptices, fondées sur son quasi-monopole de la chaîne d’approvisionnement technologique.

Dans les semaines qui ont suivi l’annonce de l’accord, le gouvernement américain a discrètement tiré la sonnette d’alarme auprès de plusieurs dizaines de cadres et d’investisseurs du secteur technologique lors d’une petite réunion organisée par le Pentagone à McLean, en Virginie, sur invitation seulement. Selon une personne présente, les responsables du ministère de la défense ont informé les technologues d’une récente attaque et leur ont demandé de réfléchir à la création de produits commerciaux capables de détecter les implants matériels. Les participants n’ont pas été informés du nom du fabricant de matériel informatique impliqué, mais il était clair pour au moins quelques personnes dans la salle qu’il s’agissait de Supermicro, dit la personne.

Le problème discuté n’était pas seulement technologique. Il concernait des décisions prises il y a plusieurs dizaines d’années d’envoyer des travaux de production de pointe en Asie du Sud-Est. Dans l’intervalle, la fabrication chinoise à faible coût est devenue le fondement des modèles commerciaux de bon nombre des plus grandes entreprises technologiques américaines. Au début, Apple, par exemple, fabriquait une grande partie de ses produits électroniques les plus sophistiqués dans le pays. Puis, en 1992, elle a fermé une usine ultramoderne d’assemblage de cartes mères et d’ordinateurs à Fremont, en Californie, et a envoyé une grande partie de ce travail à l’étranger.

Au fil des décennies, la sécurité de la chaîne d’approvisionnement est devenue un article de foi malgré les avertissements répétés des responsables occidentaux. La conviction s’est installée que la Chine ne risquait pas de compromettre sa position d’atelier du monde en laissant ses espions s’immiscer dans ses usines. La décision de construire des systèmes commerciaux dépendait donc essentiellement de l’endroit où la capacité était la plus grande et la moins chère. “Vous vous retrouvez avec un marché de Satan classique”, dit un ancien fonctionnaire américain. “Vous pouvez avoir moins d’approvisionnement que vous voulez et garantir qu’il est sûr, ou vous pouvez avoir l’approvisionnement dont vous avez besoin, mais il y aura des risques. Toutes les organisations ont accepté la deuxième proposition.”

Au cours des trois années qui se sont écoulées depuis la réunion d’information de McLean, aucun moyen commercialement viable de détecter des attaques comme celle des cartes mères de Supermicro n’a vu le jour – ou n’a semblé pouvoir le faire. Peu d’entreprises disposent des ressources d’Apple et d’Amazon, et il leur a même fallu un peu de chance pour repérer le problème. “Ce genre de choses est à la pointe de la pointe, et il n’y a pas de solution technologique facile”, dit l’une des personnes présentes à McLean. “Vous devez investir dans des choses que le monde veut. Vous ne pouvez pas investir dans des choses que le monde n’est pas encore prêt à accepter.”

Bloomberg LP est un client de Supermicro. Selon un porte-parole de Bloomberg LP, la société n’a trouvé aucune preuve suggérant qu’elle a été affectée par les problèmes de matériel soulevés dans l’article.