Article original datant du 29/05/22 par Kanekoa

« Quarante-trois pour cent des électeurs américains utilisent des machines à voter qui, selon les chercheurs, présentent de graves failles de sécurité, notamment des portes dérobées. Ces entreprises n’ont de comptes à rendre à personne. Elles ne répondent pas aux questions de base sur leurs pratiques de cybersécurité et les plus grandes entreprises ne répondent à aucune question. Cinq États n’ont pas de trace écrite, ce qui signifie qu’il n’y a aucun moyen de prouver que les chiffres émis par les machines à voter sont légitimes. Le plus grand vendeur de machines à voter fait quelque chose qui viole les principes de base de la cybersécurité, en ordonnant l’installation d’un logiciel d’accès à distance qui ferait d’une telle machine un aimant pour les fraudeurs et les pirates. »

Cette déclaration a été faite par le sénateur Ron Wyden, Démocrate de l’Oregon, lors d’une audience de la commission du renseignement du Sénat américain, le 21 mars 2018, l’une des nombreuses audiences que le Congrès a convoquées pour discuter de la sécurité des élections après l’élection de 2016.

M. Wyden, ses collègues du Congrès et les médias d’entreprise ont passé une grande partie des quatre années suivantes à discuter de leurs nombreuses préoccupations concernant la sécurité du système électoral américain.

Aux États-Unis, le vote informatisé est en grande partie une affaire secrète et privée, menée à l’abri des regards du public avec très peu de contrôle.

Les sociétés qui gèrent tous les aspects des élections américaines, de l’inscription des électeurs à l’enregistrement et au comptage des votes, sont soumises à une réglementation et à un examen public limités.

Les entreprises sont privées, ce qui rend difficile l’obtention d’informations sur la propriété, les finances et la technologie.

Le code source du logiciel et la conception du matériel sont gardés comme des secrets commerciaux et sont donc difficiles à étudier ou à enquêter.

Les deux grands partis doutant de l’intégrité des deux dernières élections, les vendeurs de machines à voter ont perdu la confiance du peuple américain. Et, à juste titre.

Si l’on considère que J.P. Morgan, Facebook et le Pentagone ont tous été piratés ces dernières années, il est illogique de croire que les fabricants de machines à voter travaillant avec des budgets limités sont en quelque sorte à l’abri des cyberintrusions.

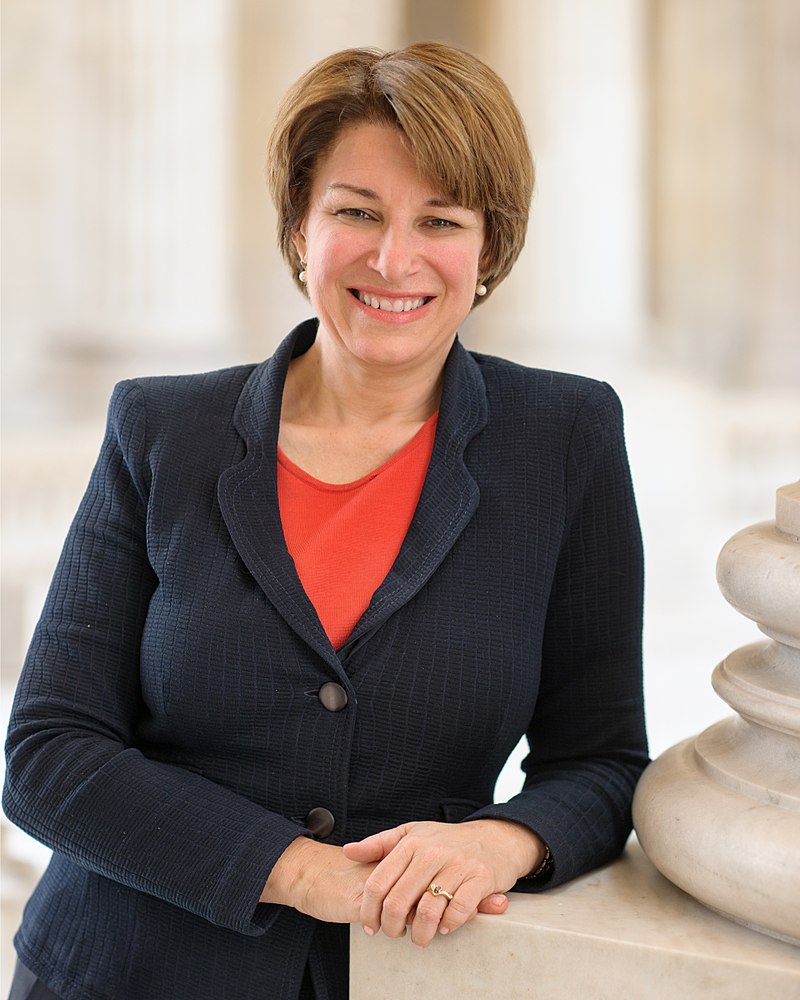

La sénatrice Amy Klobuchar, Démocrate du Minnesota, a discuté de ses préoccupations avec les trois principaux fabricants de machines à voter dans le documentaire de 2020 de HBO, Kill Chain : La cyber-guerre contre les élections américaines :

« Nous sommes très inquiets car il n’y a que trois entreprises. Vous pourriez facilement les pirater. Cela donne l’impression que tous ces États font des choses différentes, mais en fait, ce sont trois sociétés qui les contrôlent. »

Elections Systems & Software, Dominion Voting et Hart Intercivic représentent environ 90 % du matériel électoral américain. Ces vendeurs fournissent l’équipement à l’épicentre des élections américaines :

- Livre de scrutin électronique : Un registre du scrutin électronique (également appelé « registre du scrutin électronique ») est un système informatisé qui permet au personnel du bureau de vote de rechercher des électeurs et de les inscrire pour voter ou d’identifier la personne comme ne figurant pas sur la liste des électeurs autorisés à voter dans le bureau de vote.

- Scanners optiques : Les scanners optiques comprennent à la fois les scanners à détection de marques et les scanners d’images numériques dans lesquels les électeurs marquent des bulletins de vote en papier qui sont ensuite comptabilisés par des dispositifs de numérisation. Les systèmes de vote par balayage optique peuvent scanner et comptabiliser les bulletins marqués à la main ou marqués par un dispositif de marquage des bulletins. Des tabulatrices à balayage optique à grande capacité sont utilisées dans certaines juridictions pour traiter de grands volumes de bulletins de vote à comptage central.

- Système électronique à enregistrement direct (DRE) : Un système de vote électronique à enregistrement direct (souvent à écran tactile) est un dispositif de capture des votes qui permet la présentation électronique d’un bulletin de vote, la sélection électronique d’options de concours valides et le stockage électronique des choix de concours sous forme d’enregistrements individuels. Les choix de l’électeur sont stockés dans les DRE via une cartouche mémoire ou une carte à puce et ajoutés aux choix de tous les autres électeurs.

- Dispositifs de marquage des bulletins de vote (BMD) : un dispositif de marquage des bulletins de vote permet la présentation électronique d’un bulletin de vote, la sélection électronique d’options de concours valides et la production d’un bulletin de vote en papier marqué à la machine, mais ne fait aucun autre enregistrement durable des choix de l’électeur.

- Systèmes de vote hybrides : Les systèmes de vote hybrides combinent des éléments de lecteurs optiques, d’ERD ou de dispositifs de marquage des bulletins de vote.

- Système de gestion des élections (EMS) : ensemble d’applications qui gèrent les activités précédant et suivant le vote, notamment la mise en page des bulletins de vote, la programmation des supports pour l’équipement de vote, l’importation des données relatives aux résultats, ainsi que l’accumulation et la communication des résultats.

Contrairement à la croyance populaire, tous les équipements de vote électronique peuvent être piratés car ils doivent être programmés avant chaque élection à partir de cartes mémoire ou de clés USB préparées sur les systèmes de gestion des élections, qui sont souvent des ordinateurs non seulement connectés à l’internet mais qui fonctionnent aussi avec des versions obsolètes de Windows.

Si le système de gestion des élections d’un comté est infecté par un logiciel malveillant, celui-ci peut se propager de ce système aux clés USB, qui le transmettent ensuite à toutes les machines à voter, aux scanners et aux dispositifs de marquage des bulletins de vote du comté.

En 2008, la violation la plus grave de l’histoire du Pentagone a été causée par une seule clé USB infectée par un virus qui s’est rapidement propagé dans le réseau secret de routeurs de protocole Internet du ministère de la défense – le réseau classifié SIPRNet (WIKI) – ainsi que dans le système mondial conjoint de communication du renseignement utilisé par les principales agences de renseignement du gouvernement américain.

Après ce piratage, le ministère de la Défense a sévèrement restreint l’utilisation des clés USB, a mis en place des programmes de contrôle et de suivi du personnel autorisé à les utiliser, et a largement barré la route aux utilisateurs en installant des ordinateurs sans port USB ou en empêchant certains utilisateurs d’ordinateurs de reconnaître les clés USB.

En revanche, la majorité du système électoral américain est programmée par les responsables électoraux des comtés locaux ou par des fournisseurs tiers, qui branchent des clés USB déjà utilisées dans des ordinateurs connectés à Internet, avant de brancher ces mêmes clés USB dans les lecteurs optiques, les tabulatrices et les machines à voter qui collectent, comptent et déterminent les résultats des élections.

En 2019, l’Associated Press a rapporté que la grande majorité des 10 000 juridictions électorales du pays, y compris de nombreux swing states, utilisaient encore des systèmes d’exploitation Windows 7 ou plus anciens pour créer des bulletins de vote, programmer les machines à voter, comptabiliser les votes et rendre compte des décomptes.

Windows 7 a atteint sa « fin de vie » le 14 janvier 2020, ce qui signifie que Microsoft a cessé de fournir une assistance technique et de produire des « correctifs » pour corriger les vulnérabilités des logiciels.

En outre, non seulement les élections américaines sont programmées sur des ordinateurs équipés de logiciels obsolètes, mais les fabricants de machines à voter ont également installé des logiciels d’accès à distance et des modems sans fil reliant les machines à voter directement à l’internet.

NBC News a rapporté, dix mois avant l’élection de 2020, qu’ES&S, le plus grand fournisseur américain de machines électorales, avait installé au moins 14 000 modems pour connecter ses machines à voter à Internet, même si de nombreux experts en sécurité électorale avaient précédemment averti que les machines à voter équipées de modems étaient vulnérables aux pirates :

Dominion Voting Systems, le deuxième plus grand fournisseur de machines électorales aux États-Unis, qui a fait des présentations publiques reconnaissant l’utilisation de modems dans ses machines à voter, a également découvert qu’il utilisait un logiciel d’accès à distance pendant l’élection de 2020 :

En Géorgie, Susan Voyles, employée électorale depuis 20 ans, a témoigné que des employés de Dominion Voting Systems avaient « opéré à distance » sur ses dispositifs de marquage des bulletins de vote et ses tablettes de vote après que l’équipe ait rencontré des problèmes techniques avec ses machines.

Dans le Wisconsin, l’Office of Special Counsel (OSC), dirigé par Michael Gableman, juge retraité de la Cour suprême de l’État, a également constaté que les machines à voter Dominion et ES&S étaient en ligne et connectées à Internet.

Dans le Michigan, Matt Deperno, avocat et candidat au poste de secrétaire d’État, a découvert une puce modem Telit LE910-SV1 intégrée dans la carte mère d’une machine à voter ES&S DS200.

Grâce à ces modems, les pirates pourraient théoriquement intercepter les résultats lors de leur transmission le soir des élections ou, pire encore, utiliser les connexions par modem pour pénétrer dans les machines à voter ou les systèmes de gestion des élections afin d’installer des logiciels malveillants, de modifier les logiciels ou d’altérer les résultats officiels.

Par conséquent, les pirates peuvent pénétrer dans les élections non seulement par le biais de cartes USB et de systèmes de gestion électorale vulnérables, mais aussi par les machines à voter elles-mêmes.

Ce problème n’est pas propre aux élections – tous les ordinateurs sont piratables – et c’est pourquoi les experts en sécurité électorale ont toujours recommandé des bulletins de vote en papier marqués à la main et des audits post-électoraux rigoureux.

Il ne s’agit pas non plus d’une question partisane, les démocrates comme les républicains sont bien conscients du secret, de la privatisation et du matériel et des logiciels piratables qui gèrent les élections américaines.

Après l’élection de 2016, les partisans de Clinton et les médias corporatifs allaient passer les quatre années suivantes à parler de la façon dont le système de vote informatisé de l’Amérique était compromis.

Les sénateurs Ron Wyden (WIKI) , Amy Klobuchar (WIKI) et Kamala Harris (WIKI) ont tenu de nombreuses audiences au Congrès au cours desquelles ils ont expliqué qu’il était trop facile de pirater les machines à voter, trop facile de trouver des machines à voter non surveillées et que trop de machines à voter étaient connectées à Internet :

Après l’élection de 2020, les partisans de Trump ont été censurés et dé-platformés (j’ai été banni de Twitter) pour avoir souligné les mêmes vulnérabilités que les démocrates et les médias d’entreprise avaient passé les quatre dernières années à discuter.

Indépendamment de la politique, ces vulnérabilités sont bien réelles, elles existent encore aujourd’hui et elles sont mieux expliquées par les informaticiens qui ont passé les deux dernières décennies à les étudier.

Professeur Matt Blaze, Université de Georgetown, Sciences informatiques :

« Je suis ici aujourd’hui en tant qu’informaticien qui a passé la majeure partie du dernier quart de siècle à étudier la sécurité des systèmes électoraux… Pour être franc, c’est un fait indiscutable largement reconnu que chaque pièce d’équipement de vote informatisé utilisée dans les bureaux de vote aujourd’hui peut être facilement compromise d’une manière qui a le potentiel de perturber les opérations électorales, de compromettre le firmware et le logiciel, et potentiellement d’altérer le décompte des votes en l’absence d’autres protections. C’est en partie la conséquence d’une conception et d’une mise en œuvre historiquement médiocres de la part des fournisseurs d’équipements, mais c’est aussi le reflet de la nature des logiciels complexes. La construction de systèmes logiciels capables de résister de manière fiable aux attaques ciblées d’un adversaire déterminé dans ce type d’environnement dépasse tout simplement l’état de l’art… Tout comme nous n’attendons pas du shérif local qu’il se défende seul contre les invasions militaires terrestres, nous ne devrions pas attendre des responsables informatiques des élections du comté qu’ils se défendent contre les cyberattaques des services de renseignement étrangers. »

Professeur J. Alex Halderman, Université du Michigan, Sciences informatiques :

« Je suis professeur d’informatique et j’ai passé les dix dernières années à étudier les systèmes de vote électronique sur lesquels repose notre nation. La conclusion que je tire de ce travail est que notre infrastructure électorale hautement informatisée est vulnérable au sabotage et même aux cyberattaques qui pourraient modifier les votes… Je sais que les machines à voter américaines sont vulnérables parce que mes collègues et moi les avons piratées à plusieurs reprises dans le cadre d’une décennie de recherches visant à étudier la technologie utilisée pour les élections et à apprendre comment la rendre plus solide. Nous avons créé des attaques qui peuvent se propager de machine en machine comme un virus informatique et modifier silencieusement les résultats des élections. Nous avons étudié les systèmes à écran tactile et à balayage optique et, dans chaque cas, nous avons trouvé des moyens pour les attaquants de saboter les machines et de voler les votes… Lors d’élections serrées, un attaquant peut sonder les États ou les comtés les plus importants, trouver les zones où la protection est la plus faible et y frapper. Lors d’une année électorale serrée, le changement de quelques votes dans des localités clés pourrait suffire à faire basculer les résultats nationaux. »

Professeur Andrew Appel, Université de Princeton, Sciences informatiques :

« L’installation d’un nouveau logiciel est la façon dont on pirate une machine à voter pour tricher. En 2009, dans une salle d’audience de la cour supérieure du New Jersey, j’ai démontré comment pirater une machine à voter. J’ai écrit un programme informatique de vol de votes qui transférait les votes d’un candidat à un autre. L’installation de ce programme de vol de votes dans une machine à voter prend sept minutes par machine avec un tournevis. Mais en réalité, le logiciel que j’ai créé n’avait rien de sorcier. N’importe quel programmeur informatique pouvait écrire le même code. Une fois installé, il pourrait voler des élections sans être détecté pendant des années… D’autres informaticiens ont démontré des piratages similaires sur de nombreux modèles de machines. Il ne s’agit pas seulement d’une défaillance d’un fabricant de machines, mais de la nature même des ordinateurs. Alors comment pouvons-nous faire confiance à nos élections quand il est si facile de faire tricher les ordinateurs ? »

Les Américains méritent de connaître chaque ligne de code et chaque pièce de matériel qui compte leurs votes.

Les électeurs doivent exiger que la législation sur la sécurité des élections donne la priorité aux bulletins de vote en papier marqués à la main et aux audits post-électoraux rigoureux.

Chaque électeur devrait avoir la possibilité d’utiliser un bulletin de vote papier marqué à la main dans le bureau de vote.

Les électeurs devraient également demander, pour commencer, l’interdiction des logiciels d’accès à distance, des modems sans fil, des systèmes de vote à enregistrement direct et des dispositifs de marquage des bulletins de vote.

Les élections américaines doivent passer d’un système propriétaire et privé à un système ouvert, disponible pour une inspection publique et entièrement détenu par le peuple américain.