PDF original datant du 13/12/21

Nous vous traduisons ce document rédigé par le CENTRE NATIONAL DE CONTRE-ESPIONNAGE ET DE SÉCURITÉ américain

Introduction par Michael J. Orlando, haut fonctionnaire exerçant les fonctions de directeur du NCSC

NDLR : NSA/CSS Commercial Solutions Center (NCSC) établi pour gérer les interactions avec les compagnies commerciales et la recherche publique. (Source)

Aujourd’hui, l’environnement mondial des menaces est plus diversifié et dynamique que jamais. Comme l’indique le dernier rapport annuel

Évaluation des menaces de la communauté du renseignement des États-Unis (Intelligence Community – IC) (WIKI) , un nombre croissant d’acteurs étatiques et non étatiques prennent les États-Unis pour cible. Ils ne cherchent plus seulement à obtenir des secrets américains classifiés, mais collectent également des informations auprès de presque toutes les agences du gouvernement américain et de pratiquement tous les secteurs de l’économie américaine. Les données personnelles, les secrets commerciaux, la propriété intellectuelle, la technologie, la recherche et le développement sont tous ciblés par des adversaires qui ont les capacités, la patience et les ressources pour les obtenir.

Pour atteindre leurs objectifs, les adversaires étrangers utilisent toute une série de techniques illégales, notamment les menaces internes, les cyber-invasions, les attaques de la chaîne d’approvisionnement et les opérations mixtes qui combinent tout ou partie de ces méthodes. Ils utilisent également diverses méthodes légales et quasi-légales, notamment des fusions et acquisitions, des investissements, des coentreprises, des partenariats et des programmes de recrutement de talents pour acquérir des technologies et des innovations américaines.

En définitive, ils cherchent à dégrader notre puissance économique et notre sécurité nationale, à compromettre nos infrastructures critiques et à saper nos institutions et nos idéaux démocratiques.

Cette nouvelle forme de conflit ne se déroule pas sur un champ de bataille étranger, mais dans nos réseaux électriques, nos réseaux informatiques, nos laboratoires et nos installations de recherche, nos institutions financières, nos prestataires de soins de santé et nos gouvernements fédéraux, étatiques, locaux et tribaux. Cette bataille ne sera pas gagnée par des armes et des guerriers, mais par des partenariats entre les secteurs public et privé et par le dévouement et la diligence des Américains.

Ce document est conçu pour fournir aux organisations des secteurs public et privé un aperçu des meilleures pratiques en matière de contre-espionnage (CI) et de sécurité afin de les aider à se prémunir contre les menaces liées au renseignement étranger. Le document comprend des liens vers des documents sur l’atténuation des risques qui peuvent aider les organisations à améliorer leur sécurité physique, la sécurité du personnel, la sécurité des opérations, la cybersécurité, le CI défensif, l’atténuation des menaces d’initiés et la gestion des risques de la chaîne d’approvisionnement.

Intelligence Community Campus, Bethesda, Maryland

Quelle menace représentent les entités de renseignement étrangères ?

Leurs méthodes

- Elicitation : L’utilisation de la conversation pour extraire des informations, que ce soit en personne, par courriel, au téléphone ou par le biais des médias sociaux.

- Ingénierie sociale : L’usurpation de l’identité d’autrui pour paraître légitime et acquérir subrepticement des mots de passe ou d’autres données clés.

- Espionnage économique : Le vol ou le détournement d’un secret commercial avec l’intention ou la connaissance que l’infraction profitera à une entité étrangère.

- Ciblage humain : Le ciblage d’individus ayant accès à des informations sensibles, qui, par exemple, pourraient rencontrer inopinément quelqu’un qui partage leurs intérêts ou qui cherche à établir une relation suivie.

- Cyber/Technique : Technologies numériques utilisées pour compromettre ou acquérir des informations stockées ou transmises par voie électronique.

Le terme « entité de renseignement étrangère » désigne une entité connue ou organisation ou personne soupçonnée d’être un État étranger ou un non-État qui mène des activités de renseignement pour acquérir des informations américaines, de bloquer ou de compromettre la collecte de renseignements américains, d’influencer la politique des États-Unis, ou perturber les systèmes et programmes américains. Ce terme englobe les services de renseignement étrangers – définis comme des services de renseignement étatiques – et peut également concerner les terroristes internationaux, les organisations criminelles transnationales, les services de renseignement étrangers et les services de sécurité des cyberacteurs, ou des sociétés ou organisations étrangères.1

Les adversaires régionaux et les entités à motivation idéologique, comme les pirates informatiques et les organisations de divulgation publique, constituent également une menace croissante pour les États-Unis. Ces acteurs ont pu atteindre leurs objectifs grâce à la prolifération de technologies de surveillance et d’informatique plus avancées et disponibles dans le commerce.

La stratégie nationale de renseignement des États-Unis d’Amérique pour 2020-2022 énonce trois tendances principales qui caractérisent l’environnement actuel et font émerger des menaces :

- Le nombre d’acteurs représentant une menace ciblant les États-Unis augmente

- Ces acteurs disposent d’un ensemble de capacités de renseignement de plus en plus sophistiquées et les utilisent de manière nouvelle pour cibler les États-Unis.

- Les acteurs de la menace utilisent ces capacités contre un ensemble élargi de cibles et de vulnérabilités.

En bref, l’environnement de la menace d’aujourd’hui n’est plus caractérisé par le traditionnel jeu d’espionnage entre services de renseignement d’État concurrents. Il a évolué pour inclure un plus grand nombre d’acteurs utilisant une plus grande variété d’outils, tant licites qu’illicites, pour collecter des informations sur un plus grand nombre de cibles. Ces acteurs représentant une menace utilisent des combinaisons innovantes d’espionnage traditionnel, d’espionnage économique, de chaînes d’approvisionnement et de cyberopérations pour acquérir des informations, des recherches et des technologies sensibles de l’économie américaine et pour accéder à nos infrastructures critiques. Les acteurs représentant une menace mènent également des campagnes d’influence malveillantes qui font appel aux cyberopérations, à la manipulation des médias et à la subversion politique pour semer des divisions dans notre société, miner la confiance dans nos institutions démocratiques et affaiblir nos alliances.

1 NCSC, Évaluation nationale de l’identification et de la hiérarchisation des menaces, 2018.

Comment contrer la menace ?

La stratégie nationale de Contre-espionnage des États-Unis d’Amérique 2020-2022 énonce cinq objectifs stratégiques pour le gouvernement américain dans la lutte contre ces menaces. Outre la mission principale de la Communauté du Renseignement, à savoir la protection des informations et des installations classifiées, la stratégie prévoit que le gouvernement américain devrait :

- Protéger les infrastructures critiques de la nation

- Réduire les menaces pesant sur les principales chaînes d’approvisionnement américaines

- Contrer l’exploitation de l’économie américaine

- Défendre la démocratie américaine contre l’influence étrangère

- Opérations techniques et cybernétiques de contre-espionnage étranger

La stratégie reconnaît que le gouvernement américain ne peut pas faire face seul à ces menaces, mais qu’il a besoin de l’aide du secteur privé, d’un public américain informé et de nos alliés. Les procédures de sécurité et de contre-espionnage doivent faire partie des pratiques commerciales américaines quotidiennes. Le gouvernement américain a besoin du secteur privé à ses côtés pour combattre ces menaces.

« Les États-Unis entrent dans une période d’intensification de la concurrence stratégique avec plusieurs rivaux, notamment la Russie et la Chine. De nombreuses déclarations de hauts responsables de la défense américaine indiquent clairement qu’ils s’attendent à ce que cette concurrence se joue principalement en deçà du seuil d’une guerre majeure, dans le spectre de la concurrence qui est maintenant connu comme la zone grise. »

– RAND Corporation, Gagner un avantage concurrentiel dans la zone grise : Options de réponse à l’agression coercitive sous le seuil de la guerre majeure, 2019.

Quelles mesures les organisations peuvent-elles prendre ?

Une compréhension commune

La première étape est une compréhension commune du paysage des menaces. Si les adversaires utilisent des techniques de plus en plus complexes et multidimensionnelles pour cibler les organisations, ils cherchent tous à atteindre des objectifs humains fondamentaux. Les acteurs de la menace opèrent à la fois dans les mondes physique et virtuel, mais l’activité de la menace n’est pas unique à l’un ou l’autre domaine. Les acteurs malveillants dans le cyberespace représentent des menaces importantes pour les organisations dans le domaine virtuel, mais les personnes à l’intérieur d’une organisation qui, volontairement ou involontairement, nuisent à leur organisation (menaces internes) peuvent constituer une menace tout aussi grave. Une entité peut disposer de cyberdéfenses de classe mondiale, mais elle reste vulnérable sans un programme efficace de lutte contre les menaces internes. Les efforts globaux visant à contrer la menace des adversaires étrangers doivent donc porter à la fois sur les mondes physique et cybernétique, ainsi que sur les humains et les machines qui y opèrent.

Pratiques de sécurité traditionnelles

Les secteurs public et privé connaissent et pratiquent les disciplines traditionnelles de la sécurité. Qu’il s’agisse du déploiement de barrières et de gardes, de l’utilisation de systèmes de référence ou de la mise en place d’un système d’alerte.

Qu’il s’agisse de la vérification des antécédents, de l’amélioration des mots de passe et des pare-feu ou de la mise à disposition de mécanismes de signalement pour les employés, les pratiques de sécurité de base restent essentielles pour contrer les menaces adverses. Le NCSC et ses partenaires proposent plusieurs guides et pratiques pour aider à construire et renforcer les pratiques de sécurité traditionnelles.

- Sécurité physique : L’Interagency Security Committee (ISC), dirigé par le Department of Homeland Security (DHS), est chargé de renforcer l’efficacité des installations fédérales non militaires aux États-Unis. Il propose au public et au secteur privé de nombreuses politiques, normes et meilleures pratiques en matière de sécurité physique, y compris des pratiques de gestion des risques.

- Sécurité du personnel : En tant que principal élément de soutien permettant au directeur du renseignement national d’exercer ses pouvoirs d’agent exécutif de sécurité, la Direction de la sécurité spéciale (SSD) du NCSC travaille avec tous les organismes fédéraux à l’élaboration et à la mise en œuvre d’orientations en matière de politique de sécurité du personnel pour le personnel fédéral chargé de la sécurité nationale. La DSS travaille également par l’intermédiaire du Comité consultatif sur la politique du Programme national de sécurité industrielle et par d’autres efforts de sensibilisation ciblés pour partager les orientations politiques avec les partenaires du secteur privé représentant les organisations d’entrepreneurs habilités.

- Cybersécurité : L’objectif de la cybersécurité est de garantir l’intégrité, la confidentialité et la disponibilité des systèmes, des réseaux et des données des organisations. De nombreuses ressources sont disponibles pour aider les organisations à renforcer leur cyber-résilience et leur sécurité. Les normes gouvernementales et industrielles relatives à la cybernétique sont disponibles auprès du National Institute of Standards and Technology (NIST). D’autres cyberressources sont disponibles auprès de la Cybersecurity and Infrastructure Security Agency, du Federal Bureau of Investigation (FBI) et de la National Security Agency.

- Sécurité des opérations (OPSEC) : L’OPSEC est un processus par lequel une organisation identifie ses actifs et informations critiques, évalue les menaces, les vulnérabilités et l’impact d’une perte potentielle, évalue les risques, puis déploie des contre-mesures dans un cycle continu pour atténuer efficacement ces risques. Le NCSC fait office de gestionnaire de mission pour le National OPSEC Program (NOP) et fournit du matériel de formation et de sensibilisation aux partenaires des secteurs public et privé. Le NCSC NOP assure également la liaison et l’assistance, la gouvernance et la défense, ainsi que la recherche et l’analyse pour les organisations fédérales partenaires.

Pratiques de contre-espionnage

Le contre-espionnage peut être défini comme l’information recueillie et les activités menées pour se protéger contre l’espionnage, pour protéger d’autres activités de renseignement, et pour empêcher le sabotage ou les assassinats menés par ou au nom de pays étrangers ou d’éléments liés à ceux-ci, des organisations étrangères ou des personnes étrangères ou des activités terroristes internationales.

Traditionnellement, le contre-espionnage est considéré comme une pratique essentiellement militaire ou de la communauté du renseignement, c’est-à-dire « espion contre espion« . Contrairement à cette perception, le contre-espionnage est essentiel pour les organisations des secteurs public et privé qui s’efforcent de se protéger contre les entités de renseignement étrangères. Dans le monde d’aujourd’hui, où les adversaires menacent les infrastructures critiques, l’économie et l’écosystème mondial de l’information de l’Amérique, la menace des entités de renseignement étrangères nécessite de solides partenariats public-privé.

Le NCSC et ses partenaires proposent de nombreuses ressources pour aider les organisations à développer des campagnes de sensibilisation au contre-espionnage appropriées pour informer leur personnel. Il s’agit notamment de la campagne Know the Risk (Connaître le risque), Raise your Shield (Levez votre bouclier) et des documents Safeguard- ing Our Future (Sauvegarder notre avenir) du NCSC, ainsi que des documents Think before You Link (Réfléchissez avant de vous lier) élaborés par le Centre pour la Protection de l’Infrastructure Nationale du Royaume-Uni. En outre, le Centre pour le développement de l’excellence en matière de sécurité du ministère de la Défense dispose de ressources et de formations pour la sensibilisation aux infrastructures critiques, notamment des informations sur les méthodes de collecte des services de renseignement étrangers et les menaces liées aux voyages à l’étranger. Enfin, le FBI met à la disposition de ses partenaires des secteurs public et privé de nombreuses ressources en matière d’infrastructures essentielles.

Se protéger contre la menace des initiés

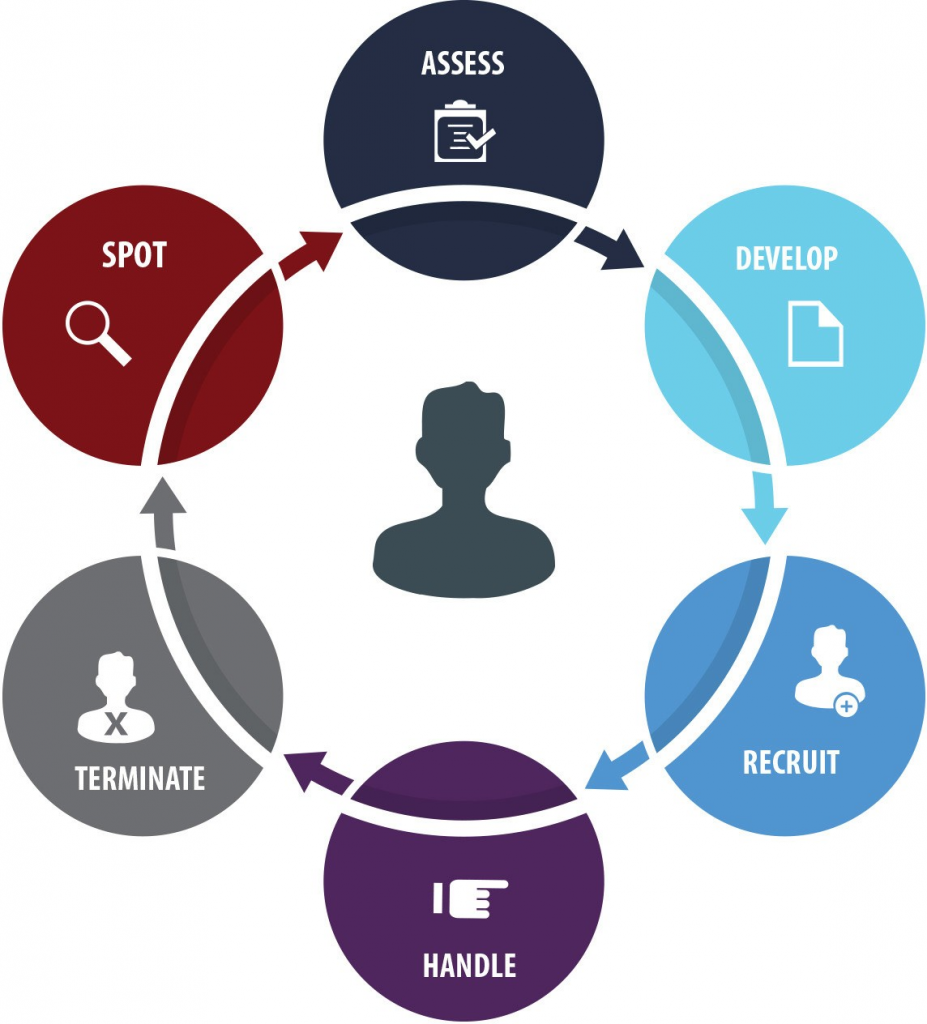

Les menaces des initiés sont des personnes ayant un accès autorisé aux informations, aux installations, au personnel ou à l’infrastructure d’une organisation.

d’autres ressources qui utilisent cet accès pour nuire, volontairement ou non, à l’organisation. Les menaces d’initiés peuvent se traduire par des actes d’espionnage d’entreprise ou traditionnel, de divulgation non autorisée, de fraude, de vol, de sabotage et même de violence sur le lieu de travail. Les initiés de confiance peuvent commettre ces actes négatifs de leur propre chef ou être cooptés ou exploités par des adversaires étrangers.

L’ordre exécutif 13587 exige de tous les départements et agences de l’exécutif ayant accès à des informations classifiées qu’ils développent un programme de lutte contre les menaces internes conformément à la politique et aux normes minimales du National Insider Threat Program (Programme national contre les menaces internes). Les programmes officiels de lutte contre les menaces internes constituent une bonne pratique pour les organisations des secteurs privé et public, indépendamment de l’accès aux informations classifiées.

La lutte contre les menaces internes est un effort de l’ensemble de l’organisation. Les pratiques de sécurité traditionnelles décrites ci-dessus, combinées à des pratiques d’embauche efficaces, à des campagnes de formation et de sensibilisation, à des efforts de bien-être et de soutien du personnel, ainsi qu’à la promotion d’une culture d’entreprise positive et de la confiance organisationnelle, sont autant d’éléments essentiels de programmes efficaces de lutte contre les menaces internes.

Les programmes de lutte contre les menaces d’initiés sont des efforts multidisciplinaires qui se concentrent sur l’atténuation proactive des risques et le partage d’informations tout en protégeant la vie privée et les libertés civiles des employés. Les programmes efficaces de lutte contre les menaces d’initiés font appel aux ressources de l’organisation, telles que les ressources humaines et les programmes d’aide aux employés, la cybersécurité, la sécurité traditionnelle, les services de renseignements, les services juridiques et autres, afin d’identifier les comportements anormaux qui indiquent qu’un employé peut être sur la voie critique du mal. Ces programmes facilitent ensuite la prise de mesures appropriées par l’organisation pour faire face à ce comportement, ce qui se traduit souvent par des résultats positifs tant pour l’individu que pour l’organisation.

Le NCSC, le National Insider Threat Task Force (Groupe de travail du Programme national contre les menaces internes) et leurs partenaires offrent une multitude de ressources et d’informations, des guides et du matériel de sensibilisation pour aider les organisations à établir et à améliorer les programmes de lutte contre les menaces internes.

Facteurs favorisant la trajectoire critique du risque d’initié

Prédispositions personnelles

- Problèmes médicaux/psychiatriques

- Problèmes de personnalité ou de compétences sociales

- Historique de violations des règles

- Risques liés aux réseaux sociaux

Facteurs de stress

- Personnel

- Professionnel

- Financier

Comportements préoccupants

- Interpersonnel

- Technique

- Sécurité

- Financier

- Personnel

- Santé mentale/addictions

- Réseaux sociaux

- Voyage

Réponse organisationnelle problématique

- ACTE HOSTILE Inattention

- Pas de processus d’évaluation des risques

- Enquête inadéquate

- Licenciement sommaire ou autres actions qui aggravent le risque

Source : Eric Shaw et Laura Sellers : Application de la méthode de la trajectoire critique pour évaluer la menace parmi les initiés. Studies in Intelligence Vol 59, n° 2 (juin 2015).

Gestion des risques liés à la chaîne d’approvisionnement

L’exploitation de chaînes d’approvisionnement clés par des adversaires étrangers, en particulier lorsqu’elle est exécutée de concert avec des cyber-intrusions et les activités de menaces internes représentent une menace complexe et croissante pour les secteurs économiques et les infrastructures essentielles des États-Unis, qui revêtent une importance stratégique. Les adversaires étrangers tentent d’accéder aux chaînes d’approvisionnement clés de notre pays en de multiples points – du concept à la conception, la fabrication, l’intégration, le déploiement et la maintenance – en une variété de moyens. Le NCSC propose de nombreuses ressources sur la gestion des risques liés à la chaîne d’approvisionnement. Un risque lié à la chaîne d’approvisionnement survient lorsque la capacité et l’intention d’un adversaire s’alignent sur l’opportunité d’exploiter une vulnérabilité. Ce scénario pourrait permettre à un adversaire d’extraire de la propriété intellectuelle, des données gouvernementales sensibles et des informations personnelles identifiables. Il pourrait également permettre à un adversaire de surveiller, de refuser, de perturber ou de dégrader un composant, un système ou un service, ce qui aurait un impact négatif sur les systèmes, services et produits de contrôle industriel essentiels.

La dépendance croissante à l’égard du matériel, des logiciels ou des services détenus ou contrôlés par des étrangers, ainsi que la prolifération des technologies de réseau, y compris celles associées à l’Internet des objets (wiki), créent des vulnérabilités dans les chaînes d’approvisionnement de notre pays. En exploitant ces vulnérabilités, les adversaires étrangers pourraient compromettre l’intégrité, la fiabilité et l’authenticité des produits et services qui sous-tendent le gouvernement et l’industrie américaine. Ils pourrait également subvertir et perturber les réseaux et systèmes critiques, les opérations, les produits et les plates-formes d’armes en temps de crise. Pour ces raisons, la sécurité de la chaîne d’approvisionnement doit être une priorité dans le processus d’acquisition.

Des outils et des technologies pour protéger chaque étape du cycle de vie de la chaîne d’approvisionnement

CONTENU ET CONCEPTION

Architecture de confiance zéro :

- Pare-feu

- Cryptage des données

- Validation et vérification de la surveillance continue

FABRICATION ET INTÉGRATION

ID produit unique

- Codes-barres

- Identification par radiofréquence (RFID)

- Marqueurs numériques

Architecture de confiance zéro

DEPLOIEMENT

Rubans et scellés inviolables, GPS, Bluetooth Tracking

MAINTENANCE

Contrôles d’accès, Architecture de confiance zéro

RETRAITE

Gestion des actifs, Outils de destruction des données

Comment mettre tout cela ensemble ?

Considérer le risque au niveau de l’entreprise

Le principe fondamental de gestion des risques consistant à identifier les « joyaux de la couronne » d’une organisation figure dans les orientations de l’ISC en matière de sécurité physique, dans les doctrines de protection des infrastructures critiques du DHS, dans le cadre de gestion des risques pour la cybersécurité du NIST et dans les processus de gestion des risques de la chaîne d’approvisionnement et d’OPSEC (Sécurité des opérations).

Pour atténuer efficacement les risques liés aux biens essentiels, les organisations doivent :

- Veiller à ce qu’une évaluation des « joyaux de la couronne » soit effectuée dans toute l’organisation.

- Examiner les menaces qui pèsent sur les joyaux de l’organisation, qu’elles soient d’origine humaine ou cybernétique.

- Prendre en compte les capacités et les intentions de l’adversaire

- Élaborer une stratégie intégrée de gestion des risques qui engage toutes les pratiques d’atténuation des menaces de manière cohérente et coordonnée afin d’éviter les dommages de manière proactive.

- Le cas échéant, inclure les entrepreneurs, les sous-traitants et les fournisseurs dans le processus d’atténuation des risques.

Engager toutes les parties prenantes et promouvoir une culture organisationnelle de sensibilisation

La protection d’une organisation n’est pas l’apanage du personnel de sécurité ; chacun au sein de l’organisation doit jouer un rôle. Les programmes de ressources humaines sont des partenaires clés dans la promotion et la protection du personnel contre la menace interne. Les superviseurs et les gestionnaires constituent la première ligne de défense et de réponse. Les responsables financiers et le personnel chargé des acquisitions et des achats jouent un rôle essentiel dans la gestion des risques liés à la chaîne d’approvisionnement. Le personnel juridique et contractuel est essentiel à la protection des informations sensibles et de la propriété intellectuelle.

La clé de tout cela est une main-d’œuvre informée – y compris le personnel du gouvernement et des entrepreneurs – qui travaille ensemble. Pour le secteur privé, cela signifie qu’il faut inclure dans vos efforts de sensibilisation à la sécurité et d’atténuation des risques le personnel à temps partiel et temporaire, ainsi que les vendeurs, fournisseurs et autres partenaires qui ont accès à vos installations, informations et personnel.

Les programmes de sécurité physique, du personnel, de la cybernétique, de la menace d’initié, de l’infrastructure critique, de la gestion des risques de la chaîne d’approvisionnement et des opérations sont tous des disciplines spécialisées et bien développées en soi. Cependant, lorsque ces programmes fonctionnent indépendamment ou sont cloisonnés dans une organisation, les adversaires sont souvent capables de les vaincre facilement.

Pour atténuer plus efficacement les risques, les meilleures pratiques et les protocoles identifiés ci-dessus doivent être pleinement ancrés dans la culture organisationnelle, les programmes opérationnels et les politiques, pratiques et procédures de l’entreprise. La lutte contre les menaces liées au renseignement étranger exige une approche intégrée dans l’ensemble de l’organisation afin de s’assurer que les menaces humaines et techniques sont traitées de manière coordonnée et holistique, et que toutes les disciplines de sécurité fonctionnent ensemble de manière transparente.

L’une des missions principales du NCSC est de soutenir et de s’associer à des organisations en fournissant des experts en la matière, des documents de référence et des activités de sensibilisation pour les aider à créer une approche intégrée de la lutte contre les menaces adverses étrangères. Pour plus d’informations sur les informations ou le matériel de sensibilisation du NCSC, visitez le site du NCSC ou suivez-nous sur Twitter à @NCSCgov, ou sur LinkedIn.